閲覧するためには、パスワードが必要になります。閲覧するには以下にパスワードを入力してください。

閲覧するためには、パスワードが必要になります。閲覧するには以下にパスワードを入力してください。

2024年5月27日

Flowmonはセキュリティー監視となるアドオンコンポーネントADSにより、高度な振る舞い検知機構を提供しています。そのほか、無償のオプションとして、オープンソースのIDSソフトウエア Suricata を稼働させ、それにより検知されるイベントをFlowmonのイベント処理機構に組み入れることも可能となっています。このコラム記事では、Flowmon社ブログ Augmenting behavior-based network detection with signature-based methods を参照し、このIDS Probe(プローブ)機構をご紹介します。

Flowmonはネットフロー形式に変換されたネットワークデータをもとに、さまざまな解析を行いITインフラの可視化を行います。またアドオンコンポーネントの一つとなるADS (Anormaly Detection System)を付加することで、セキュリティー視点からの多様なイベントの検知が可能となります。Flowmon ADSではメソッドという検知パターンが用意されており、IPのブラックリストの他、特定のネットワーク上の振る舞いを検知し、サイバー攻撃などと疑われるリスクのある動きをイベントとして通知します。

一方、さまざまな製品により同様の検知機構は提供されていますが、一般的には、個々の製品の検知ロジックの実装は異なるため、その異なるロジックによるイベント検知度合いには差があるものと見られています。そのためより検知度合いを高めるためには、複数の製品を利用することが考えられますが、そのための管理コストなどから現実的には困難が伴います。 このような背景から、Flowmonでは侵入検知で定評のあるオープンソースのSuricataをFlowmon上で稼働する仕組みを整え、そこからのイベントをFlowmonのイベント表示等に取り入れる機構を整備いたしました。これにより追加費用なくより網羅性の高いイベント検知を実現することが可能となります。

IDSツールのSuricataをFlowmonに統合することで、両方の検出手法の効果を最大限に引き出しました。Suricataが生成するアラートをFlowmonの機能で処理し、関連付けし、視覚化するために、Flowmonでは関連機能の拡張を継続的に行なってまいりました。この統合化されたアプローチにより、以下のような利用者のメリットをご確認いただけます。

Flowmonは、その製品機能の複数のレベルでSuricataを組み込みました。ダッシュボードやレポートには、FlowmonおよびSuricata両方のシステムからの重要な情報が含まれ、セキュリティー意識を高め、最も重要なイベントに迅速に優先順位を付けて対応を計画することができます。

Suricataのイベントは、通常の分析ワークフローとドリルダウンに統合され、インシデント調査のプロセスも均一化します。Flowmon ADSは、両方のシステムからのイベントを関連付けて、ノイズを減らし、アラートの相互検証をサポートし、CVEの説明などの関連脆弱性情報などをご提供します。

Suricataの導入および有効化は、以下のステップにより実施可能となっています。実際の導入構成の際には、こちらのオリジナル文書 How to enable signature-based detection in Flowmon Probe and Flowmon ADS もご参照ください。

その他、Suricata IDS の実行に際しては Suricata IDS Configuration and Tuning をご参照ください。 ガイドより、誤検知の調整、検出ルールの管理、ネットワーク変数の設定、独自のカテゴリの作成など、Suricataを有効に利用する上での詳細をご確認いただけます。

NDRツールで、振る舞い検知などの動作ベースの検出方法と、シグネチャベースの検出方法を組み合わせることが、サイバーセキュリティーを強化するための重要な取り組みの一つとなります。この組み合わせにより、さまざまな脅威に対する強力な防御機構が整い、重要な洞察が得られ、アラートの精度が向上することとなります。

IDSツールのSuricataは、Flowmon ADSにより無料のモジュールとして利用できます。導入のための新たな設定は不要で、簡単なインストール手順により、利用を開始することができます。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

2024年5月20日

クラウドの一般化した昨今のIT環境では、オンプレミス環境と統合されたハイブリッドIT基盤に対する、効率的なモニタリングやセキュリティー監視が重要なテーマとなっています。この記事はFlowmon社ブログ Multi-Cloud – Rise of Hybrid Networks and the Need to Monitor & Secure Them をベースとし、その課題とFlowmonによる対応について書かれています。

現行の多くの企業で利用されているIT基盤は、自社内のITシステムとAWS,Azure, Googleなどの大手クラウドサービスを複合的に利用する形態が一般的です。またそれらクラウドサービスでも、アプリケーションによっては異なるクラウドサービス基盤で利用されている場合や、災害対策やコストの最適化などの観点で複数のクラウドサービスに分散されることもあります。今後もこの複合的なIT基盤は広く普及してゆくものと予想されています。

この分散IT環境は、様々な視点から最適化のメリットがありますが、同時にIT基盤の監視やセキュリティーという面では課題があります。ダイナミックにITリソースを再配置したり、物理的な把握が難しいクラウド環境に対して、固定的なオンプレミスのIT基盤管理手法を適用することは困難です。 統合的な監視ができていないそれらの複合環境では、環境ごとに異なるツールで個々の状況を把握し、そこで取得されたそれぞれのデータを手動で統合しなければなりません。手動で統合されたデータにより、最終的に自社のIT基盤の状態を把握するというステップは、IT部門にとってはかなりの負担となります。

これら大手のクラウドサービスでは、それぞれ独自の監視機能を提供しています。ただしその設定の複雑さやキャプチャーされた膨大な監視トラフィックデータの保存など、別の側面で課題があります。独自ツールはそのクラウドサービス特有のトラフィック監視には強力ですが、他のクラウドサービスを含めた横断的なトラフィック監視が必要とされる場合、その特有さが問題となってしまいます。

主なクラウドサービスでは、個々に持つ独自のトラフィック監視の仕組みの他、外部の監視ツールが活用できるデータ(フローログ)を提供する仕組みが実装されています。フローログはNetFlowデータと同等の情報を含んでおり、Flowmonのような外部システムが、オンプレミス環境のみならず、様々なクラウド環境も包含した分析処理を実現します。これにより個々のクラウド環境に依存しない外部システムが、オンプレミス環境のみならず、様々なクラウド環境も包含した分析処理が実現されます。

これらのクラウド基盤から提供されるフローログにより、Flowmonのプラットフォームを横断した解析・レポート機能に組み込み、統合的な可視化が可能となります。各クラウドが個別に提供する監視オプションを使用するよりも、低コストでハイブリッドなマルチクラウド監視を行うことができます。また必要に応じFlowmonプローブも構成に加えることで、アプリケーションレベルの可視化まで、その監視範囲を広げることも可能です。

下図は、Flowmonのハイブリッド展開の全体的なイメージを示しています。 ここではクラウドプラットフォームからのネイティブフローログと組み合わせ、ハイブリッドネットワーク内の異なる場所にあるプローブからメタデータを収集する、中央アグリゲーターとしてFlowmonコレクターが構成されています。

また、以下の場合には、展開に際してFlowmonプローブを含める必要があります。

Flowmonブログ記事 How to Optimize Cloud Monitoring Costs Using Flow Logs in Progress Flowmon では、このトピックを詳しく解説し、Google CloudでのFlowmonプローブとフローログの利用に基づいてコストを比較しています。フローログを利用することで、最大で89%のコスト削減が可能です。

複数のクラウドプロバイダーを使うことが多くの企業にとって新しい標準になっています。IT部門がすべてのパブリックプロバイダーやオンプレミスインフラをしっかり把握できるように、統合された使いやすい監視ソリューションが重要です。Flowmonのネットワーク監視ソリューションは、各プラットフォームのネイティブ監視ツールよりも格段に低コストでこの課題を解決します。

Flowmonのバージョン12は、AWS、Azure、Google Cloudが提供する全ての既存のネットワークテレメトリーソース(VPCフローログ)と、ルーターやスイッチ、パケットブローカーなどの標準的なオンプレミスフローソースを活用できる業界初のソリューションです。Flowmonは、既存のネットワークテレメトリーソースを利用するか、専用の軽量Flowmonプローブを使うことで、クラウドとオンプレミス環境に対して優れた可視性を提供します。これは、単一の画面でハイブリッド環境に一貫したレベルのネットワーク可視性を提供いたします。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

2024年7月1日

サイバー攻撃ではその活動の種類により、被害ユーザーへのアプローチが異なっています。サービス拒否(DoS)攻撃のように攻撃活動の当初より、サービスの利用が不可となり、被害ユーザーにとってその活動が攻撃の第一段階から明示的なものがあります。また機密データの詐取や “身代金要求”を目的としたランサムウエア攻撃などでは、別のアプローチを取ります。そのアプローチでは、悪意のあるコードの侵入段階ではその活動を隠し、それに続く攻撃の第二段階においてデータ漏洩による被害や金銭支払いの脅迫を受けることで、被害ユーザーは攻撃を認識することとなります。

そして最終段階までその活動の隠蔽を目的とし、被害ユーザーには永続的にその攻撃被害を認知されないことを目的としたものがあります。継続的に被害ユーザーの機密情報を取得し、その情報をもとに別の攻撃手法により、被害ユーザーに甚大な被害を及ぼすアプローチです。このブログでご紹介する永続的な活動の隠蔽を目的とするクリプトジャッキングも、同様の部類に属するものとなります。

※この記事はProgress Software(以下Progress)社ブログ Detecting Cryptojacking with Progress Flowmon をベースとして書かれています。

クリプトジャッキングは、サイバー攻撃の一つであり、攻撃者がシステムの弱点を悪用し、被害ユーザーに気付かれないように仮想通貨をマイニングする手法です。この攻撃を受けると、侵害されたシステムのリソースが不正に利用されるだけでなく、他の種類の攻撃、たとえばランサムウェアによる被害を受ける可能性もあり、広範なセキュリティ問題が存在していることを示しています。

この攻撃では、攻撃者はDoS攻撃の一種である同期(SYN)フラッドを使って、ターゲットサーバーに大量のリクエストを送り込んで、混乱を引き起こし、他の危険な攻撃が検知されにくくなるように偽装する手法がとられます。

クリプトジャッキング攻撃は、典型的にいくつかの段階を経ます。詳しく見ていきましょう。

まず、攻撃者はDoS攻撃の一種であるSYNフラッドなど、少量の攻撃を開始します。これにより、ネットワークにノイズや混乱が生じ、攻撃者の真の意図が隠されます。つまり、攻撃者がDMZ内の脆弱なサーバーを侵害する意図であることが隠蔽されるのです。

次に、攻撃者は、一般的な攻撃手法であるリモートデスクトッププロトコル(RDP)に対する辞書攻撃などを使用して、パッチが適用されていないシステムの脆弱性を悪用し、標的とするシステムへの完全なアクセスを取得します。

最後に、アクセスが確保されると、攻撃者は悪意のあるコードを展開し、サーバーを暗号通貨をマイニングするノードに変えます。これにより被害ユーザーのシステムリソースが、攻撃者の目的のために無断使用される仕組みが構築されることとなります。

IT基盤の一般的な監視ツールは、システムの最適なパフォーマンスと可用性を確保する上で不可欠です。しかし、このような動きを取るクリプトジャッキングの、微妙な兆候を見逃すことがあります。DoS攻撃によるノイズが加わると、基本的な監視ツールが記録する平均CPU使用率メトリックがすぐにはアラートとして発報されない事象が発生します。また、クリプトジャッキングマルウェアによるCPUの使用率の増加は、DoS攻撃の終了後ではしばしば検知されないことがあります。つまり意図的に発生された別種の攻撃兆候により、攻撃者の本来の意図であるクリプトジャッキング攻撃を結果的に隠蔽することを許してしまうのです。

セキュリティ分析を行うアドオン Anomaly Detection System (ADS) と連携し、 Flowmonは、このようなクリプトジャッキングの攻撃特性を検出し、分析・検知することが可能です。

Flowmonはネットワークテレメトリデータを解析します。IPFIX形式のネットワークフローデータを使用し、脅威フィードや攻撃シグネチャによって補強されたデータを解析することで、詳細な事象の分析が可能となっています。 また、高度な検出アルゴリズムを採用し多角的な分析を行うことができ、一般的な脆弱性やCVEへの参照、MITRE ATT&CKフレームワークの詳細などを提供します。

Flowmonは、一般のIT基盤監視ツールとは異なり、ADSアドオンと連携することで主要なセキュリティイベントの検出が可能です。例えば、CPU使用率のダッシュボードでは、暗号通貨のマイニングによる使用率の急増を表示することができます。 さらに、Flowmonではイベントの概要と詳細な分析が行われます。DoS攻撃を装ったアクティビティなど、さまざまなイベントの概要を表示することができます。

Flowmonは、他のシステムとの直接的な統合が可能で、検知されたサイバー攻撃に関わる通信の、自動遮断の仕組みなどを任意に設定することも可能です。また検知された通信に疑われる既知の脆弱性の情報から、必要な適用パッチなどを特定いただくことが容易になります。 さらに、Flowmonの分析機能は、クリプトジャッキングの広範な影響を理解する上で役に立ちます。システム負荷や冷却要件、電力使用量などの影響を理解することで、適切な対策を講じることができます。同時に、攻撃者によるネットワーク内での横断的移動のリスクも把握することができます。 Flowmonは、IT部門がネットワーク上のクリプトジャッキング感染をより効果的に検出し、阻止するための情報をご提供します。

以下の動画は、Progress社のソリューションアーキテクトによるビデオプレゼンテーションとなります。ここでご紹介している内容は、実際の事例研究に基づいており、DoSトラフィックなどの他の攻撃ベクトルによって隠蔽されている場合でも、Flowmonがクリプトジャッキングをどのように検出するかが解説されています。

※ この動画はFlowmon YouTubeチャンネルでご視聴いただけます。

クリプトジャッキングは、ネットワークセキュリティにとって深刻な脅威であり、他の攻撃手法に紛れ、隠蔽を計る攻撃手法です。しかし、Flowmonは、このような高度なサイバー攻撃を検出し、分析し、実用的な洞察をご提供することができます。Flowmonは、企業がIT基盤のセキュリティを向上させ、クリプトジャッキングによる財務的および運用上の影響を軽減するのに役立ち、より安全で強固なIT基盤の構築・維持の実現をお手伝いいたします。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

2024年5月1日

Flowmonは一般のIT基盤のみならず、産業用制御システムいわゆるOTシステム基盤のネットワークモニタリングおよびセキュリティ機能もご提供しています。このコラムではFlowmon社の Network Traffic Visibility and Security for ICS/SCADA のコラムをベースに、その概要についてご紹介します。

産業用の制御システムが正しく機能することは、エネルギーの配布や機械操作、水の管理など、重要なプロセスの基盤となります。技術の進化により相互接続が進んだことで、外部からの影響に対してより脆弱になりました。ネットワークに変更が加えられると制限や完全なシステムの停止が起こる可能性があり、企業やその顧客に直接的な影響を与えてしまう恐れがあります。Flowmonのネットワーク可視性インテリジェンスによって企業は、このようなリスクを回避し、OT環境においてもセキュリティの脅威に対処しIT運用を強化することができます。

一時期までは、産業用制御システムは通常、企業のネットワークやインターネットから完全に切り離されていました。そのため、インフラに大幅な変更が行われることはほとんどなく、エンジニアはセキュリティについてあまり心配する必要はありませんでした。しかし、最近では、IoTデバイスや自動化、インダストリー4.0などの台頭により、産業用制御システムの環境は大きく変わりました。

広くITネットワークの可視化にご利用いただいているFlowmonですが、この産業用制御システムの関わるネットワークについても、すでに多くのお客様にご利用いただいています。 早期の異常検出と外部システムとの連携機能に加えて、災害復旧計画やフォレンジック分析のためのデータの取得にFlowmonをご活用いただいています。

チェコ共和国ブルノ大学では、FlowmonによるICS基盤の有効性についてこちらの レポート(Behavioral Anomaly Detection in Industrial Control Systems an Evaluation of Flowmon ADS: Technical Report no. FIT-TR-2020-02 Faculty of Information Technology, Brno University of Technology)にまとめられています。

Flowmonは、製造業や公益企業が産業ネットワークの信頼性を確保し、ダウンタイムやサービスの中断を避けるために利用できます。これは、継続的な監視と異常検出によって実現され、サイバースパイ活動やゼロデイ攻撃、マルウェアなどのデバイスの不具合やセキュリティインシデントを早急に報告して修復できるようになります。Flowmonでは現時点で、右の図にあるような関連プロトコル -IEC104, CoAP, Goose, MMS, DLMS- をサポートし、高い費用対効果で、産業用システム分野でも以下のようなエンタープライズクラスの機能セットを利用できるようになりました。

Flowmonにより、以下のようなシステム運用のメリットを得ることができます。

誤作動を起こしたサービスを修復し通常の業務を回復させるために、広範なネットワークを確実に監視し、信頼できる唯一の情報源とトラブルシューティングの機能をFlowmonは提供します。またトラフィックの特性や接続の信頼性、パフォーマンス、コンテンツ属性の掌握が可能となります。Flowmonの利用するNetFlowに基づく、ネットワーク監視の詳細は ブログ「NetFlowとは」 をご参照ください。

Flowmonは署名やルールベースではなく、高度な分析機能を活用し高いセキュリティを担保することで、ネットワーク全体のセキュリティポリシーに対する適用評価を行います。全てのインフラストラクチャやエンドポイントデバイスを幅広く監視し、多様な実装機能を使って機密データを保護し、APTやゼロデイ脅威、高度なマルウェアを検知します。このFlowmonの異常検出技術はGartnerによっても認められています。

適切に配置されたGUI、わかりやすいダッシュボード、ドリルダウン機能により、トラブルシューティングが効率的に行え、高い操作性を甘受できます。 また安全でないデバイスやセキュリティ設計とプロセスの不備、不規則なパッチ適用、古い機器やOSによる攻撃や侵害などを早期に検知して警告し、EPCIPやNISなどの各指令に対応することが可能です。 その他Flowmonでは、特定のニーズに合わせた正確で詳細な自動レポートを提供します。これにより、定期的またはオンディマンドで業務に求められるレポートの出力要求に対応が可能です。

技術的な性質から、ファイアウォールとIPSはネットワーク内の特定ゾーン(L2とL3の間)にしか影響を及ぼしません。これは企業ネットワークには効果的でも、SCADA/ICS環境には十分でないとされています。そのため、ネットワーク内で最も重要な部分が依然として脆弱な状態に置かれています。Flowmonは、従来のセキュリティアプローチを超えて、ゾーン内(L2内)の可視性を提供し、トラフィックに対する完全な理解を提供します。(左図参照)

ファイアウォールは、ネットワークの境界とDMZ間の通信を保護しますが、SCADA環境内の可視性や検出は提供されません。SCADAシステムへの侵入や攻撃は、感染したラップトップを持ち込んでネットワークに接続することなど、比較的容易です。しかし、ファイアウォールでは計画されたメンテナンスや悪意のある活動が表示されない可能性があります。

Flowmonは、IPネットワーク内の通信を監視することに特化しています。これにより、SCADAネットワーク内のすべての通信、サーバーとエンドステーション間の通信、およびSCADAサーバーとHMI(Human Machine Interface)間の通信を深く掌握できます。さらに、包括的なトラブルシューティング機能を提供し、機械学習と異常検出技術を活用して、従来のシグネチャが利用できない場合でも、疑わしい動作を検出します。

産業用制御システム(OT)と一般業務ネットワーク(IT)の融合を受けて、統合的なネットワークモニタリングがより重要な位置を占めるようになってまいりました。現在IT環境で高いお客様評価をいただいているFlowmonを、OT環境でも是非ご活用ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

2024年4月1日

オリゾンシステムズでは、高い提案力・技術力を備えたパートナー様と連携し、Flowmonの拡販に努めております。 2016年に日本国内のパートナー制度を開始し、各社パートナー様に拡販をいただきましたおかげで、ユーザ様の拡大とともにFlowmonの良さという部分を広く認知していくことができました。 2024年現在、18社のパートナー様でFlowmonをお取り扱いいただいております。

本記事では、パートナーご担当者様へのインタビューを通して、Flowmonをご存じない方や、お取扱い実績のある企業様・パートナー様へ改めてFlowmonのメリットや魅力/価値をご案内いたします。

今回は、富士通ネットワークソリューションズ株式会社(FNETS) の皆様にお話を伺いました。

弊社(FNETS)はネットワークとセキュリティを軸にしたトータルソリューションプロバイダーとして、お客様価値/創造を提供しています。FlowmonはNetFlowを採用することで大量のトラフィックを詳細に可視化できる優れたネットワーク可視化製品です。ネットワークトラフィックをリアルタイムで監視し、異常を検知する高度なセキュリティ機能を備えているため、両社の高い技術力を組み合わせることで、お客様に対してより高品質なサービスを提供できると考えパートナーになりました。

弊社(FNETS)はネットワークとセキュリティを軸にしたトータルソリューションプロバイダーとして、お客様価値/創造を提供しています。FlowmonはNetFlowを採用することで大量のトラフィックを詳細に可視化できる優れたネットワーク可視化製品です。ネットワークトラフィックをリアルタイムで監視し、異常を検知する高度なセキュリティ機能を備えているため、両社の高い技術力を組み合わせることで、お客様に対してより高品質なサービスを提供できると考えパートナーになりました。

Interop Tokyoで知ったことがきっかけでした。それ以前からネットワーク監視製品を探していましたが、当時はSNMP監視のほうが主流でNetFlowは今ほどメジャーではありませんでした。そのような中でFlowmonに巡り合ったのですが、一目で「これだ!」と感じました。今でも私達の業態とマッチしていると思いますし、パートナー契約を推進してよかったです。

Interop Tokyoで知ったことがきっかけでした。それ以前からネットワーク監視製品を探していましたが、当時はSNMP監視のほうが主流でNetFlowは今ほどメジャーではありませんでした。そのような中でFlowmonに巡り合ったのですが、一目で「これだ!」と感じました。今でも私達の業態とマッチしていると思いますし、パートナー契約を推進してよかったです。

大きくは以下の3つのポイントです。

1点目は、高度なネットワーク監視と高い異常監視機能を有している点です。

2点目は、ネットワークのパフォーマンスを最適化できる点です。

3点目は、直感的で使いやすいUIが採用されている点です。

トラフィックを常時リアルタイムで監視することで、ネットワーク異常やセキュリティ侵害を早期に発見でき、迅速な対応を行うことができます。またネットワーク遅延や断続的な接続問題が発生しても、Flowmonは常にデータを取得しており、使いやすいUIにより複雑なネットワーク状況下においても簡潔に運用ができ、結果として業務効率の向上につながっています。

大きくは以下の3つのポイントです。

1点目は、高度なネットワーク監視と高い異常監視機能を有している点です。

2点目は、ネットワークのパフォーマンスを最適化できる点です。

3点目は、直感的で使いやすいUIが採用されている点です。

トラフィックを常時リアルタイムで監視することで、ネットワーク異常やセキュリティ侵害を早期に発見でき、迅速な対応を行うことができます。またネットワーク遅延や断続的な接続問題が発生しても、Flowmonは常にデータを取得しており、使いやすいUIにより複雑なネットワーク状況下においても簡潔に運用ができ、結果として業務効率の向上につながっています。

社内での認知度は非常に高いです。

弊社(FNETS)では独自に導入事例を中心に社内勉強会を開催しており、 BP(ビジネスプロデューサー)やSEに関わらず幅広く紹介しています。また、スポットNW可視化サービスという独自のサービスを提供していることもあり、社内認知度は非常に高いです。

社内での認知度は非常に高いです。

弊社(FNETS)では独自に導入事例を中心に社内勉強会を開催しており、 BP(ビジネスプロデューサー)やSEに関わらず幅広く紹介しています。また、スポットNW可視化サービスという独自のサービスを提供していることもあり、社内認知度は非常に高いです。

某ユーザ様では、Flowmon導入以前からトラフィック解析を行う手法はお客様で確立していましたが、調査に非常に時間がかかっていました。「Flowmonを導入後はどこでどのような通信が影響を及ぼしているのかといったような原因の特定が即座に行えるようになった」というお声をいただいています。この種のフィードバックは複数のお客様からいただいており、NetFlow分析は手軽に原因特定ができるソリューションであることを改めて実感しています。

某ユーザ様では、Flowmon導入以前からトラフィック解析を行う手法はお客様で確立していましたが、調査に非常に時間がかかっていました。「Flowmonを導入後はどこでどのような通信が影響を及ぼしているのかといったような原因の特定が即座に行えるようになった」というお声をいただいています。この種のフィードバックは複数のお客様からいただいており、NetFlow分析は手軽に原因特定ができるソリューションであることを改めて実感しています。

お客様との定例会でSNMPを取得したトラフィックグラフなどを提出した際に、どのような通信内容かわからないことが多く、「たぶん○○かな・・・」といった推測で終わることがあります。しかし、Flowmonを使用することで、誰がどのような通信を行っていたのかが特定できるため、お客様への説明に重宝しています。

また、パケットキャプチャ製品と比較することもありますが、キャプチャは障害発生時にデータを取得する必要があり、常に全てのデータを取得している場合、障害が発生した際に膨大なデータの中から探る必要があるため、時間と労力がかかります。一方、Flowmonでは障害が起こった時間帯のみデータを切り抜いて分析できるため、非常に効率的です。

お客様との定例会でSNMPを取得したトラフィックグラフなどを提出した際に、どのような通信内容かわからないことが多く、「たぶん○○かな・・・」といった推測で終わることがあります。しかし、Flowmonを使用することで、誰がどのような通信を行っていたのかが特定できるため、お客様への説明に重宝しています。

また、パケットキャプチャ製品と比較することもありますが、キャプチャは障害発生時にデータを取得する必要があり、常に全てのデータを取得している場合、障害が発生した際に膨大なデータの中から探る必要があるため、時間と労力がかかります。一方、Flowmonでは障害が起こった時間帯のみデータを切り抜いて分析できるため、非常に効率的です。

特定の業種への偏りはさほどなく、様々な業種のお客様に幅広く導入いただいています。

事例を一つお話しすると、ネットワークがマルチベンダー機器で構成されているお客様から、トラフィックの遅延や障害が発生した場合、どこに問題解決の糸口があるか不明で困っているとご相談をいただきました。まずはネットワークの見える化から着手するためにFlowmonをご提案いたしました。Flowmonであれば、マルチベンダー環境でもネットワークにも影響を及ぼさず、簡単に帯域を占有する通信の特定ができるとお客様に判断いただけて、導入に至ったケースがございました。

特定の業種への偏りはさほどなく、様々な業種のお客様に幅広く導入いただいています。

事例を一つお話しすると、ネットワークがマルチベンダー機器で構成されているお客様から、トラフィックの遅延や障害が発生した場合、どこに問題解決の糸口があるか不明で困っているとご相談をいただきました。まずはネットワークの見える化から着手するためにFlowmonをご提案いたしました。Flowmonであれば、マルチベンダー環境でもネットワークにも影響を及ぼさず、簡単に帯域を占有する通信の特定ができるとお客様に判断いただけて、導入に至ったケースがございました。

強みは、既存のネットワーク構成を大幅に変更せずに導入できる点です。

また、トライアル機器をお貸出しいただけることで、お客様に購入前に使用感を体感いただけることも導入の決め手となっています。

弱みは、10Gモデルのプローブの価格が高額なことです。最近は10G環境が一般的になりつつあり、これに伴い関連製品の価格が比較的安価になってきています。しかし、10Gモデルのプローブは価格が下がらないため、提案しても価格面で検討から外れてしまうことが何度かありました。機会損失を最小限に抑えるため機器の費用を見直していただきたいと考えています。

また、プリセット機能についても改善の余地があると思います。

ユーザ様が既知のクラウドサービスであれば、プロファイルを作成する必要がないため非常に便利な機能です。しかし、情報が更新された際には手動で更新しなくてはならない点や、定義が変わると過去の解析結果が得られない点については改善していただきたいです。

強みは、既存のネットワーク構成を大幅に変更せずに導入できる点です。

また、トライアル機器をお貸出しいただけることで、お客様に購入前に使用感を体感いただけることも導入の決め手となっています。

弱みは、10Gモデルのプローブの価格が高額なことです。最近は10G環境が一般的になりつつあり、これに伴い関連製品の価格が比較的安価になってきています。しかし、10Gモデルのプローブは価格が下がらないため、提案しても価格面で検討から外れてしまうことが何度かありました。機会損失を最小限に抑えるため機器の費用を見直していただきたいと考えています。

また、プリセット機能についても改善の余地があると思います。

ユーザ様が既知のクラウドサービスであれば、プロファイルを作成する必要がないため非常に便利な機能です。しかし、情報が更新された際には手動で更新しなくてはならない点や、定義が変わると過去の解析結果が得られない点については改善していただきたいです。

現状、NDR面を踏まえてご提案を行う際には、FlowmonADS単体では遮断機能が備わっていないため、他製品と連携してご提案をしています。しかし、単体で遮断可能であれば、よりセールスのハードルが低くなり、販売機会の向上と共にADSの価値を更に高めることができると考えています。また、SOCサービスを立ち上げていただけると、お客様での運用ハードルが下がるため、更に営業しやすいと思います。

現状、NDR面を踏まえてご提案を行う際には、FlowmonADS単体では遮断機能が備わっていないため、他製品と連携してご提案をしています。しかし、単体で遮断可能であれば、よりセールスのハードルが低くなり、販売機会の向上と共にADSの価値を更に高めることができると考えています。また、SOCサービスを立ち上げていただけると、お客様での運用ハードルが下がるため、更に営業しやすいと思います。

基本的なネットワークの可視化だけではなく、更に付加価値をつけてオブザーバビリティを意識した機能を追加していただきたいです。

直近では過去三週間の平均値を取得できるようになりましたが、他にも可視化し提示できる情報はあると考えています。

また、プローブをFlowmon製品として開発している優位性を生かして、一般的なNetFlowでは見ることが出来ない項目を増やし、コレクタとのシナジーを強化していただきたいです。

基本的なネットワークの可視化だけではなく、更に付加価値をつけてオブザーバビリティを意識した機能を追加していただきたいです。

直近では過去三週間の平均値を取得できるようになりましたが、他にも可視化し提示できる情報はあると考えています。

また、プローブをFlowmon製品として開発している優位性を生かして、一般的なNetFlowでは見ることが出来ない項目を増やし、コレクタとのシナジーを強化していただきたいです。

業種毎の導入事例を拡充していただきたいです。営業会議などで導入事例として、お客様の課題に対してどうマッチしてどのような効果があったかを紹介できると、同じような課題を抱えるお客様への横展開がスムーズになると考えています。また、最近では振る舞い検知プラグインであるADSの案件も増加しています。ADSを導入していたことで、セキュリティインシデントが未然に防げた、このような事例があると社内でも展開しやすいです。

業種毎の導入事例を拡充していただきたいです。営業会議などで導入事例として、お客様の課題に対してどうマッチしてどのような効果があったかを紹介できると、同じような課題を抱えるお客様への横展開がスムーズになると考えています。また、最近では振る舞い検知プラグインであるADSの案件も増加しています。ADSを導入していたことで、セキュリティインシデントが未然に防げた、このような事例があると社内でも展開しやすいです。

ネットワークトラブル調査や今後の設備プランニング、そしてセキュリティインシデントへの対応など、様々な課題に対して大いに役立つソリューションだと感じています。こういった課題でお困りのお客様の助けとなるべく、BPやSEが訴求・アプローチしやすくなる仕掛けをこれからも考え、実現していきたいと考えています。

ネットワークトラブル調査や今後の設備プランニング、そしてセキュリティインシデントへの対応など、様々な課題に対して大いに役立つソリューションだと感じています。こういった課題でお困りのお客様の助けとなるべく、BPやSEが訴求・アプローチしやすくなる仕掛けをこれからも考え、実現していきたいと考えています。

この度、Flowmonの販売パートナーである富士通ネットワークソリューションズ株式会社様へインタビューをさせていただきました。お客様とより近い距離で接していただいているパートナー様の生の声を聞かせていただくことで、改めてFlowmonの強みや弱み、要望機能などについて大変有意義なお話をお伺いすることができました。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

取材担当:プリセールス 惣田、営業 渡辺

2023年6月1日

オリゾンシステムズでは、高い提案力・技術力を備えたパートナー様と連携し、Flowmonの拡販に努めております。 2016年に日本国内のパートナー制度を開始し、各社パートナー様に拡販をいただきましたおかげで、ユーザ様の拡大とともにFlowmonの良さという部分を広く認知していくことができました。 2023年現在、18社のパートナー様でFlowmonをお取り扱いいただいております。

本記事では、パートナーご担当者様へのインタビューを通して、Flowmonをご存じない方や、お取扱い実績のある企業様・パートナー様へ改めてFlowmonのメリットや魅力/価値をご案内いたします。

今回は、株式会社東陽テクニカ 情報通信システム営業部の斉藤様にお話を伺いました。

東陽テクニカは 1953 年の創立以来、世界最高水準の“はかる”技術の提供をコアコンピタンスとし、最先端の測定機器の輸入販売と自社開発製品の提供によって、官公庁、大学ならびに企業の研究開発を支援してきました。技術分野は、情報通信、自動車計測技術、環境エネルギー、EMC(電磁両立性)試験、海洋調査、ソフトウェア開発支援、ライフサイエンスなど幅広く、米国や中国の現地法人などを通じて世界にも提供しています。

2014年当時、他社フローコレクタ製品を取り扱っていましたが、NetFlowが今ほど一般的でなく、NW機器からNetFlowを出力できないお客様もいて、提案機会損失につながっていました。そこで、ハードウェアアプライアンス型でパケットからNetFlowを生成できる機器を探していました。実は取り扱い製品の中に、Flow生成機もあったのですが、1Gのモニタリングポートで非常に高額だった為、お客様への提案が難しいというのが実態でした。そのため、代わりとなるようなハードウェアアプライアンス型でパケットからNetFlowを生成できる機器を探していました。そんな時、SIerやDC事業者が集まるFlowops (NetFlowやsFlow、IPFIXといったネットワーク機器を流れるパケットをサンプリングして出力・モニタする仕組みについて議論しているグループ)でFlowmonに出会い、我々のニーズにマッチしていると感じたため、即時コンタクトを取り評価を開始しました。

評価当時、想定していた性能に達しない現象が発生したのですが、オリゾンシステムズの技術支援を受けスムーズに解決することができたことを覚えています。(不要な機能が有効になっていたためでした。)その後、今後需要が高まると思いデモ機を購入しました

製品品質はもちろんですが、オリゾンシステムズの対応や、手厚いサポート支援にも好感を持ちました。まだ販売パートナーがほとんどいない時でしたが、2014年頃からパートナー契約に向けた取引きを進め、代理店となりました。

非常に動作が安定している点です。

バグも比較的少なく、GUIが直観的でわかりやすい点も魅力に感じます。ダッシュボード画面を大きなモニターに映すことで、常に状況把握するといった使い方もできるので、顧客受けが非常に良いです。

また、ラインナップも多数あり顧客規模に応じた提案をすることが出来る点も魅力だと感じています。弊社では物理アプライアンスをメインに提案しておりますが、顧客要望に応じて仮想版やクラウド版にて切り替えて提案ができることも取り扱いやすさにつながっていますね。

社内での認知度は非常に高いと思います。

ネットワークにかかわるソリューションを提案する部隊では、NetFlow・sflow・可視化・トラフィック監視というキーワードが上がった際にはFlowmonを提案していると思います。東陽テクニカでは、Flowmon製品以外に自社で設計開発した大容量パケットキャプチャ装置「SYNESIS」やネットワーク監視ソリューション「NetEyez」を取り扱っており、お客様のトラフィック計測・検証など要件に応じてうまく棲み分けて提案させて頂いております。

GUIが直観的で解析時のドリルダウン操作も簡単に行うことができるので、非常に好評をいただいています。

また、導入時に要件に沿ってプロファイル設定すれば、その後の運用はほぼクリックのみで、さらに顧客側でも自由にカスタマイズできる設計の為、導入時の操作支援で概ねご利用頂けている印象です。販売店としても直観的なGUIが魅力でお客様には重宝頂いていると思います。なお、東陽テクニカではアフターサポートの充実と提案時からのPoC支援を経て顧客には機能面でしっかりとご納得いただいてから購入いただくことを心掛けています。

企業のIT部門が主なターゲットとなりますが、業種・業態には偏りなく多種多様な業種で導入いただいている印象です。

最近の事例で多いパターンとしては、近年コロナ影響やテレワークの増加により、様々なクラウド環境やWeb会議ツールが使用され、それに伴う負荷がトリガーとなり、どこの部門が何のアプリケーションをどれだけ利用しているのか、主に誰が利用しているのかを数値化したいといったご要望が多いですね。Flowを監視する事によりトラフィックの内訳を正しく認識しネットワークの最適化やキャパシティプランニングの基礎資料として役立てていただけます。

また、レポートが自動生成されるので、定例会や障害時の説明にエビデンスとして活用できるというフィードバックをいただくこともあります。

強み:コレクタやプローブ、ADSといったラインナップが多いため、お客様の予算感にあった提案をすることができる点、今日においてもプローブ(Flow生成機)はほかのベンダーにはなく、コレクタと併せて提案できることは強みに感じます。また、Flow収集性能が良いので複数のコレクタを必要としないといったところもいいですね。パラメータシートや操作ガイドなどのドキュメントの充実さ、完全日本語表示、開発元とオリゾンシステムズの手厚い提案支援やQAサポート支援といったところもFlowmon販売における強みとして挙げさせていただきます。

弱み: 販売店として強いて挙げるなら、マルチパートナー制で、完全なディールレジストレーション(DR)はなく案件ロックができない点と思います。このあたりは法的な部分もあり難しいことは承知していますが…しかしながら、現状、特に大きな問題になったことはないですし、製品紹介や評価支援などの案件対応度合いに応じて差別化していただいているので、考慮をしてもらっている印象があります。

24時間365日の常設機械なので、キャパシティプランニングとして未来予測やトラフィックの増減傾向をサジェストするような機能などが追加されるとより素晴らしい製品になると感じます。その他、最近では色々な製品に導入されているような、音声認識で応答するなんて、少し遊び心ある要素みたいなものもあると面白いかもしれないですね。「Hey Flowmon 今週のトラフィック状況は?」のような感じです。

今後もトラフィック可視化のニーズはまだまだ必要とされ続けると思うので、メーカーを交えて、顧客との情報交換などを常に行っていくことがとても大切だと思っています。

イベントや展示会を踏まえて、人と人の対面でのコミュニケーションや情報交換、Webでの情報収集・発信からの反応を把握することで、目先の提案も重要ですが1年先を見据えお客様と日ごろから情報交換を行うことに努めたいです。ニーズがすでにある顧客に対してだけではなく、まだ具体的なイメージを抱いていないお客様に対しても、必要性をアピールし、提案をしてくことで案件につながると考えています。

やはり、生の飾らない声を聴く機会を設けることが大切だと思います。コロナも落ち着いてきたので、顧客と今後より一層このような機会を作っていきたいと考えています。

この度、新たな取り組みとして、Flowmonの販売パートナーである東陽テクニカ様にインタビューをさせていただきました。お客様とより近い距離で接していただいているパートナー様の生の声を聞かせていただくことで、改めてFlowmonの強みや弱み、要望機能などについて大変有意義なお話をお伺いすることができました。開発元へのフィードバック等を通じて、これからもFlowmon拡販のフォローアップをさせていただきたいと考えております。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

取材担当:プリセールス 惣田、営業 若月

2023年4月1日

FlowmonのオプションとなるADS(Annormaly Detection System)により、ネットワークフローから検知される多様なセキュリティーイベントが掌握可能となります。イベントが検知された後は、それに対し解析および対応を取る必要がありますが、このコラムでは弊社の対応手法を例に、その検知後のプロセスについて考察します。

既知のサイバー攻撃に関係する通信先IPアドレスのブラックリストとの照合の他、ADSではネットワークフローから読み取れるマルウエアにより引き起こされる通信状況をパターン化し、さまざまなサイバー攻撃手法を特定することが可能です。これにより管理者にそのイベント通知が送られ、必要な対応をとるための運用を可能としています。ADSにはこのようなサイバー攻撃イベントを検知すると、管理者に通知またはAPI経由で他のシステムへ連携を行う自動機構が装備されています。API連携ではFirewallなどのゲートウエイ製品へ連携し、自動遮断などが一般的な利用シナリオとなっています。

一方管理者へのイベント通知では、その後の対応はセキュリティ対応部門の運用に引き継がれることとなります。あるべき運用フローでは、セキュリティ専門家がそのインシデントの通知を受けると、速やかにそのインパクトの評価を行い、必要な対応を迅速に行うことが想定されています。しかしながら、必要なセキュリティ事象の解析知識を持った専門家がスタンバイし、イベントが発生次第その対応にあたるという体制は、一定規模未満の企業にはかなりハードルが高いという現実があります。弊社の置かれた状況も例外ではありませんでした。

一時期まで弊社では、Flowmonのそれらセキュリティーイベントの発生時の運用は十分なものではなく、イベントの発生から担当者がそのインパクトの調査そして対応にあたるには、かなりのリードタイムを許容せざるを得ませんでした。その結果、Flowmonの蓄積する過去のネットワークフローの調査や、該当事象に関係したユーザーへのヒアリングなども時間を置いてしまったためにやや不確かなものとなり、「単発的な事象であり、クリティカルな問題とはならないと想定されるが、引き続き注視する」など、課題を先送りせざるを得ない結論となった対処事例が少なからずありました。この初動の遅れを回避するための手立てとして、現在社内では以下のようなFlowmon ADSのポストプロセスを実装しています。

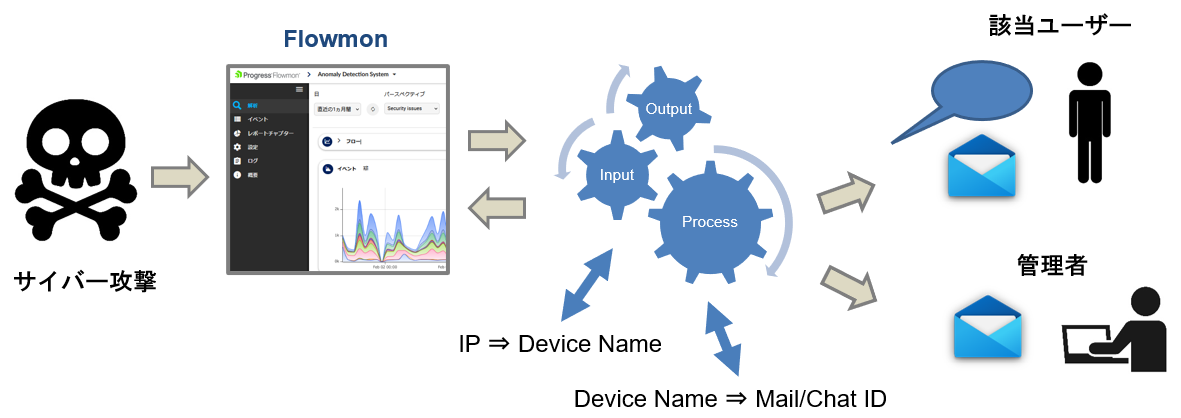

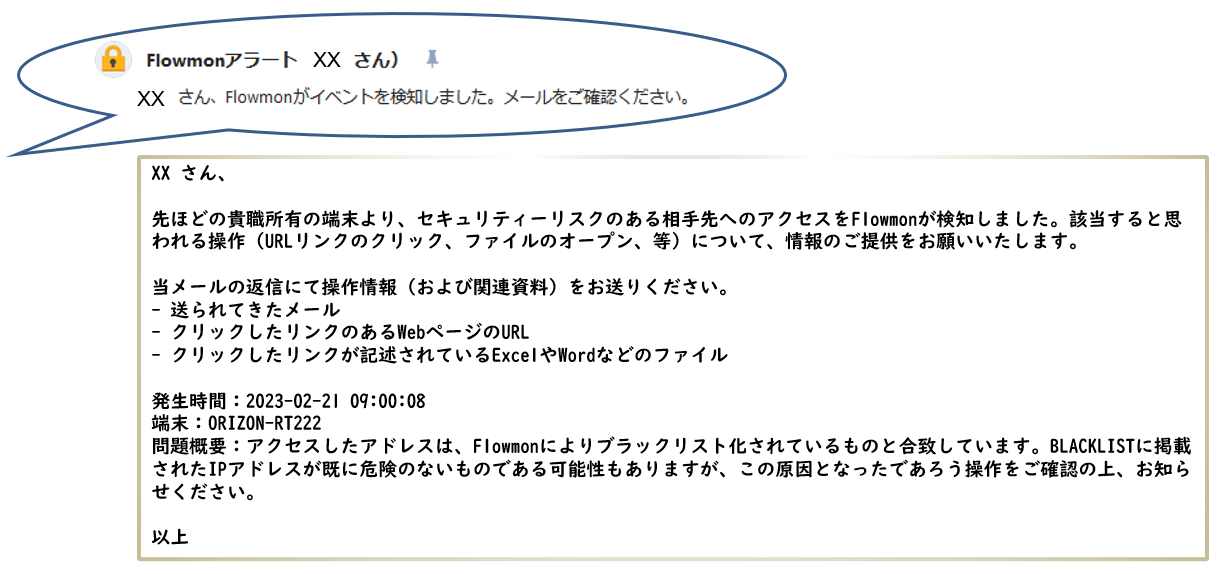

サイバー攻撃インシデントの発生した際に、初動の遅れを補うための施策として、まずは問題の発生源となるユーザーへの注意喚起を自動化する仕組みを実装しました。多くの場合「メールのURLを不用意にクリックしてしまう」など、実際の問題発生源となるユーザーのオペレーションに、問題が起因しています。また人に依存する問題の追跡には、そのユーザーの操作記憶に依存度が高いため、時間を空けてしまうことでその問題の追跡も困難となります。これを補う施策として、ユーザーにまず問題状況の通知を速やかに行い、「操作記憶の確保」を求める仕組みが重要となります。

この初動対応の自動化の仕組みでは、その観点から管理者への通知と並行して直接ユーザーへも通知を行い、この「操作記憶の確保」の手当てを行うことが目的となっています。またそれによりユーザーはそれ以降に起こる疑わしい症状に対して、より注意を払うようになり、システムでは証跡の確保が難しい「あれ以降自分のPCのディスクのアクセスランプの点滅が多くなった」などの関連情報の取得も期待されます。

現在実装されている弊社のプロセスは、以下のコンセプトを元に設計運用されています。

Flowmonが製品として持つ仕組みにより、当該ユーザーのIPおよびそのイベント詳細が取得されます。そのIPから実際のユーザーを特定し、そのユーザーにメールとチャットによる対応依頼を送るという以下のようなフローになっています。

現実的にはそのようなイベントの発生は稀なため、ガイドなどを作成し常にその対応の必要性を全ユーザーに認識してもらうというアプローチとなると、あまり実践的ではないため、イベントにより送付されるメール自身に必要な指示が明記されている必要があります。またメールだけではタイムリーに注意が払われない場合も想定されるため、業務チャットでもリマインダーが送付されます。

発信されるメールでは、具体的にどのようなサイバー攻撃の疑いがあるのか、どのようなアクションをユーザーにとってもらいたいかを明確に示し、初めて見るそのメールに対してあまり違和感なく対応できる内容を目指しています。

DHCP払い出しの各ユーザーのIPから実際のユーザーへの紐付けは、ユーザーレジストリー(AD)の持つ情報だけでは実現できなかったため、DNSの逆引きで登録されているディバイスホスト名を取得し、そのディバイスホスト名を社内の資産登録情報から所有者個人と関連つける方法がとられています。

個人に紐つかない検証用サーバー機器や事務機器などについては、この登録情報からは個人の紐付けができていないため、現状の仕組みでは管理者扱いのみとなっていますが、これらは固定IPであるため、それぞれの管理部門担当者への直接配信が、今後の拡張項目に含まれます。また社内の資産登録情報に含まれない持ち込みの端末が、一部存在するため、その登録プロセスも含め、その対応が検討されています。

イベントに対するシェルスクリプトの起動により、Flowmonではインシデントに対してさまざまな処理が可能となっています。弊社のこの実装ではFlowmon上での負荷を考慮し、外部アプリケーションで必要なロジックを組み処理していますが、その処理内容によりFlowmon上のみでの実装も選択肢となります。サイバー攻撃に対する対処プロセスは、すべての企業で不可避なものとなっていますが、一方それに対する投資はビジネス規模に比例するため、それぞれの企業体制で最適な仕組みを取り入れることが現実的な解となります。

またセキュリティーは全体バランスが重要となり、ユーザーの教育、境界・内部ネットワーク・エンドポイントでの検知防御など、広く対応し平均値を上げることが求められます。 ペネトレーションテストによる基盤のサイバー攻撃への耐性把握や、 GoodAccessなどのアクセス制御システムによる全体的なITセキュリティの担保をご検討ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

2023年5月1日

サイバー攻撃手法は刻々と進化し、それらを活用した攻撃活動を的確に把握することは容易ではありません。ただ外部からのサイバー攻撃は、ネットワーク経由で行われ、そこには何らかの証跡が残ります。一つ一つの証跡は特定のサイバー攻撃に直結するものでなくとも、高い確率でそれらは関連性を持ち、その関連性を見極めることで発生している攻撃を特定することが可能となります。

先に公開されたFlowmon社の解説ビデオ Held for Ransom – Ransomware Detection & Response with Flowmon ADS では、実際の事例からその手法を検証し、そこで使われているサイバー攻撃手法とそれぞれに対するFlowmonでの検知実績について解説がなされています。このコラムでは、NDR製品として高い評価を得ているFlowmon ADSによる、多様な検知シナリオをまとめました。

ここで例示している実被害事例としては、以下のような経緯と紹介されています。

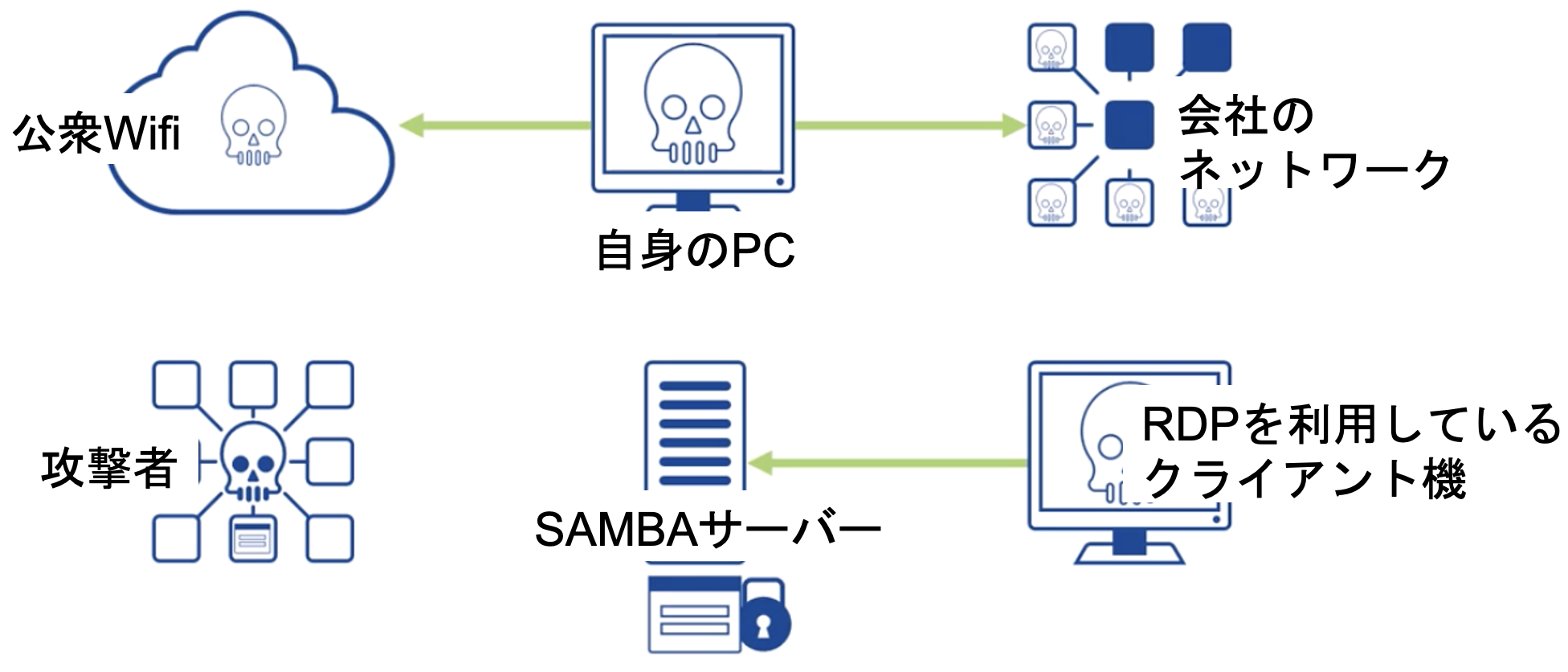

外出時に被害者のPCが公衆Wifiに接続しマルウエアに感染したことが、発端となっています。

SSL/TLSを使用しない接続は多くはないので、通信の盗聴によるリスクは少ないと予想できますが、DNSスピーフィング(参考コラム記事:模擬攻撃とFlowmonでの可視化事例 )などにより、偽Webサイトへ誘導されマルウエアの感染を許す危険性はあると考えるべきでしょう。

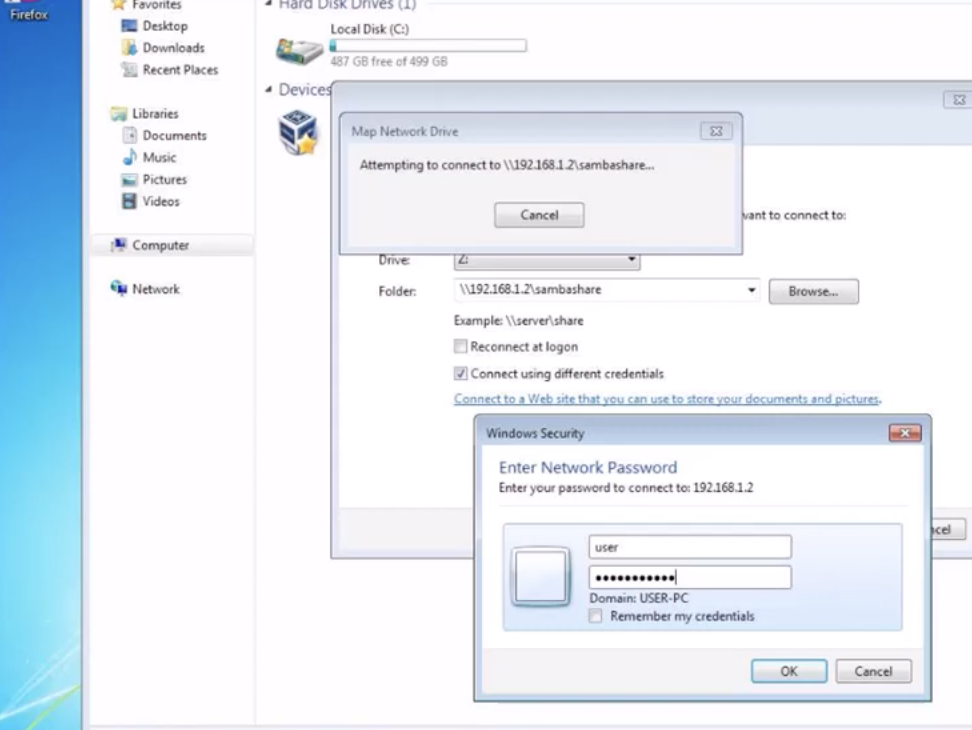

マルウエア感染したPCを被害者は社内のネットワークに接続すると、マルウエアが社内ネットワーク上の攻撃対象を探索し、RDPを利用している端末と、SAMBAサーバーを特定することになります。

以上の段階を経て、サイバー攻撃が成功したシナリオとなっています。このシナリオを踏まえ、そのそれぞれのステップに対応したFlowmon ADSでの検知状況について、MITRE ATT&CKフレームワークで定義されているフェーズに沿って以降で確認してゆきます。

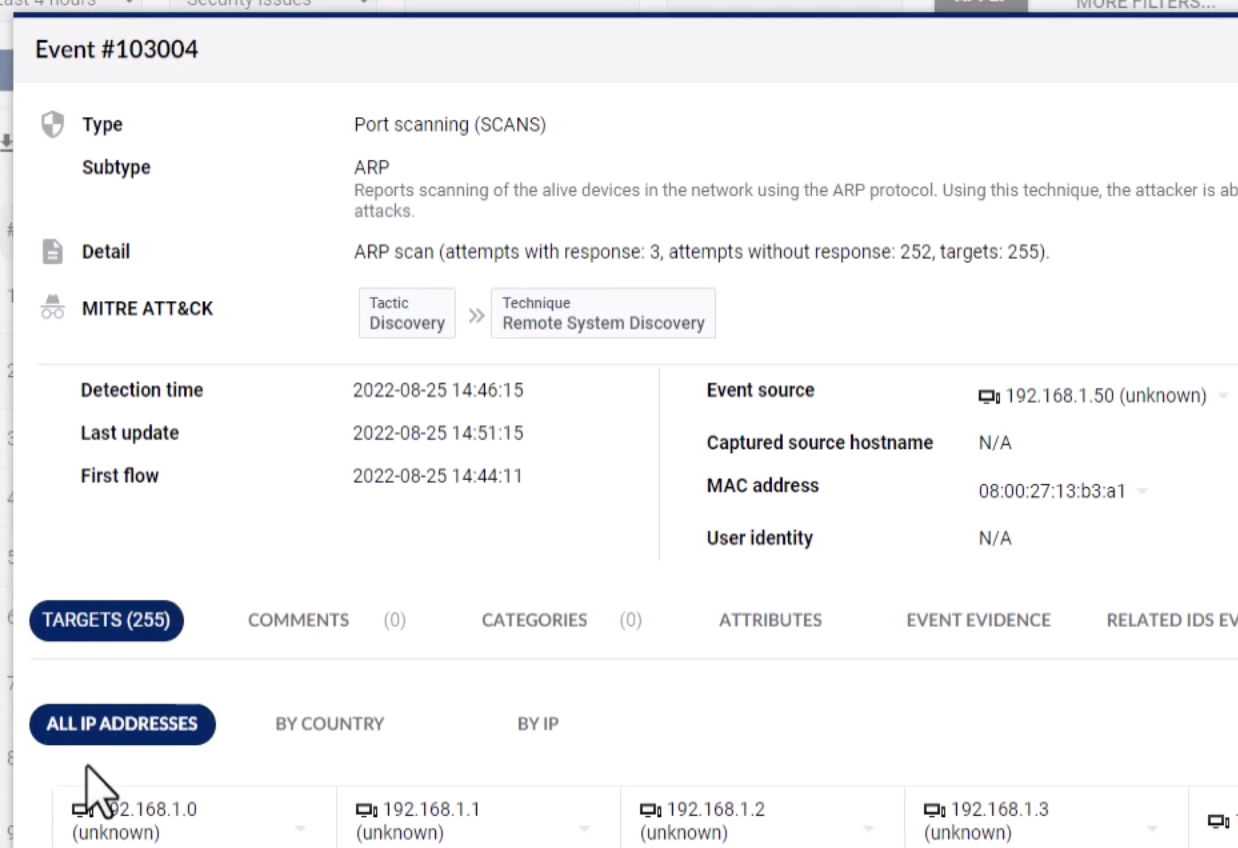

マルウエアに感染したPCが社内ネットワークに接続されたことで、次のステップに進むマルウエアの動きが開始されます。まずARPスキャンによって、稼働しているホストを洗い出します。次にそれぞれの稼働しているホストに対して、利用しているポートを確認するためにSYNスキャンを実施します。利用しているポートを確認することで、どのようなアプリケーションが稼働しているかの判断が可能となります。この探索活動により、攻撃者はRDPのクライアントとSAMBAサーバーを攻撃対象として確認しています。

これらの活動に対し、Flowmonではそれぞれのスキャンを検知し、イベントとして表示されます。またオープンソースの侵入検知システムIDSとなるSuricataを自身のOS(Flowmon OS)上で稼働させ、インターフェイスを取ることが可能なため、IDSのイベントとしてSAMBAサーバーへのスキャンを検知します。

探索フェーズにより、攻撃対象とするITリソースの特定が完了すると、次にそのシステムへのアクセス情報の詐取に取り掛かります。ここではそれぞれのシステムに特化したログイン情報候補のリストを使用し、パスワードスプレー攻撃が行われます。使用したリストに含まれるログイン情報で、合致するものがあれば攻撃は成功し、そのログイン情報により対象システムへの侵入が可能となります。

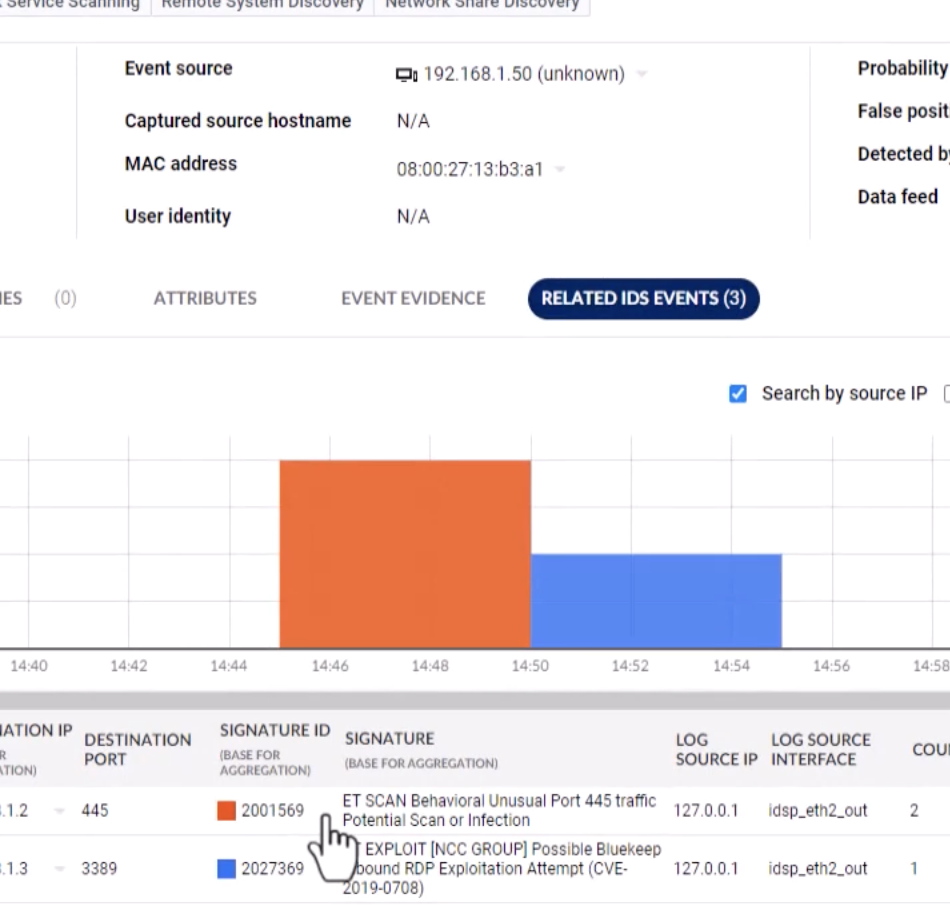

パスワードスプレー攻撃は、攻撃者が事前にログイン情報を把握していない場合に、想定されるログインIDおよび想定されるパスワードの組み合わせを、試行錯誤的に試してゆく方法の一つとなります。このパスワードスプレー攻撃もFlowmonにより検知されます。このケースでは、ポート445に対するその攻撃をSAMBAに対するもの、ポート3389に対してのものをRDPへの攻撃として検知しています。

RDPサービスが稼働しているクライアントでは、既知の脆弱性のひとつとなるBlueKeepへ未手当ての場合が想定されるため、その攻撃を試みます。既知の脆弱性への対策が未手当で、攻撃が成功した場合、管理者権限の取得までが可能となります。管理者権限により、ユーザーのキー入力を記録するキーロガーを仕込み、そのユーザーがSAMBAサーバーにログインする際の情報の詐取が実現します。それによりSAMBAサーバーからは、任意の機密情報の取得が可能な状態となります。

またキー入力を盗み取られてしまうことで、様々なシステムやデータベースが情報漏洩などのリスクにさらされることとなります。キーロガー自身はユーザーのPCで稼働するものなので、Flowmonがその動きを把握する対象ではないですが、キーロガーの取得する情報は外部の攻撃者のC&Cサーバーと通信を行うこととなるため、そのC&Cサーバーが既知のものであればブラックリストによりFlowmonの検知対象となります。

一方、Suricata IDSと連携したFlowmonの振る舞い検知機能でも、BlueKeepをターゲットとした攻撃を検知することができるため、これらの活動はFlowmonのイベントとしてレポートされます。

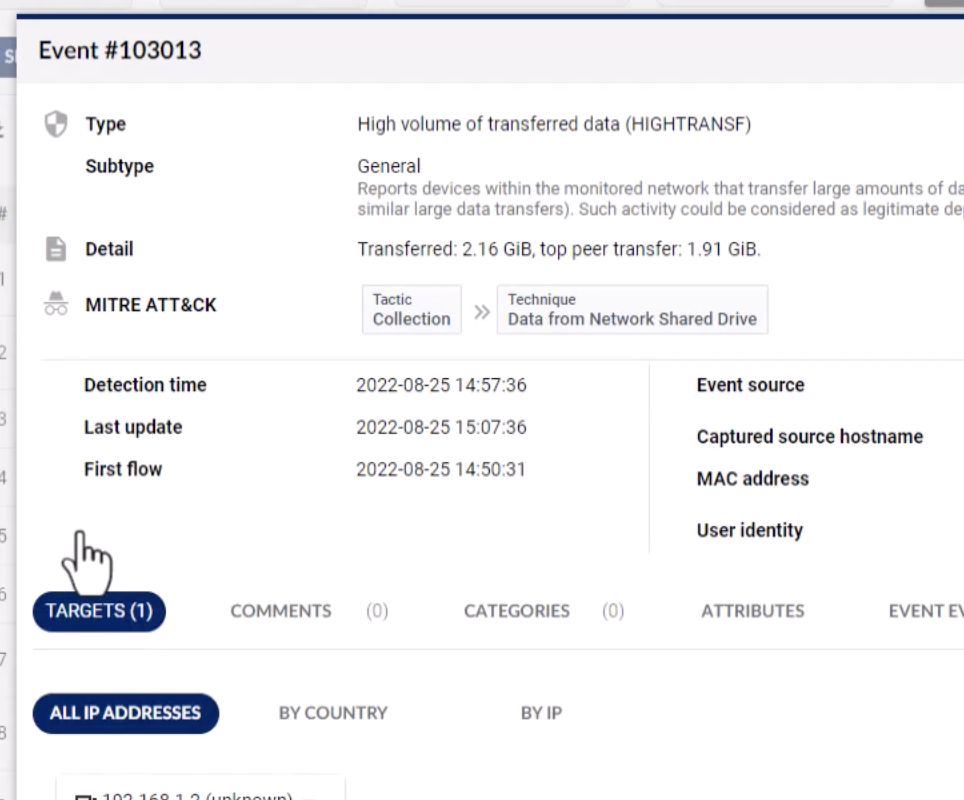

機密情報に該当するデータは、顧客データや製品設計データなど、通常そのサイズも大きなものとなります。そのデータをサーバーから一旦攻撃者がコントロールしている被害者のPCにコピーする段階では、そのデータ通信量も大きなものとなるのが一般的です。Flowmonではこれらを多量のデータ転送として、その異常性を検知することが可能です。単一のIPからの通信量を常にモニタリングし、それにより日常的に妥当な範囲であるかを識別し、その閾値を超えたものについてはイベント通知する仕組みです。

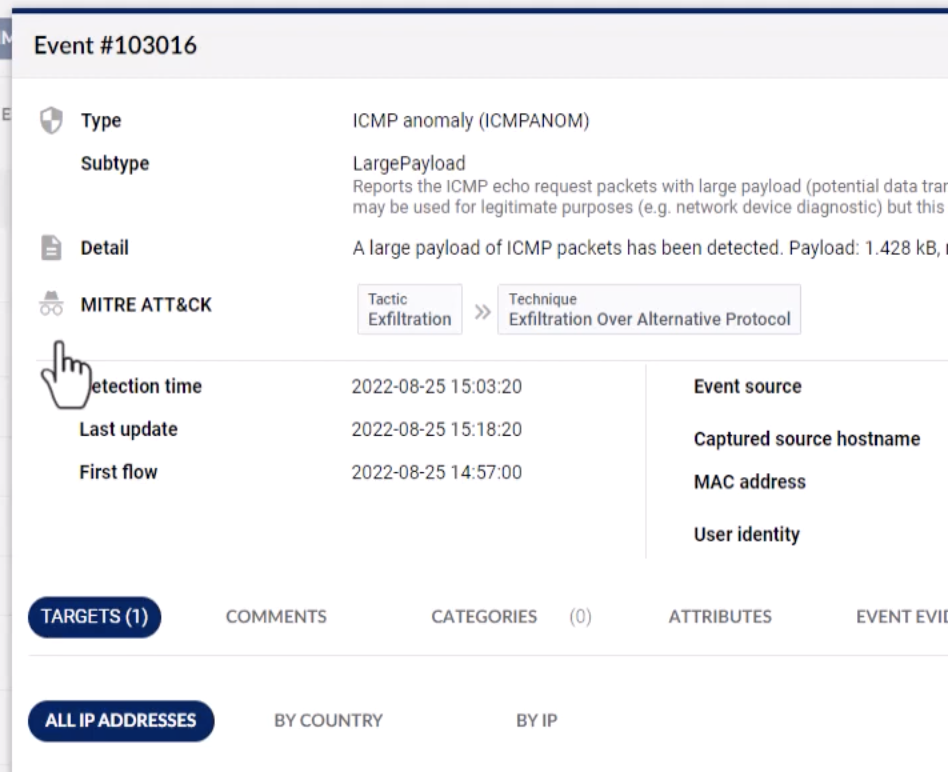

攻撃者がコントロールするPCに機密データをコピーし、最終段階ではそれを外部のC&Cサーバーなどに再度コピーするステップが取られます。この際、データ転送には通常はその目的には使われないICMPなどのプロトコルが使われることがあり、そのような例外的使われ方をFlowmonは検知することが可能です。そのような使われ方では、通常はICMPのペイロードに通常は含まれないデータが搭載されることになります。このペイロードにデータを搭載し、またそれを細分化し複数のICMPに分割して送るなどの状態を、Flowmonは検知しイベント通知を行います。

これと合わせ既知のC&Cサーバーとの通信(ブラックリスト)の把握、およびネットワークセグメント外へのファイル転送(アップロード)を検知します。その後攻撃者はデータの暗号化を行い、身代金の要求の段階に入りますが、その際のSAMBAサーバー上のクリティカルデータの暗号化を “SMBトラフィック振る舞い” により、Flowmonではイベント通知する仕組みを搭載しています。

このようにサイバー攻撃は、さまざまなステージを踏み、そのアプローチ段階から攻撃の目的を達成するまでの一連の流れを形成しています。長い場合は数ヶ月にも及んでこのプロセスは進行してゆくため、その過程で個々のイベントの関連性を認識することが、被害の未然防止の重要なステップとなります。

Flowmonでは、個々の事象に対し様々な検知イベントを提示する機能をご提供していることから、密かに進行する攻撃行動の確実な掌握をご支援することが可能です。

ネットワークを経由して進行する外部からの攻撃行動は、何らかの段階を踏み、それぞれについてあるレベルの証跡を残してゆきます。それらの段階の関連性を把握することでその攻撃行動を事前察知できるため、そこに必要な証跡を正確に得ることが重要となり、その観点でFlowmon製品は強力なツールとしてお勧めできる製品と考えています。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

2023年2月1日

オリゾンシステムズではFlowmonを中心として、さまざまなセキュリティソリューションをご提供しています。刻々と移り変わる世界情勢から、 Flowmon社のホワイトペーパー Cybersecurity Outlook: 2023 を参考に、今後のサイバーセキュリティの展望について考察します。

昨年サイバー攻撃の脅威の増加を経験した組織は、 グローバルで全体の81% となり、 国内でもこの3年間で2.4倍のサイバー攻撃全体の増加が観測されています。また、国内のランサムウエア攻撃に至っては、2020年から2021年で4倍の増加となっています。( ICTサイバーセキュリティ総合対策2022 )

この背景として、パンデミック以降の在宅ワークの急増で、インターネットへの依存度が飛躍的増加していることが挙げられます。インターネットへの依存度の増大は、クラウドサービスの利用促進を加速させ、さまざまなIaaS/PaaS/SaaSと自社のITインフラも交えたハイブリットIT環境を構成し、それらがインターネット経由でグローバルに無数に接続された世界を作り出しています。

Gartnerによると、パブリッククラウドサービスへの世界的な支出は、 2023年に6,000億ドルに達する と予想されています。

クラウド導入の劇的な増加により、攻撃対象領域が大幅に拡大し、悪意のある攻撃者が侵害するターゲットが増加することで、サイバー攻撃者にとって投資対効果の高いビジネスとして成立する環境が、整ってしまっていると考えられます。

2020年に発生したSolarWinds製品の自動更新時にマルウエアが仕込まれた 事件 では、 17,000社中実際にバックドアを利用して侵入した組織は、主なアメリカ政府機関を含めて100弱の組織でした。このことから、攻撃者はどこを実際のターゲットにするかを入念に検討し判断していることが推察されます。また一方、17,000社 – 100社 = 16,900社 については、一定期間いつその被害を受けても不思議でない状態だったと言えます。今現在問題が顕在化していないことが安全である保証はない、と言う状態であることは改めてIT担当者のみならず、経営層もそれが企業経営上のリスクとして存在していることを認識しなければなりません。

この事件からも、ランサムウエア攻撃は一時期の愉快犯的なものから、明確な目的を持った犯罪へとフェーズが変わってきていると考えるべきでしょう。日本でも昨年10月に発生した徳島の町立病院に対する ランサムウエア攻撃 では、 攻撃対象が一部の大企業に限らず、データやシステムの継続利用が不可避な企業・団体であれば、その規模や業界を問わない段階に入っていると認識しなければなりません。

ランサムウエア事故に対し対応準備のある大企業をターゲットにすることは、攻撃者にとってはリターンの大きさよりも、そのための折衝などを含めるとあまり効率の良い攻撃活動とは言えません。事故に対する十分な対応が困難な中小企業向けに “高額だが払えないことはない” 金額を要求する手法が、現実的なアプローチとして捉えられていると思われます。

サプライチェーン攻撃事例が増大している現状から、取引先からのセキュリティ施策状況の確認を受けるケースが今後増えてくることが予想されます。また置き換えればそれは単に自社の施策のみならず、自社との取引がある関係先のセキュリティ施策の確認が必要となることを意味します。ビジネス継続性の重要要素として、自社のセキュリティ施策の明確化はより重要度が高くなってくることが予想されます。

2025年までに、 推定350万人 分のサイバーセキュリティの未充足の仕事があると見られています。 現在のサイバー人材不足の背後にある要因は多面的且つ多様な背景を持ち、最近のデジタルトランスフォーメーションの流れに乗り、そのスキルリソース不足の問題解決は容易でないものと予想されています。これを補うための施策として、適切なツールとテクノロジーを通じて、限られたスタッフでサイバーリスクを軽減する必要が指摘されています。

セキュリティ対策の実施のきっかけが、USやシンガポールでは経営層のトップダウン指示が50%以上で一位となっている( サイバーセキュリティ体制構築・人材確保の手引き )一方、日本では「自社のセキュリティインシデント」が一位で、”問題が起こってから対策が検討される” というやや文化的な負の側面が窺われます。またセキュリティの人材不足を問題としている割合は、 日本90%、米・豪約10% となっており、かなり以前から見られるこの傾向から、日本のセキュリティ人材不足は改善の見られない状況といえます。

世界経済フォーラムの 2020年グローバルリスクレポート によると、その年の米国でのサイバー攻撃の検出および訴追に至っている割合は、0.05%程度と推測されており、 サイバー攻撃の大部分はその解決に至っていない実態です。このことからも、これらの攻撃自身をビジネスとして支援するCybercrime-as-a-Serviceが広がり、サイバー攻撃のビジネスモデルが成立しやすい環境となっていることが理解できます。企業としては、事後の対応によるリカバリーにかかるコストは、事前の防御のそれを大きく上回ってしまうという構図を認識しなければなりません。 最もサイバー攻撃リスクから保護された企業では、自動監視ツールを展開し、そこで捉えられたイベントに対し迅速にセキュリティスペシャリストが対応できる警戒態勢をとっています。

またロシアのウクライナ侵攻は、サイバー攻撃のさらなる触媒となっており、その事前の防御への備えの重要性は日々高くなっています。 米国とEUの最も重要な今現在の共通の懸念は、親NATOの国や組織に対する継続的な分散型サービス拒否(DDoS)攻撃を展開する親ロシアグループであるKillNetと言われており、 日本もそのターゲット として宣言を受けていることから、 そのリスクへの備えはますます緊急度を増していると言えるでしょう。

2021年には、アメリカ合衆国の576の企業がランサムウェアによって侵害され、損失は2023年までに世界で 300億ドルを超える と予想されています。 ヨーロッパでも 医療関連機関へのサイバー攻撃 は頻発しており、 日本の医療施設へのサイバー攻撃も多く耳にするようになっています。

企業はより優れた予防策と攻撃対応への活動を通じて、サイバーインシデントの影響を低減することに、ビジネスのみならず社会的な責任を負っています。

2021年に米国の36州が新しいサイバーセキュリティ関連の法律を制定しました。中国とロシアでは新しいデータローカリゼーション対策を制定し、インドやEUなどの国々は、インシデント報告要件の詳細レベルを拡大または追加しています。今後様々な取引先と直接・間接に連結されたビジネス環境では、自社努力のみによる安全担保は事実上不可能となり、日本においても、それを踏まえた法整備や規制強化される可能性が考えられます。

一般にシステムのセキュリティレベルは、その接続されたシステム群の最も弱いセキュリティレベルで評価されます。利用するクラウドサービスおよび自社リソースもふくめ、その一部にでも外部からの侵入を許す脆弱点が存在すれば、その企業のセキュリティレベルは、その脆弱点により評価されることとなります。またこの注意すべき脆弱点はIT機器やソフトウエアだけではなく、脆弱点を完全に排除することは実質的に不可能な人間的要素(ユーザー自身)も含まれます。どれほど外部メールに対して警戒しても、メールに含まれるリンクをクリックしてしまう、添付ファイルを開けてしまうというユーザーの行為は、100%排除することは困難です。

また多要素認証(MFA)による認証の強化や、VPNの展開によるネットワーク経路の安全性の確保も、重要なセキュリティ保護施策と言えますが、すでに侵入を許してしまったマルウエアへの対抗手段とはなり得ません。

これら多様なリスクの低減する手段としては、同様に多様なリスク回避の施策が必要となります。外部との境界、ユーザーやアプリケーションの接点となるエンドポイント、そしてそのデータの経路となるネットワーク、それぞれの層においてバランスの取れた防御策の展開が求められることとなります。

セキュリティ専門家の育成は、業種に関わらず重要度を増し、またツールなどの面でもより少ない労力で効果的にセキュリティ対策を実施できるための仕組みの整備が、それら専門家の手当てと並行して求められます。また、単に自社での取り組みに括らず、東京都の 中小企業向けサイバーセキュリティ助成金 など、公共の財政支援などもその展開を円滑に進めるために利用されると良いでしょう。

サイバー攻撃への対応がより緊急度を増すと予想される2023年では、取引先からの要求や経営層でのリスク認識の高まりから、正確なリスク評価およびそれを踏まえた対応策など、具体的なセキュリティ施策の明確化が求めらえるものと予想されます。

これら2023年の予想される課題に対し、オリゾンシステムズのご提供するソリューションでは、多角的な課題解決をご支援いたします。

Flowmonでは多層防御が不可避となるIT環境において、 ネットワークレベルでのリスク検知 を実現し、攻撃行動の早期検知を可能とします。また、既知の攻撃手法のみならずセロデイ対応など、専門家による解析が必要となる事象の特定をご支援いたします。セキュリティ人材の欠乏を補う、有効な手段として適用をご検討ください。 また自社のITインフラのセキュリティレベルの掌握をご支援する、 ペネトレーションテスト もサービスとしてご提供させていただいております。現状のリスクを正確に把握することで、セキュリティ投資への最適化を図ることが可能となります。その他、IPレベルでの統合アクセス制御をご提供する GoodAccess など、様々なセキュリティソリューションをご検討いただけます。

コラム記事:

Flowmon製品のお客様評価

ランサムウエア検知でのADSのシナリオ

ランサムウェア脅威への対策