Flowmon ADSポストプロセスの最適化

2023年4月1日

FlowmonのオプションとなるADS(Annormaly Detection System)により、ネットワークフローから検知される多様なセキュリティーイベントが掌握可能となります。イベントが検知された後は、それに対し解析および対応を取る必要がありますが、このコラムでは弊社の対応手法を例に、その検知後のプロセスについて考察します。

ADSでのサイバー攻撃対応シナリオ

既知のサイバー攻撃に関係する通信先IPアドレスのブラックリストとの照合の他、ADSではネットワークフローから読み取れるマルウエアにより引き起こされる通信状況をパターン化し、さまざまなサイバー攻撃手法を特定することが可能です。これにより管理者にそのイベント通知が送られ、必要な対応をとるための運用を可能としています。ADSにはこのようなサイバー攻撃イベントを検知すると、管理者に通知またはAPI経由で他のシステムへ連携を行う自動機構が装備されています。API連携ではFirewallなどのゲートウエイ製品へ連携し、自動遮断などが一般的な利用シナリオとなっています。

運用の課題

一方管理者へのイベント通知では、その後の対応はセキュリティ対応部門の運用に引き継がれることとなります。あるべき運用フローでは、セキュリティ専門家がそのインシデントの通知を受けると、速やかにそのインパクトの評価を行い、必要な対応を迅速に行うことが想定されています。しかしながら、必要なセキュリティ事象の解析知識を持った専門家がスタンバイし、イベントが発生次第その対応にあたるという体制は、一定規模未満の企業にはかなりハードルが高いという現実があります。弊社の置かれた状況も例外ではありませんでした。

一時期まで弊社では、Flowmonのそれらセキュリティーイベントの発生時の運用は十分なものではなく、イベントの発生から担当者がそのインパクトの調査そして対応にあたるには、かなりのリードタイムを許容せざるを得ませんでした。その結果、Flowmonの蓄積する過去のネットワークフローの調査や、該当事象に関係したユーザーへのヒアリングなども時間を置いてしまったためにやや不確かなものとなり、「単発的な事象であり、クリティカルな問題とはならないと想定されるが、引き続き注視する」など、課題を先送りせざるを得ない結論となった対処事例が少なからずありました。この初動の遅れを回避するための手立てとして、現在社内では以下のようなFlowmon ADSのポストプロセスを実装しています。

初動対応の自動化

サイバー攻撃インシデントの発生した際に、初動の遅れを補うための施策として、まずは問題の発生源となるユーザーへの注意喚起を自動化する仕組みを実装しました。多くの場合「メールのURLを不用意にクリックしてしまう」など、実際の問題発生源となるユーザーのオペレーションに、問題が起因しています。また人に依存する問題の追跡には、そのユーザーの操作記憶に依存度が高いため、時間を空けてしまうことでその問題の追跡も困難となります。これを補う施策として、ユーザーにまず問題状況の通知を速やかに行い、「操作記憶の確保」を求める仕組みが重要となります。

この初動対応の自動化の仕組みでは、その観点から管理者への通知と並行して直接ユーザーへも通知を行い、この「操作記憶の確保」の手当てを行うことが目的となっています。またそれによりユーザーはそれ以降に起こる疑わしい症状に対して、より注意を払うようになり、システムでは証跡の確保が難しい「あれ以降自分のPCのディスクのアクセスランプの点滅が多くなった」などの関連情報の取得も期待されます。

実装概要

現在実装されている弊社のプロセスは、以下のコンセプトを元に設計運用されています。

- 従来の管理者への通知と合わせ、実際のイベントの発生元(ユーザー)へメールにて対応依頼の行う

- Flowmonがイベントを検知次第、即座に実際のユーザーに通知する

- 通知はメールの他、チャットでも警告を行い対応を促す

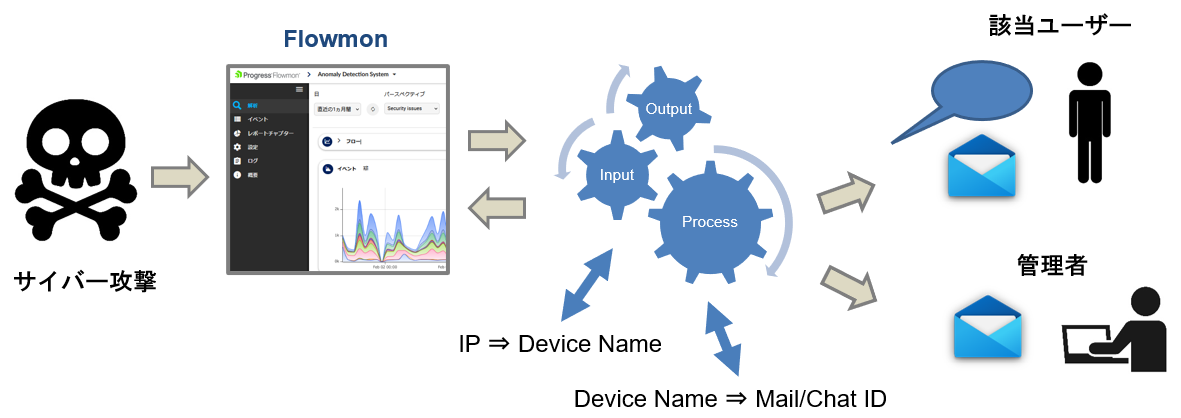

Flowmonが製品として持つ仕組みにより、当該ユーザーのIPおよびそのイベント詳細が取得されます。そのIPから実際のユーザーを特定し、そのユーザーにメールとチャットによる対応依頼を送るという以下のようなフローになっています。

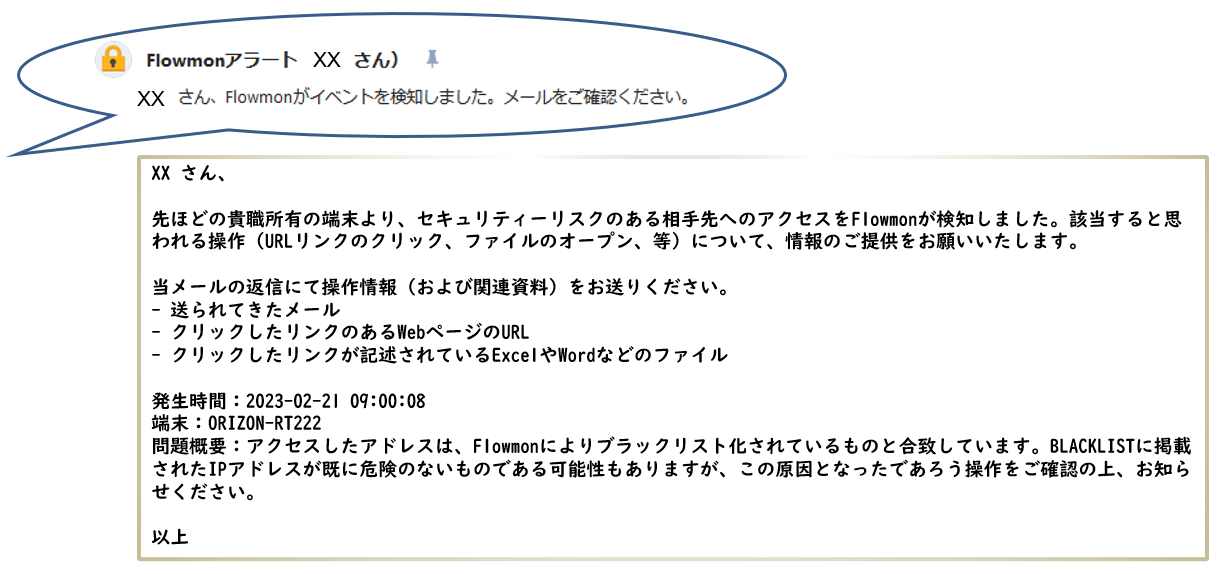

現実的にはそのようなイベントの発生は稀なため、ガイドなどを作成し常にその対応の必要性を全ユーザーに認識してもらうというアプローチとなると、あまり実践的ではないため、イベントにより送付されるメール自身に必要な指示が明記されている必要があります。またメールだけではタイムリーに注意が払われない場合も想定されるため、業務チャットでもリマインダーが送付されます。

発信されるメールでは、具体的にどのようなサイバー攻撃の疑いがあるのか、どのようなアクションをユーザーにとってもらいたいかを明確に示し、初めて見るそのメールに対してあまり違和感なく対応できる内容を目指しています。

実装時の考慮点と今後の計画

DHCP払い出しの各ユーザーのIPから実際のユーザーへの紐付けは、ユーザーレジストリー(AD)の持つ情報だけでは実現できなかったため、DNSの逆引きで登録されているディバイスホスト名を取得し、そのディバイスホスト名を社内の資産登録情報から所有者個人と関連つける方法がとられています。

個人に紐つかない検証用サーバー機器や事務機器などについては、この登録情報からは個人の紐付けができていないため、現状の仕組みでは管理者扱いのみとなっていますが、これらは固定IPであるため、それぞれの管理部門担当者への直接配信が、今後の拡張項目に含まれます。また社内の資産登録情報に含まれない持ち込みの端末が、一部存在するため、その登録プロセスも含め、その対応が検討されています。

終わりに

イベントに対するシェルスクリプトの起動により、Flowmonではインシデントに対してさまざまな処理が可能となっています。弊社のこの実装ではFlowmon上での負荷を考慮し、外部アプリケーションで必要なロジックを組み処理していますが、その処理内容によりFlowmon上のみでの実装も選択肢となります。サイバー攻撃に対する対処プロセスは、すべての企業で不可避なものとなっていますが、一方それに対する投資はビジネス規模に比例するため、それぞれの企業体制で最適な仕組みを取り入れることが現実的な解となります。

またセキュリティーは全体バランスが重要となり、ユーザーの教育、境界・内部ネットワーク・エンドポイントでの検知防御など、広く対応し平均値を上げることが求められます。 ペネトレーションテストによる基盤のサイバー攻撃への耐性把握や、 GoodAccessなどのアクセス制御システムによる全体的なITセキュリティの担保をご検討ください。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連コラム記事:

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)