ランサムウェア脅威への対策

2022年10月28日

このコラムはFlowmon社ブログ Battle the Ransomware Scourge with Deep Network Insight をもとに構成されています。

ランサムウエアの現状

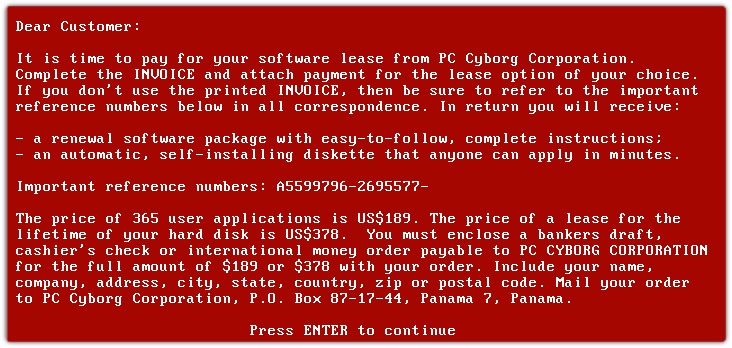

ランサムウエアは、1989年の世界保健機関AIDS会議の際に、参加者が被害を受けた “AIDS Trojan” により初めてその存在が認識されたと言われています。生物学者である Joseph L. Popp は、同会議の参加者20,000人に「HIVに感染している可能性を判断するためのアンケート」が入っているとして、フロッピーディスクを送りました。そのディスクに組み込まれていたトロイの木馬形式のマルウェアによってハードディスク内のデータが暗号化され、その解除のため189米ドルの支払いが要求されたというサイバー犯罪です。

AIDS Trojanの身代金要求メッセージ

このAIDS Trojanは共通鍵暗号を使い、使用されていたプログラムからその暗号鍵を取り出すことができたため、大きな被害とはなりませんでしたが、その後ランサムウエアはC&Cサーバーとの通信や公開鍵暗号の利用などで、より高度なサイバー攻撃へと進化しました。またランサムウェアによる攻撃の仕組みを提供する Ransomware as a Service (RaaS) などの出現により、自身では高度な技術を持たない攻撃者までもがランサムウェア攻撃者となることができます。このRaaSにより任意のターゲットへのランサムウェア攻撃が比較的容易なものとなり、ビジネスモデルも確立されつつあります。

一方、ランサムウェア攻撃への対応もまた、新たなビジネスを確立しています。重要なデータやプログラムが暗号化され、甚大な被害となる場合には、要求された金額を支払うと言う選択肢も検討されますが、これは更なる被害を誘発する危険性があり、また仮に身代金を支払ったとしてもデータやプログラムが復旧されないケースも十分考えられます。例え保険などにより補填可能な金額であったとしても、攻撃者の要求に応じることは賢明ではないでしょう。

増大するランサムウェア被害対応コスト

Sophos社の調査 Sophos State of Ransomware Report 2021によると一件当たりのランサムウェア平均被害額は $1.85 Million(約2億7千万円)と算出されており、それは前年の $761,106(1億円強)から、かなりの増大を示しています。

これらの費用は、復旧のための身代金の支払い、ITシステムが使用できなくなった場合のビジネスの中断に関連するコスト、通常はITシステムによって制御される機械やその他のプラント及びデバイスの運用ダウンタイム、復旧期間中のスタッフの残業代の支払いなど、ランサムウェア攻撃から回復するために必要なすべての活動をカバーしています。また別の2021年の数値では、実際の身代金の平均支払い額はわずか 170,404ドル(約2,400万円)でした。このことから身代金の支払いよりもむしろ、データの復旧や業務停止期間により多大な費用が費やされていることがわかります。

こちらのブログWhat is Ransomware and How Do I Stop It では、ランサムウェアとは何か、それを止めるにはどうすればよいかについてまとめられています。

ランサムウェア被害の事前阻止

警報システムを装備している家を、空き巣や強盗が避けるということは想像できます。同様に、サイバー攻撃においても、高度なセキュリティポリシーで運用されている環境では攻撃の難易度が上がるため、敬遠されることとなります。ソフトウエアは可能な限り最新のバージョンで使用する、侵入検知システムやデータ保護を実装し攻撃難易度の高い環境であることを対外的に示すことが、ランサムウェア被害の事前阻止には有効な方法となります。

ランサムウェア攻撃は、他のサーバー攻撃と異なり、フェーズが進行して初めて発見されるケースが大部分を占めます。よって被害を防ぐために、攻撃段階での検知と対応が重要となります。フェーズが進行するまでの間、及び、検知がなされ、セキュリティ担当者が対策を実施するまでの間は「滞留時間(dwell time)」と呼ばれ、マルウェアの種類によっては数か月かかることもあります。ランサムウェアでは、ブログ What is Ransomware and How Do I Stop Itにあるように、この滞留時間が数週間と言われています。

Flowmonによるランサムウェア対応

その滞留時間で速やかにランサムウエアを検知すべく、Progress Software の Flowmon Anomaly Detection System (ADS) は、データが暗号化されて身代金が要求される前の初期段階で、ネットワーク検出・応答機能を提供し、進行中のランサムウェア攻撃の兆候を特定することができます。様々なトラフィックから検出された異常や、その他のランサムウェア指標を可視化することで、セキュリティ担当者は、ランサムウェアがネットワークに侵入したことを把握することができます。また、イベントを検知した後は、その証跡を辿ることで、感染経路を確認することも可能です。Flowmon ADSでは機械学習、行動パターン、適応ベースライン、シグネチャー等々を複合的に適用し、ランサムウェアの活動を特定する実装がなされています。

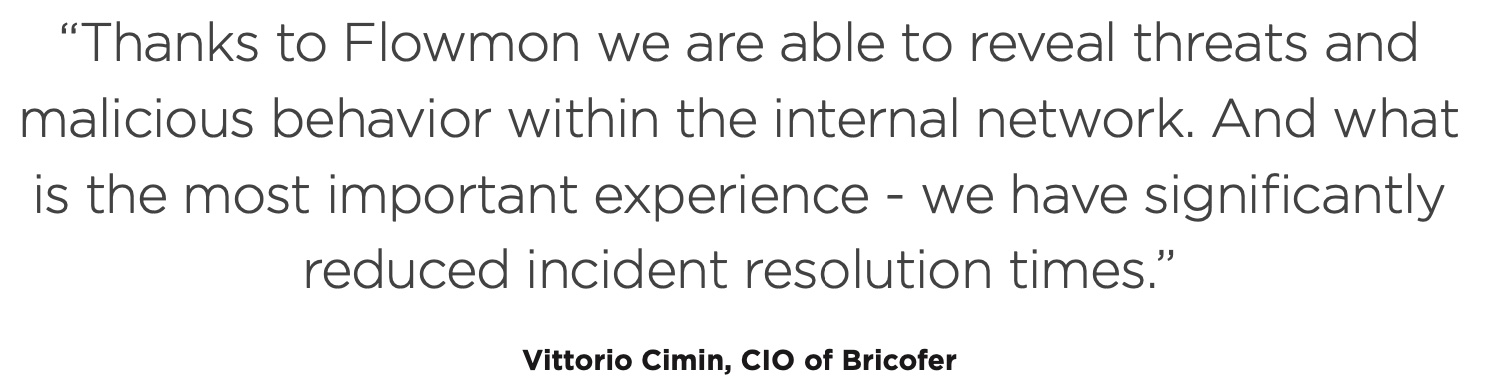

Flowmonのお客様からは、このような早い段階での問題事象検知のメリットについて、多くコメントをいただいています。

お客様コメント

その一つはSIEMとのインテグレーションに関する ブローシャーに掲載されている Vittorio Cimin 氏の「Flowmonにより、内部ネットワーク内の脅威と悪意のある動作を明らかにすることができています。そして最も重要なものとしては、インシデント解決時間が大幅に短縮された点が挙げられます」というものが代表的なコメントとなります。

ランサムウェア防御に向けた基本事項

攻撃を阻止するまたは攻撃を受けても回復可能な手立ての整備が、ランサムウエア対策の重要な基本事項となります。

バックアップの設定

ランサムウェア攻撃では、重要なデータやプログラムを暗号化し利用不可とすることで身代金要求などを行います。そこで重要となるのが、比較的新しく、かつ信頼性を担保したバックアップの確保となります。いかなる時点であっても、データなどが利用不可となった際には、業務を復旧できる状態を担保する必要があるので、その業務に応じたバックアップのスケジューリングとそのバックアップの信頼性の確認が重要です。またバックアップ自身も攻撃者の標的となりうるため、バックアップデータの物理的または認証などによる論理的隔離も重要なポイントとなっています。

境界防御の徹底

サーバー攻撃に対する防御はランサムウェアと同様に、多層防御が基本となります。ファイアーウォール、IDS/IPS、セキュリティ機能を搭載したロードバランサー製品など、境界防御は一次防衛の要であり、外部からの侵入阻止だけでなく内部に侵入したマルウェアの外部通信を阻止する上で重要な役割を果たします。またWebアプリケーションは一般的に更新頻度も多いために、脆弱性を含んでしまう機会が多い点も注意点となります。WAF(Web Application Firewall)により、外部からのWebアプリケーションへの攻撃検知・阻止を実装することができるため、セキュリティ環境整備での優先項目と考えると良いでしょう。

※ Progress Kemp LoadMaster は、OWASP Top 10をカバーするWAF機能を装備したロードバランサー製品で、ユーザー認証やアクセス制御など広くセキュリティ機能を装備したリバースプロキシ製品としてもご利用いただけます。

ネットワーク検出ツールの利用

昨今のマルウェア防御で重要な役割を果たすものが、ネットワーク層での異常検知です。既知の攻撃パターンであれば境界防御やエンドポイント防御などでの対応も実効性が高いですが、ゼロデイなどその攻撃手法が認知されていないものに対しては、攻撃の初期段階から一連のイベントの繋がりとしてリスク事象を炙り出すアプローチが、有効な手立てとなります。それを実現する為、Flowmon ADSでは、200を超えるアルゴリズムによる分析でネットワークトラフィックに潜むさまざまな攻撃活動を検出します。

振る舞い検知機構

マルウェアは境界防御を回避しセキュアゾーンに構築されたシステムへ侵入が成功すると、C&Cサーバーと通信をしながら、攻撃対象となるシステムを絞り込み侵入を試みます。これは一般的なランサムウェアの侵攻シナリオです。Flowmon ADSでは、その際に検知される様々なネットワーク上の動き(振る舞い)から、攻撃と疑われる兆候を特定します。

一例として、リモートデスクトップでの不正ログインが挙げられます。セキュアゾーンに侵入した後、攻撃者はリモートデスクトップのサービスが有効化されているシステムを発見すると、辞書攻撃によりそのシステムへのログインを試みます。そのシステムが重要なデータを保有しているシステム自身への高いアクセス権限を持つ場合には、そのデータを暗号化し身代金要求へと進むことが可能となります。Flowmon ADSでは、このような攻撃段階で行われるリモートデスクトップのサービスへの辞書攻撃を、検知することが可能となっています。

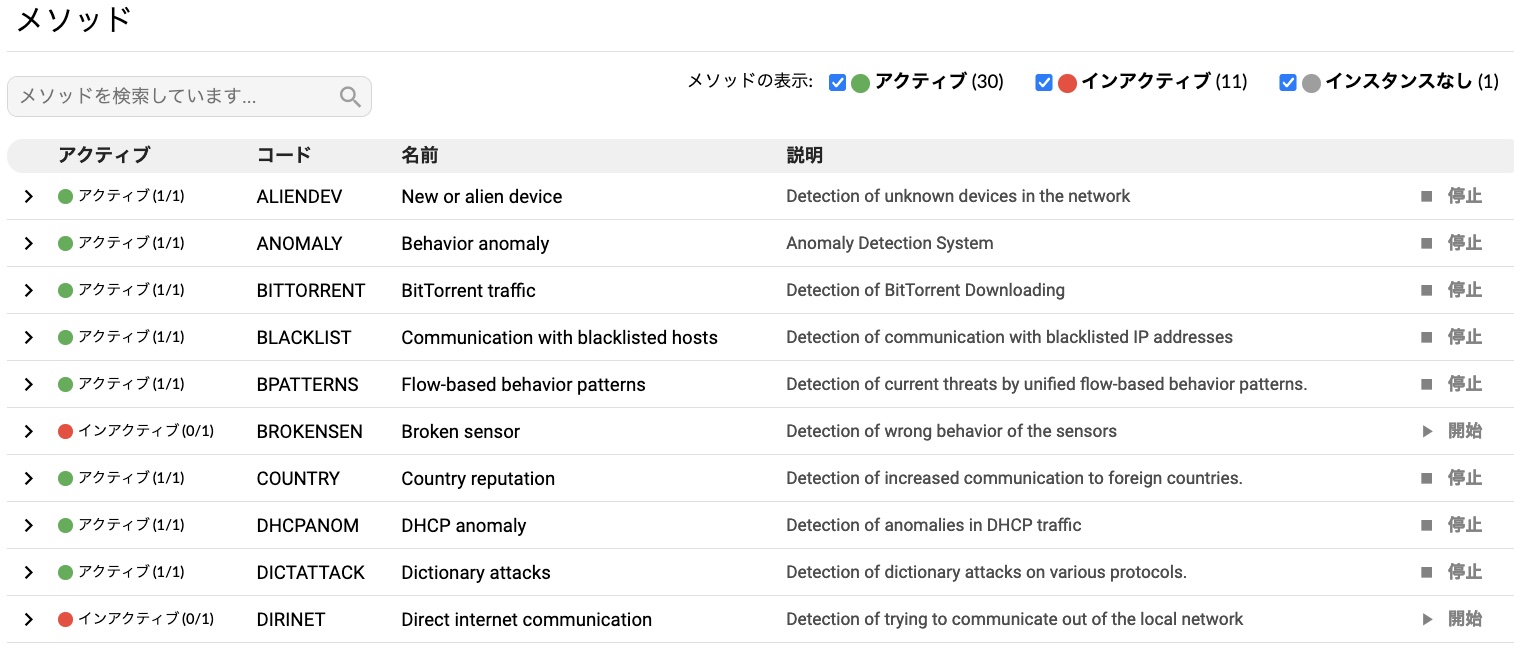

ADSのシステム検知定義

Flowmon ADSでは様々なネットワーク上の振る舞いに対して、それらを検知する豊富なシステム定義を用意し、新たな手法も含めた攻撃兆候の発見が可能となっています。

終わりに

ランサムウエア攻撃では、通常業務に重大な被害を与えるデータなどを対象とする場合が一般的です。業務の回復を最優先とせざるを得ない状況から、攻撃者の要求を受け入れざるを得なくなり、その結果、事前防御にかかる費用を大きく上回るコスト負担となってしまうのです。ランサムウェア攻撃がビジネスモデルとして成り立つ環境が整いつつあることを認識し、また年々増大するランサムウェア攻撃被害の現実から、ビジネス規模に応じた対策が求められています。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

Youtube動画:How to stop Ransomeware attacks

コラム記事:ランサムウエア検知でのADSのシナリオ

コラム記事:模擬攻撃とFlowmonでの可視化事例

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)