ランサムウエア検知でのADSのシナリオ

2021年7月8日

本年5月の米国最大の石油パイプライン(コロニアル・パイプライン社運営)の停止は、ランサムウエア攻撃が一企業の被害にとどまらず社会インフラへの多大な影響を及ぼすものという形で、改めてその脅威が認識されました。また国内でも大手企業にとどまらず、セキュリティー対策の未整備な多くの企業へそのリスクは広がってきている状況です。

先のコラム記事「模擬攻撃とFlowmonでの可視化事例」

では、企業ネットワークに侵入したのちの攻撃パターンについて事例をご紹介しましたが、このコラムでは典型的な外部からのランサムウエア攻撃のシナリオに即した、Flowmonの対応についてご説明させていただきたいと思います。Kemp社からはWebセミナーとなる「How to Detect Ransomware in your Network」が、ウェビナー・サービスのBrightTALKからリリースされています。詳細解説につきましては、当該Webセミナーをご覧ください。

※ BrightTALKのウェビナー視聴にはユーザー登録が必要です。また当該セッションは英語で行われています。

このWebセミナーでご説明させていただいている侵入及び攻撃の一連の流れを、各フェーズごとのFlowmonでの対応と合わせて見てゆきます。対応機能となるADS(Anormally Detection System)は、Flowmonのセキュリティー・アドオン コンポーネント名です。このADSの機能により、このシナリオが実現されています。

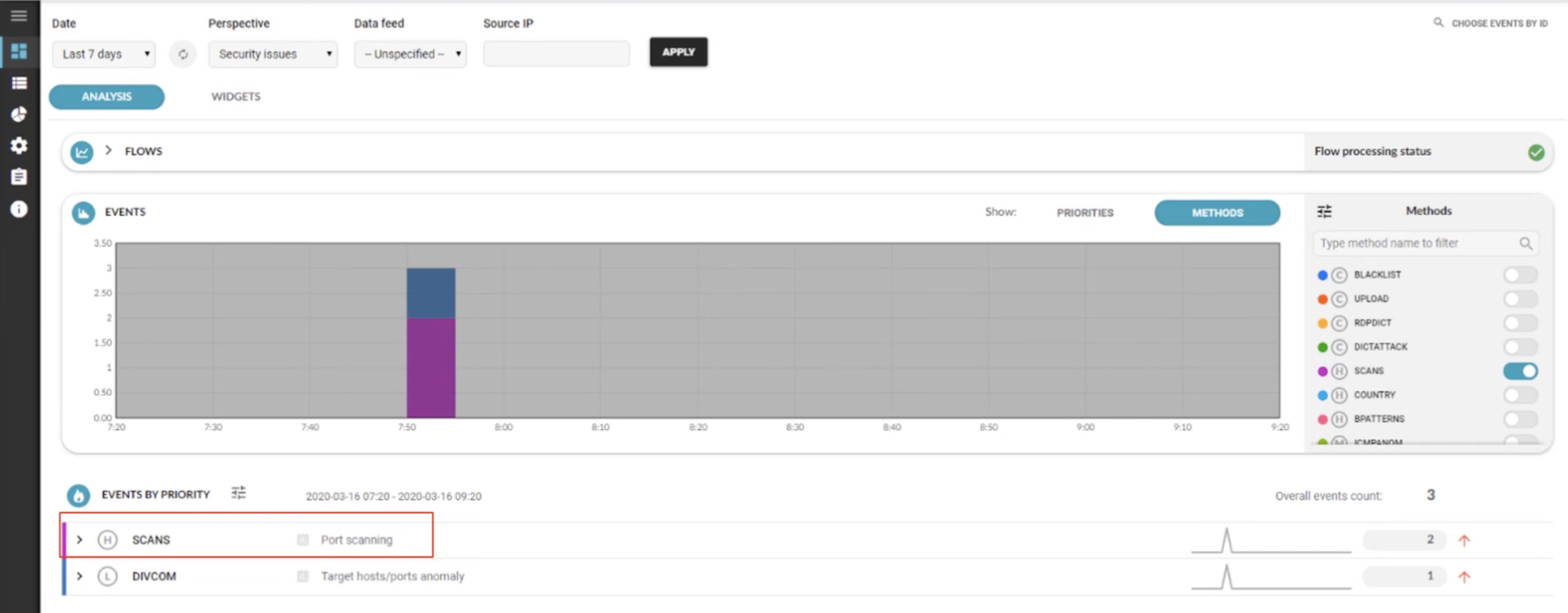

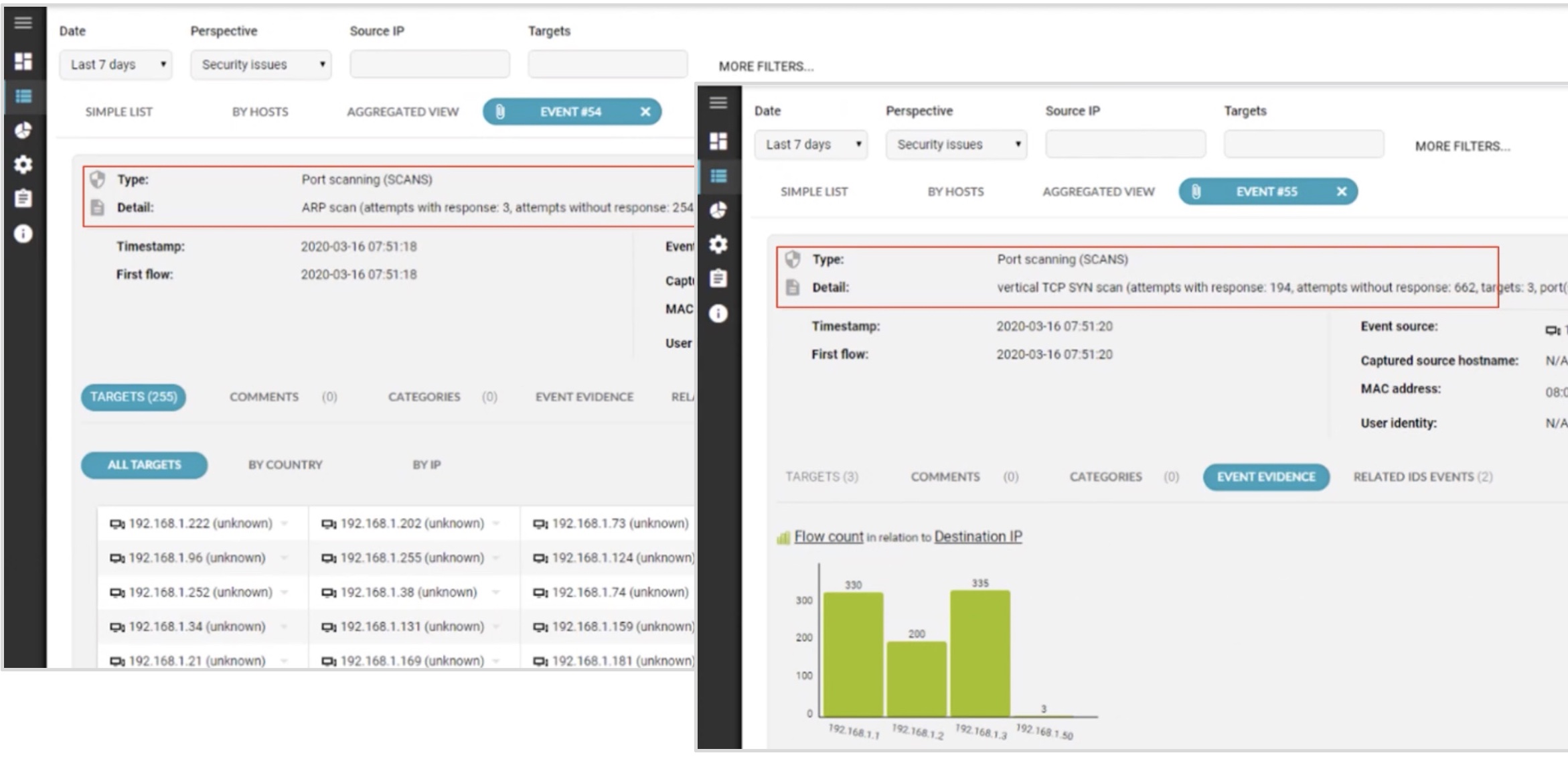

探索と認証情報アクセス(Discovery/Credential Access)

典型的シナリオとして、まず侵入口となるシステムを特定し、そのシステムにどのように侵入可能かを探索し、その後侵入を試みるステップとなります。まずは侵入口となるシステムを特定するためにARPスキャンを行います。これにより、起動している対象システムの洗い出しが可能となります。候補となる対象システムの洗い出しが終わると、次にその対象システムのアクティブなポートの探索へ、TCP SYNスキャンにより攻撃者は進むこととなります。

これらのネットワーク上の動きに対しては、随時Flowmonはネットワークの解析結果から、スキャン活動を洗い出し、リスクのあるイベントとしてコンソールに表示します。

またFlowmonはさらにそのスキャンイベントについて、ARPスキャン及びTCP SYNスキャンの詳細を提供します。これにより攻撃者は、どのIPアドレスを持ったシステムで、どのようなサービスが動いているか等を把握することができます。

これらの探索活動によって対象の絞り込みが完了すると、「パスワード総当たり」攻撃などにより、攻撃者は第一弾の踏み台となるシステムに侵入を試みます。この認証情報アクセスの段階を超えると、次にその周辺のシステムへの侵攻を試みる段階に入ってゆきます。

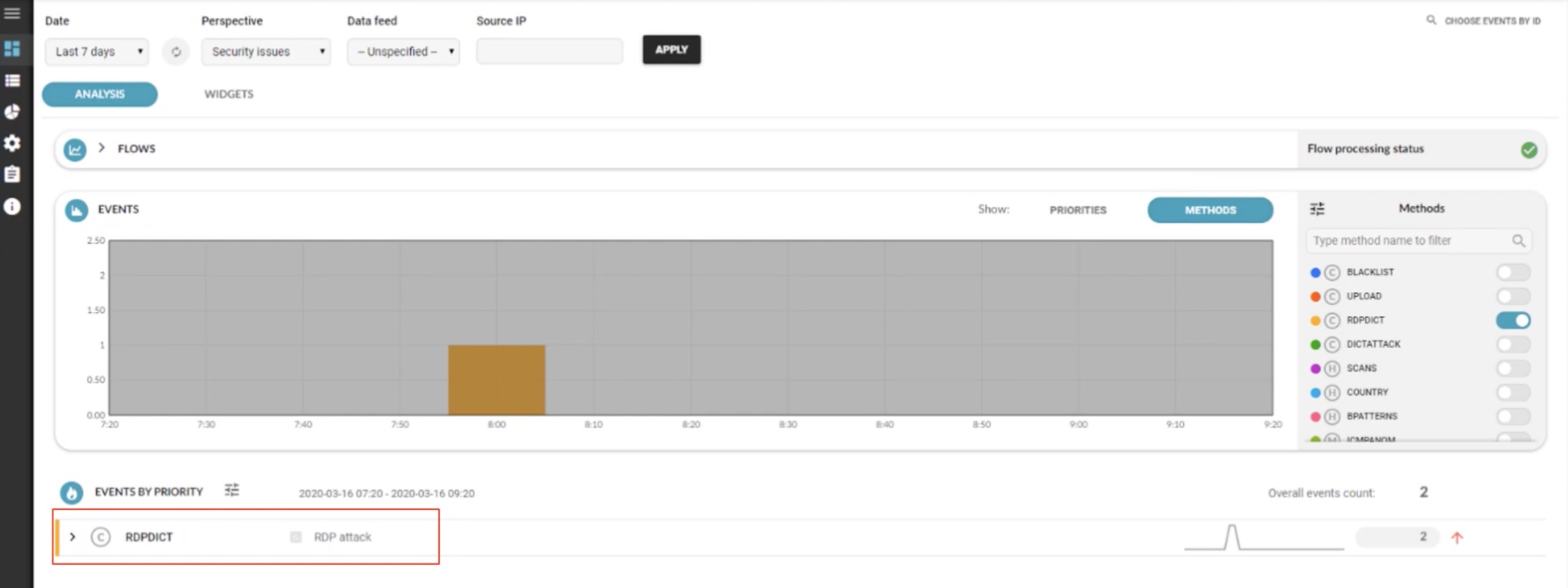

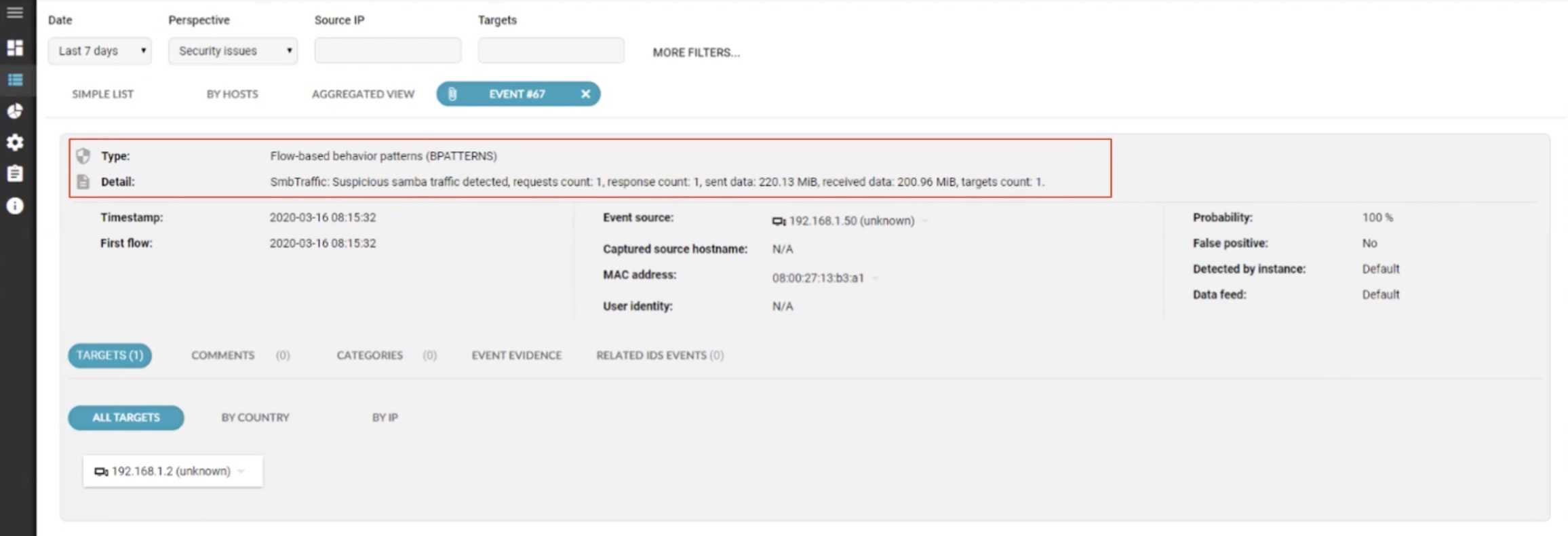

水平展開(Lateral movement)

この段階では一般的には既にファイアーウォールの内側に侵入が成功しているので、ここからはさまざまなプロトコルを利用することが可能となり、攻撃の選択肢も多岐にわたります。このWebセミナーでは、Windowsリモートデスクトップ(RDP)の脆弱性(BlueKeep等)を利用したシステムへの侵入などを例として解説しています。

RDPの脆弱性については、既知のものに対する修正コードなども提供されていますが、未適用なシステムも依然多く、それによるセキュリティー被害は少なくない現状となっています。このRDPの脆弱性を利用した攻撃に対して、Flowmonでは、ADSアドオンの振る舞い検知機能によって、その兆候を把握することが可能となっています。

目的とするシステムへの侵入が行われると、ユーザーが入力するキーストロークを盗み見ることを可能とする「キーロガー」を仕込むことで、データベースへアクセスのための認証情報を詐取し、そのデータベース内の機密情報の不正取得が可能となります。

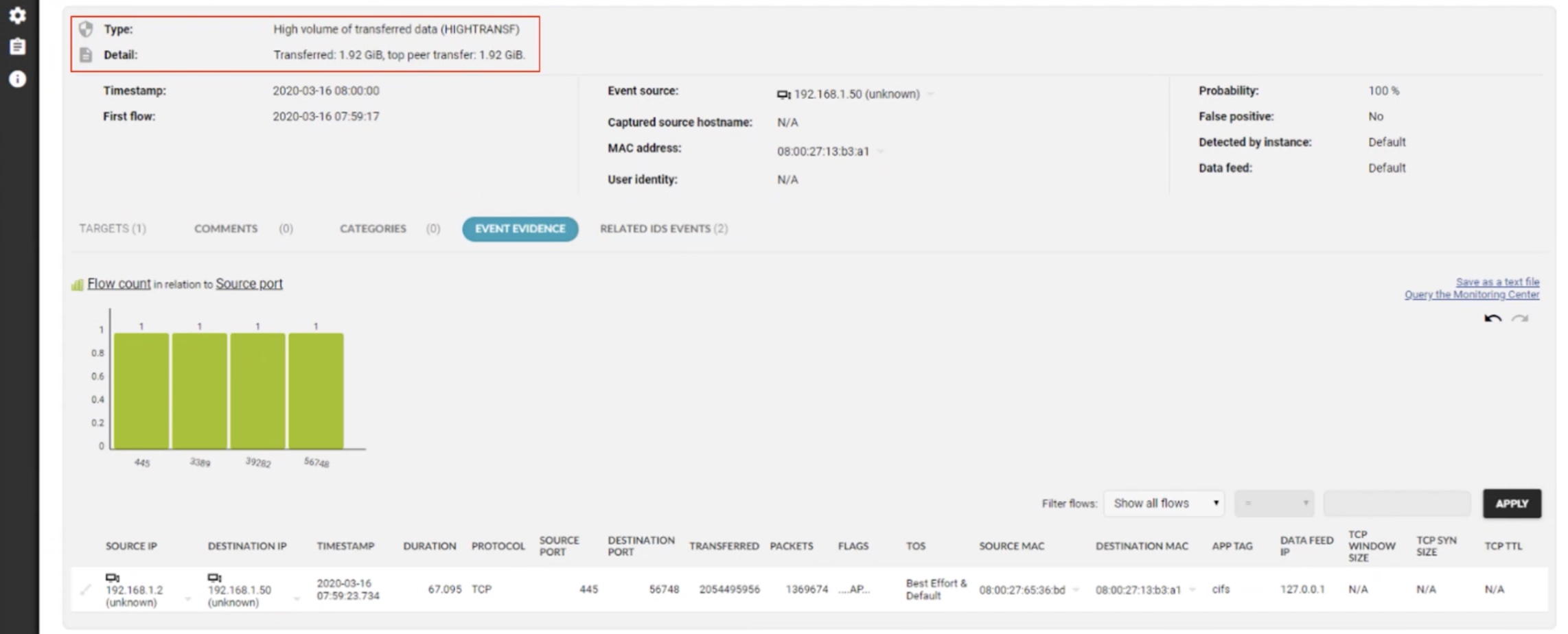

持ち出し(Exfiltration)

ランサムウエア攻撃では攻撃対象となる企業の機密データを詐取し、そのデータを一般公開しないことを代償として身代金を要求するもの、またはそのデータを暗号化し利用不可能な状態にし、業務を妨害し、その復旧(暗号化されたデータの解凍)を代償として身代金を要求するものなどがあります。

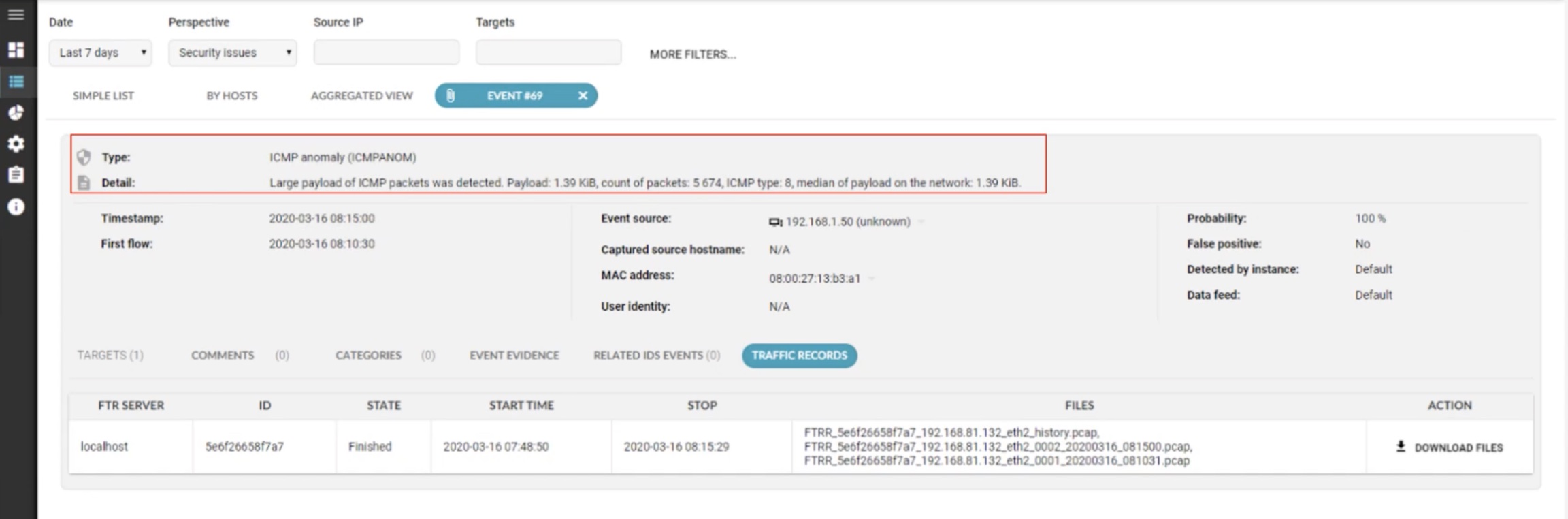

機密データの外部への不正送信や、利用不可とするための暗号化処理のため、不正アクセスしたデータベースから一旦データを別の作業域にコピー(転送)する場合があります。Flowmonではこの通常大容量となるこれらのデータ転送を、疑わしい動きとして捉えることができます。

またその外部へのデータ転送で使われる手口として、通常はデータ転送では利用されない管理系のプロトコルが使われる場合があり、Flowmonではそのような異常な利用状況を検知することも可能となっています。

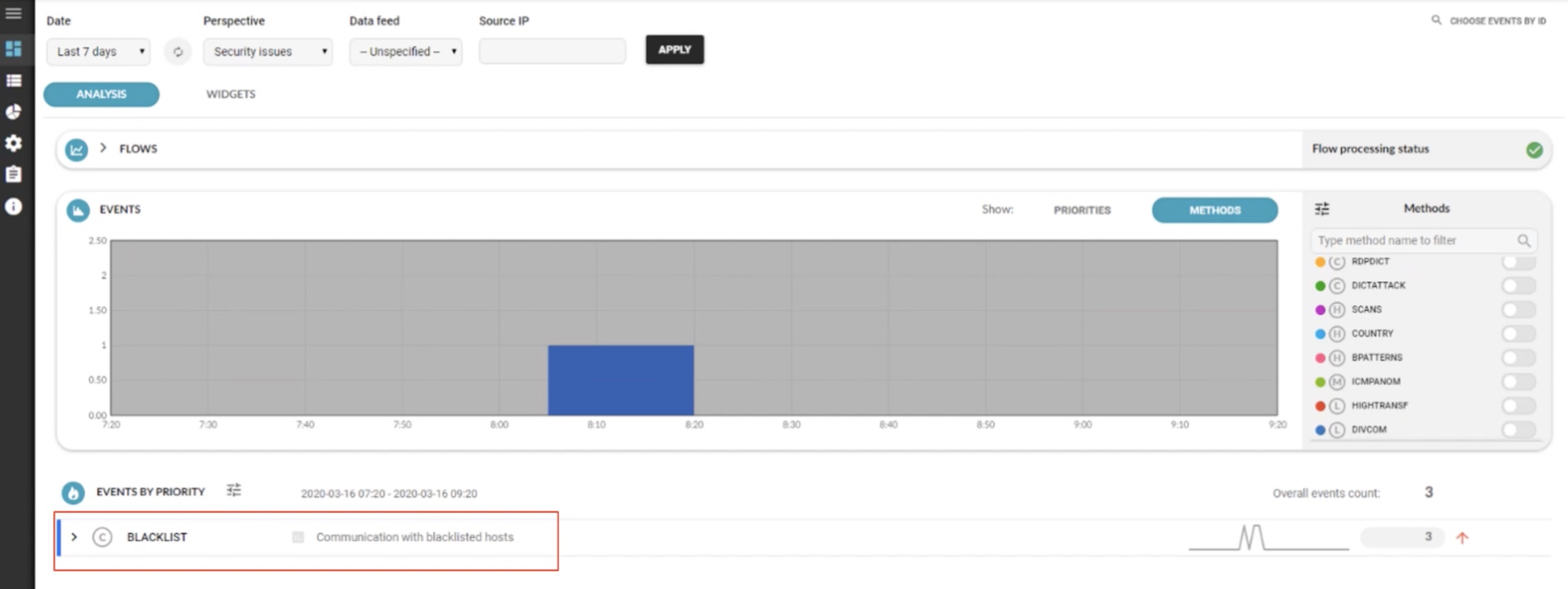

また合わせてこれらの動作指示を遠隔で行なっているサイト(C&Cサイト)の特定では、Flowmonも保有する6時間ごとに更新されているブラックリストを参照し、常にそれらの出現の有無を監視しています。

またFlowmonはマルウェア情報共有プラットフォームとなるMISPをサポートしており、グローバルで共有されている新たな脅威情報を随時検知に取り入れることが可能となっています。MISPの利用により、グローバルレベルで刻々と変遷するセキュリティー情報を補強することができ、より網羅性の高いセキュリティー監視基盤を維持することができます。

影響(Impact)

最終段階では、機密データを暗号化するために一旦外部ディスクへのデータの書き出しなどを行う可能性があります。Flowmonではこの段階での外部ディスクへの書き出しに関わる通信を把握し、疑わしいものとして検知することが可能となっています。

対策立案

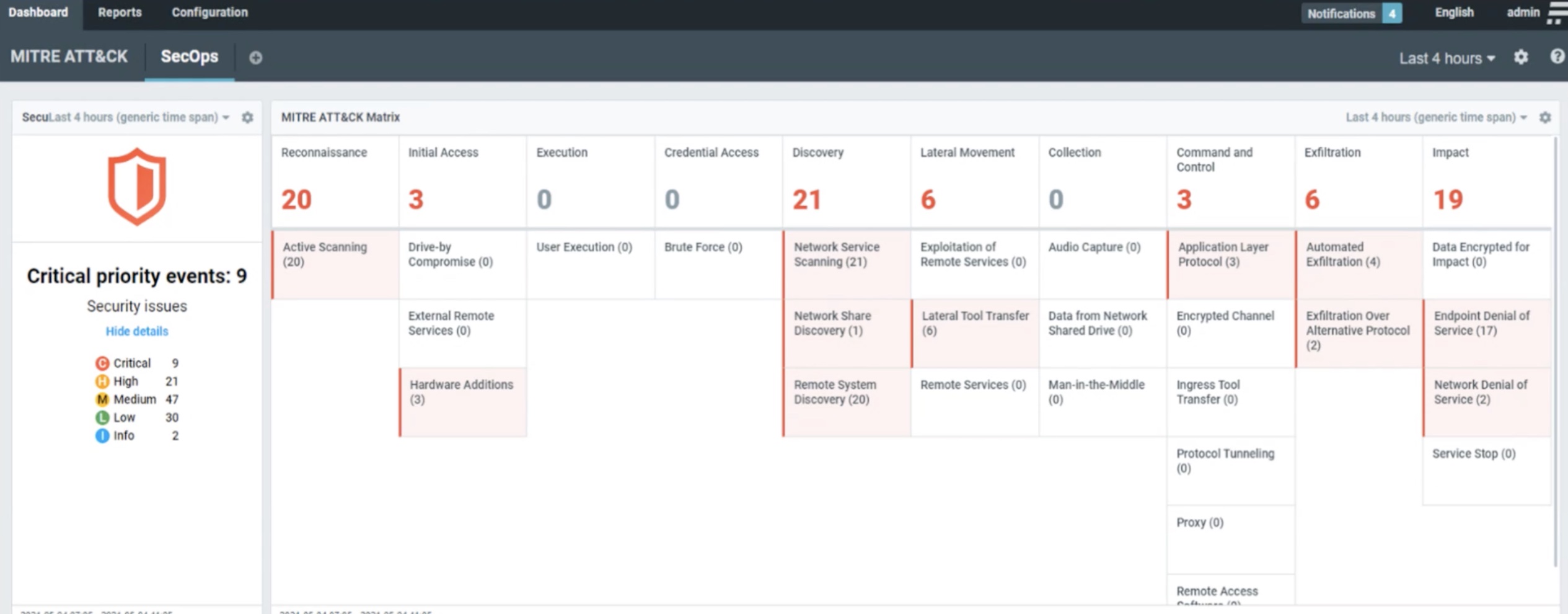

Flowmonではこれらの検知したイベントを、ADS11.3リリースで実装したMITRE ATT&CKフレームワーク対応機能に則り、以下のようなマトリックスで分類する仕組みを提供しています。

MITRE社は米国の非営利団体で、ATT&CKとはAdversarial Tactics, Techniques, and Common Knowledgeの略で、MITRE社の提供するサイバー攻撃の流れと手法を体系化したフレームワークです。

ここで例示したランサムウエアのような一連の攻撃活動は、時に数日数週間に渡って実施されてゆく場合があるため、このマトリックス分類により、攻撃状況の把握およびその対策立案などに有効活用することができます。

まとめ

このようにFlowmonではネットワークフロー情報をもとに、さまざまなランサムウエア攻撃にかかわるイベント検知をタイムリーに行うことが可能で、正確な状況の把握と迅速な対処へ結びつけることができます。搭載されている200以上のアルゴリズムを駆使し、ネットワーク情報よりダイナミックにITインフラのリスク状況を可視化することができ、単にブラックリストの参照によるリスク情報の照合に止まらず、振る舞いとして事象を解析し、攻撃者とその動きを継続的に洗い出してゆきます。

既存のネットワーク情報を参照し解析する製品の仕組みから、Flowmonの導入は既存のネットワーク環境にほとんど変更を加えることなく可能なため、高い即効性をご期待いただけます。また中小規模から大規模展開に対応可能なスケーラビリティーを持っているため、様々な業態のITシステムのセキュリティー対策にご活用いただけます。

◆Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

オープンソースのThreat Intelligence 共有プラットフォームMISP

米国非営利団体MITRE社のATT&CKフレームワーク

Early Ransomware Detection and Response (YouTube)

Flowmon ADS (Anomaly Detection System)

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)