模擬攻撃とFlowmonでの可視化事例

2020年9月10日

ネットワーク・パフォーマンス監視を基本機能として装備するFlowmonは、ADSプラグインにより強力なセキュリティー視点の可視化を実現しています。現在公開しているデモンストレーション・ビデオ※( Hacker’s Fingerprint )では、実際の模擬攻撃をもとにFlowmonがどの様にそれらを可視化することができるかをご覧いただけます。実際のFlowmonが生成するイベントから、どの様な攻撃があったかを解析する際の、具体的なシナリオとしてご視聴ください。

※本デモンストレーション・ビデオは英語です。

デモンストレーション・ビデオ本編は約一時間に及ぶため、以下に概要をまとめました。個々のオペレーションなどについては、デモンストレーション・ビデオでご確認ください。

攻撃のシュミレーション

このデモンストレーション・ビデオの前半では以下の攻撃シナリオを実行しています。ここで行われている模擬攻撃はインターネット上で入手可能な一般的な攻撃ツールを使用していることからも、多くのお客様でこれらの攻撃を受けるリスクが高いことはご理解いただけると思います。DNSスプーフィングと認証情報詐取

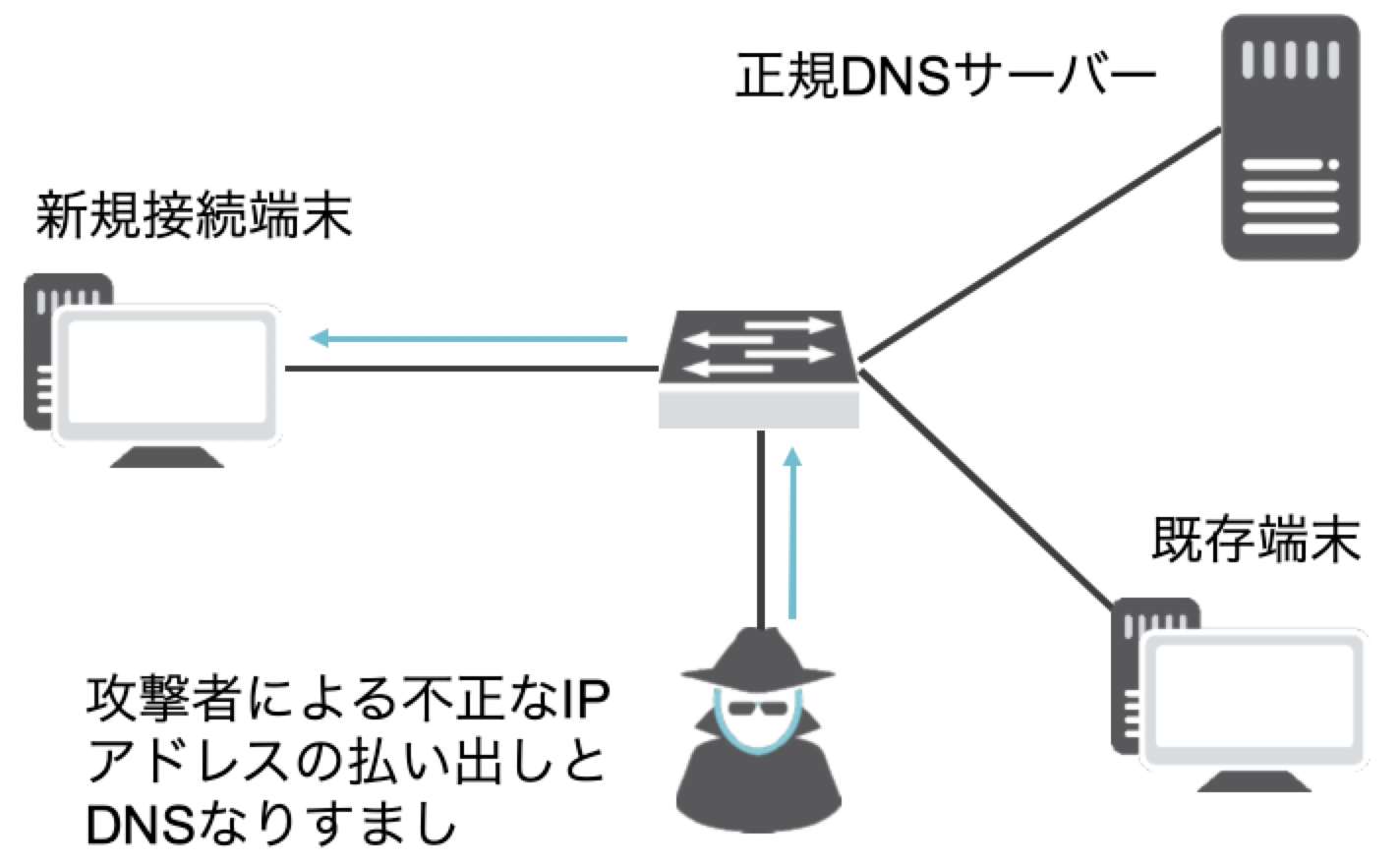

DNSスプーフィングは攻撃者が偽装DNSサーバーを立ち上げ、正規のDNSサーバーになりすまして、ユーザーを偽のアプリケーションに誘導することを目的とした攻撃手段です。公共のフリーWifiへの接続や、DarkVishnya攻撃の様に物理的に企業内部ネットワークに侵入してくるケースで特に注意が必要となります。デモンストレーション・ビデオでは、ネットワークに不正接続された端末がDNSサーバーを偽装し、ユーザーを偽のFacebookにログインさせ、パスワードを詐取するシナリオが実行されています。

辞書攻撃による不正ログイン

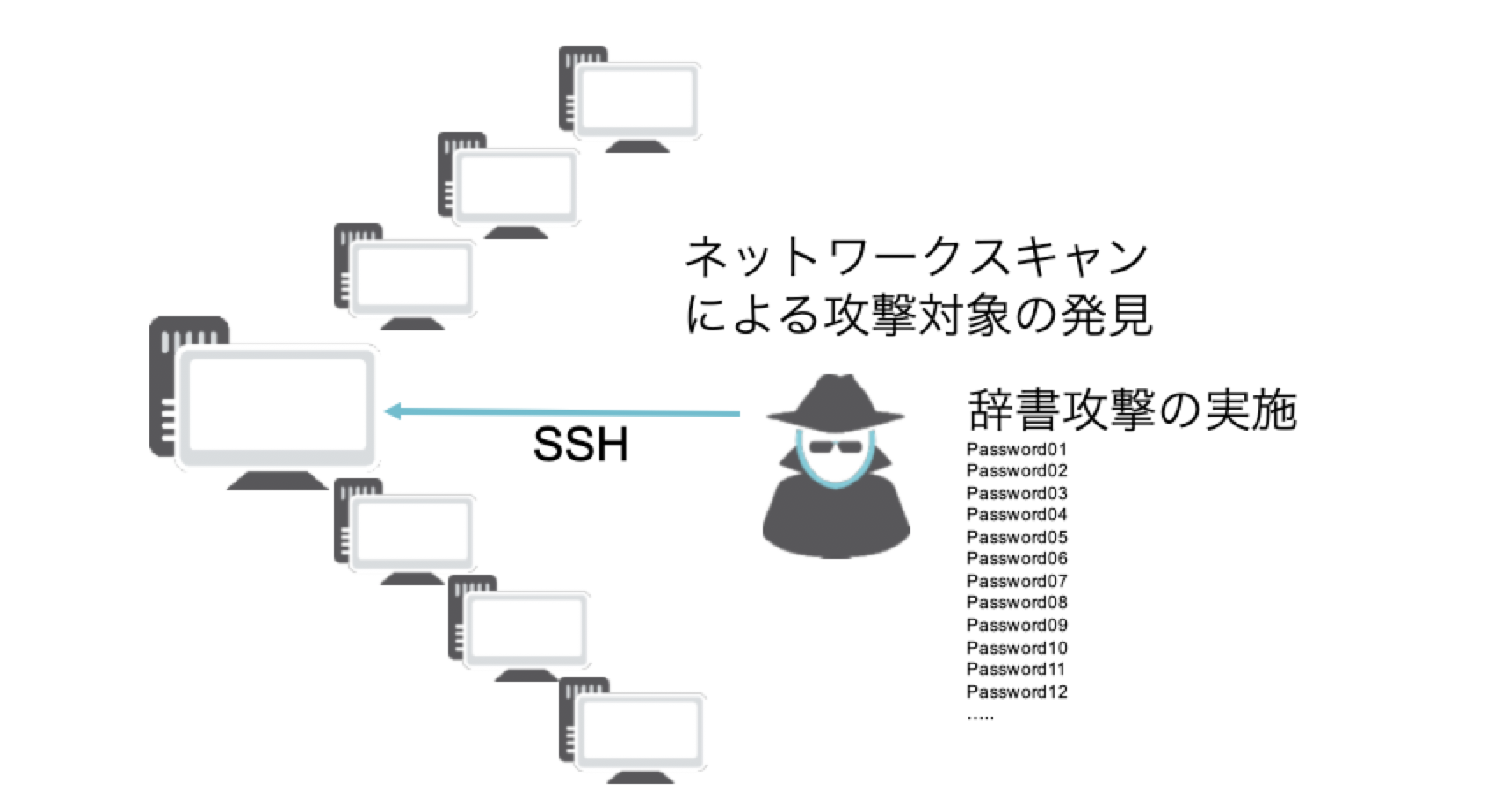

次にネットワーク内に不正接続している攻撃者のPCから、ネットワークスキャンをかけSSHのアクセスが可能なディバイスを割り出し、それに対し辞書攻撃を行い、不正にログインするシナリオです。先ほどのDNSスプーフィングでSNSアプリケーションのパスワードを取得しているユーザーの端末であれば、辞書攻撃で突破できなかった場合でも、パスワードを類推し不正ログインできる可能性はより高まると考えられます。

中間者攻撃による通信情報の盗聴

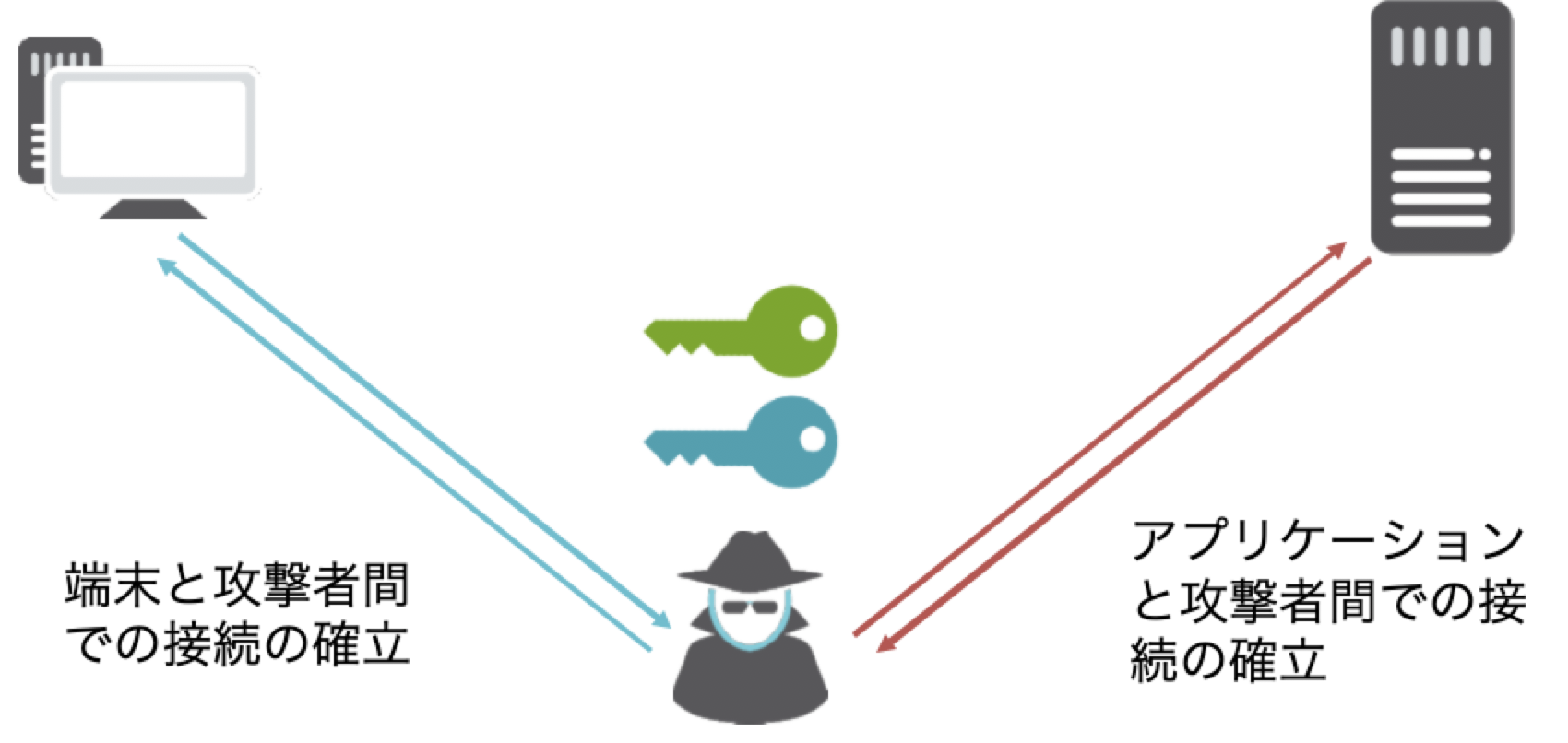

ユーザーの端末にログインできる状態であると、その端末内の情報の他に、その端末から接続するアプリケーションとの通信でやりとりされる情報までも中間者攻撃により詐取可能となります。デモンストレーション・ビデオでは、ブラウザーのHTTPS接続の際の不正な証明書のエラーを回避するため、上位の証明書を不正にユーザーの端末に設定しています。これによりユーザーの社内の機密度の高いアプリケーションへ接続する際、攻撃者がその通信を仲介している状況を察知することがより困難な状態となっています。

Flowmonによる攻撃検知

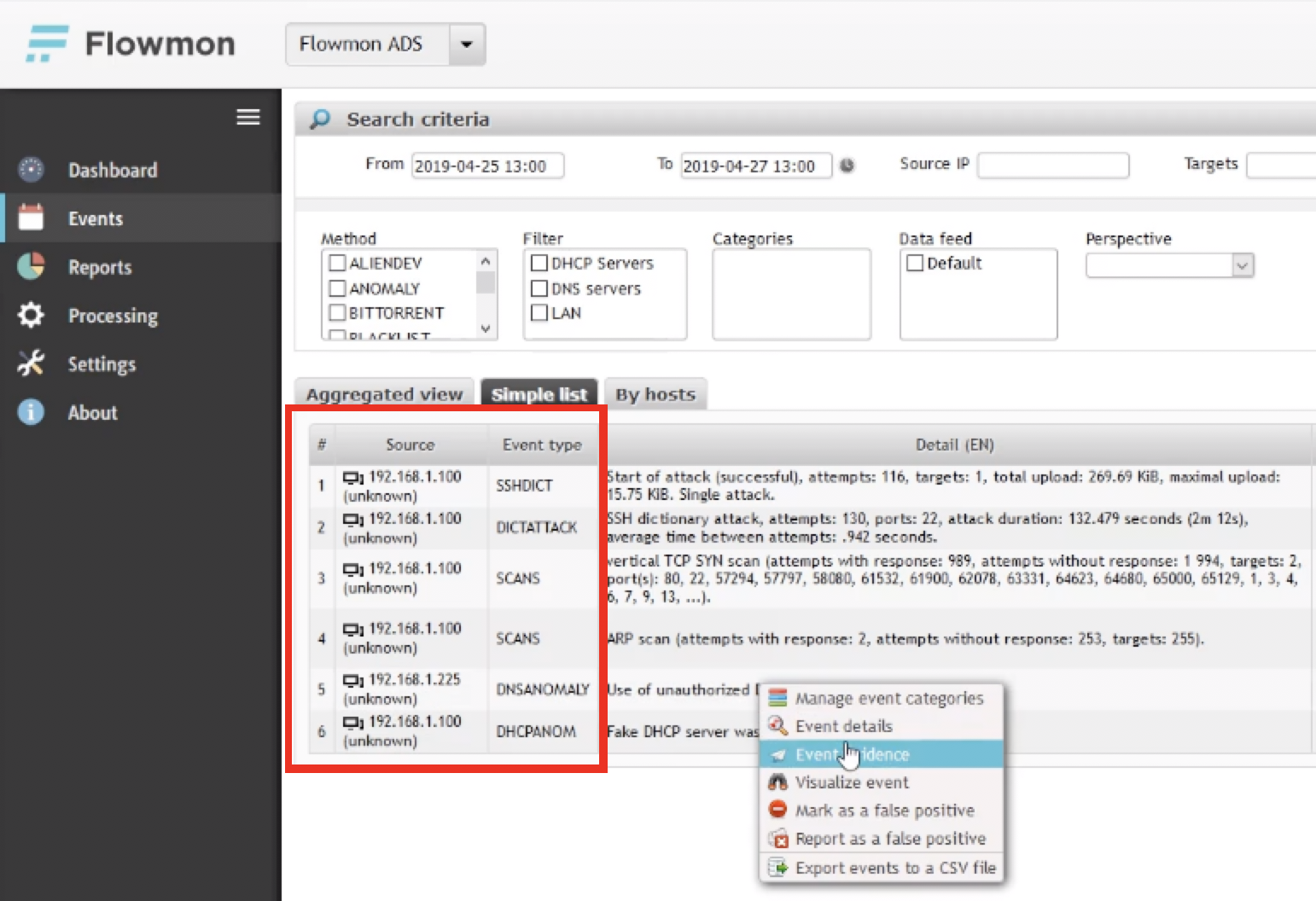

このデモンストレーション・ビデオの後半では、これらの攻撃をFlowmonがどの様に検知しているかがご覧いただけます。全体の脅威の把握の視点からは、Flowmonのネットワークの振る舞い検知プラグイン(ADS)により、それぞれのイベントを検知している様子が確認できます。※以下の画面は英語モードでの画面です。Flowmonは日本語の他、英語、フランス語等複数の言語に表示を切り替えることが可能です。

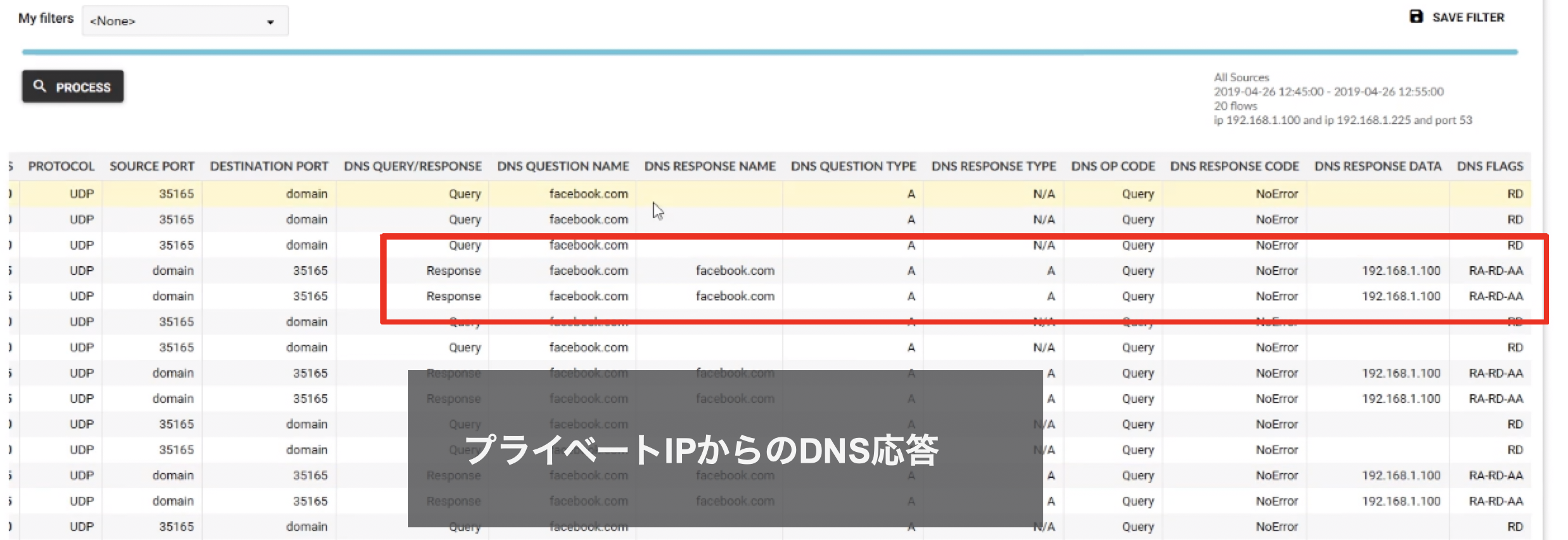

はじめのDNSスプーフィングに対しては、”Fake DHCP server” および “Unauthorized DNS server” により当該攻撃を示すイベントが表示されています。ここからさらに詳細な通信を見るためにFlowmonのMonitoring Centerに移動し、通信内容を確認してゆきます。ここで、ユーザーのFacebook.comへのアクセスリクエストに対し、攻撃者は自分の端末で稼働させている偽装FacebookのIPを返して、ユーザーのFacebookのログイン情報の詐取に成功している流れが確認されています。

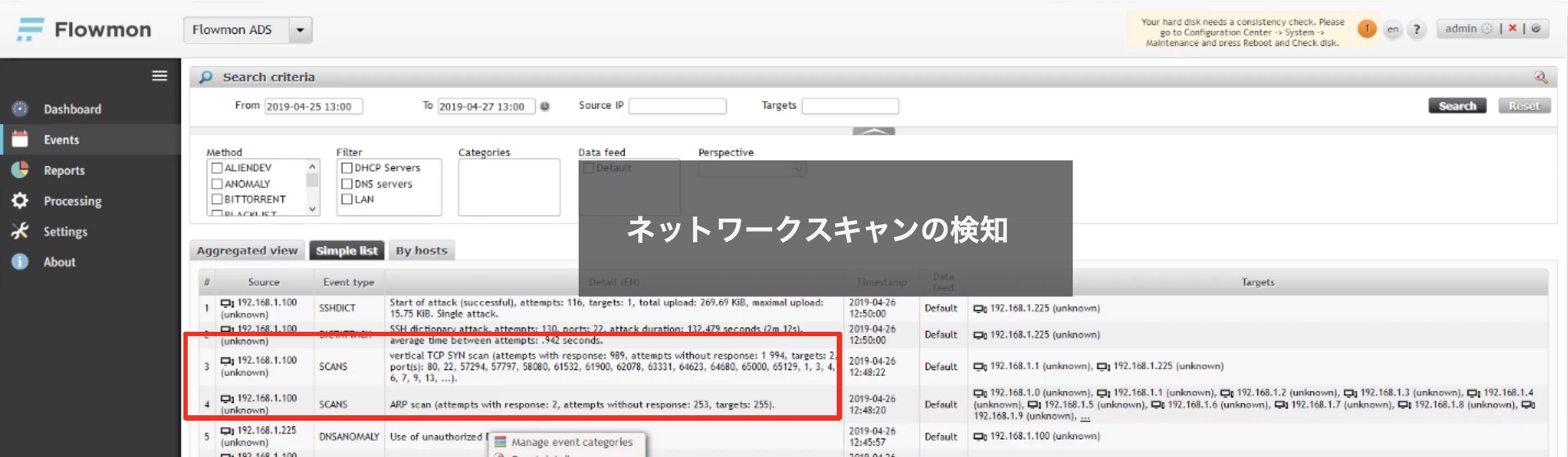

不正ログインに対しては、後続のイベント “ARP scan” および “vertical TCP scan” により、ネットワーク内の端末および利用可能なポートを洗い出すためのネットワークスキャンが成功していることが確認できます。その後の “SSH dictionary attack” および “Start of attack (successful)” から、辞書攻撃が行われ且つそれが成功していることが示されています。

これを受けて分析を進めると、ユーザーのアクセス先と攻撃者のアクセス先が同様のパターンとみられることから、通信を仲介している状況つまり中間者攻撃が疑われることになります。その上でユーザーのHTTPSでの通信状況を見てみると、同一のホストへのアクセスにもかかわらず、2つの証明書発行者が現れており明らかに異常な状態であり、典型的な仲介者攻撃の証左とみなすことができます。またFlowmonでは暗号化通信の様々な特性を検知することができるため、JA3フィンガープリントによるマルウエア固有の通信特性を検知することなども可能です。

終わりに

Flowmon ADSでは既知のマルウエアC&Cサーバーなどのブラックリストをはじめとして、観測可能な通信自身の特性から脅威要素を洗い出し可視化することが可能です。またIBM QRadarやSplunkなど様々なSIEM製品とも連携し、より多角的なリスク洞察への拡張機能も提供しています。基本機能として装備するネットワークパフォーマンス監視機能と合わせ、セキュアなIT基盤の強化に向けFlowmonの導入をご検討ください。◆Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連ページ

■製品紹介

Flowmon ADS(プラグイン/オプション)

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6083

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)