ゼロトラストを支えるFlowmon

2021年9月3日

このコラムではNISTよりリリースされている Zero Trust Architecture (SP 800-207)を参照し、ゼロトラストでのFlowmonの位置付けを整理してみたいと思います。なお当該文書の日本語訳版はPwC社によって提供されています。

ゼロトラスト・アーキテクチャーの主要構成要素は、厳密な認証と、その認証に基づいた適切なアクセス制御(ポリシーの適用)の実施となりますが、そこで求められている実現内容は単に認証サーバーや認証を実施する様々なシステムの対応する範囲にとどまりません。その認証やアクセス制御の正当性を担保する全体の仕組みとともに、システム・運用がデザインされている必要があります。

ゼロトラストの考え方として、以下が7大原則※としてあげられています。

- データソースとコンピュータサービスは、全てリソースと見なす

- 「ネットワークの場所」に関係なく、通信は全て保護される

- 組織のリソースへのアクセスは、全て個別のセッションごとに許可される

- リソースへのアクセスは動的なポリシーによって決定される

- 組織が保有するデバイスは、全て正しくセキュリティが保たれているように継続的に監視する

- リソースの認証と認可は、全てアクセスが許可される前に動的かつ厳密に実施される

- 資産・ネットワーク・通信の状態について可能な限り多くの情報を収集し、セキュリティを高めるために利用する

※ これら各項目概要は簡略化しているため厳密には原文をご参照ください。

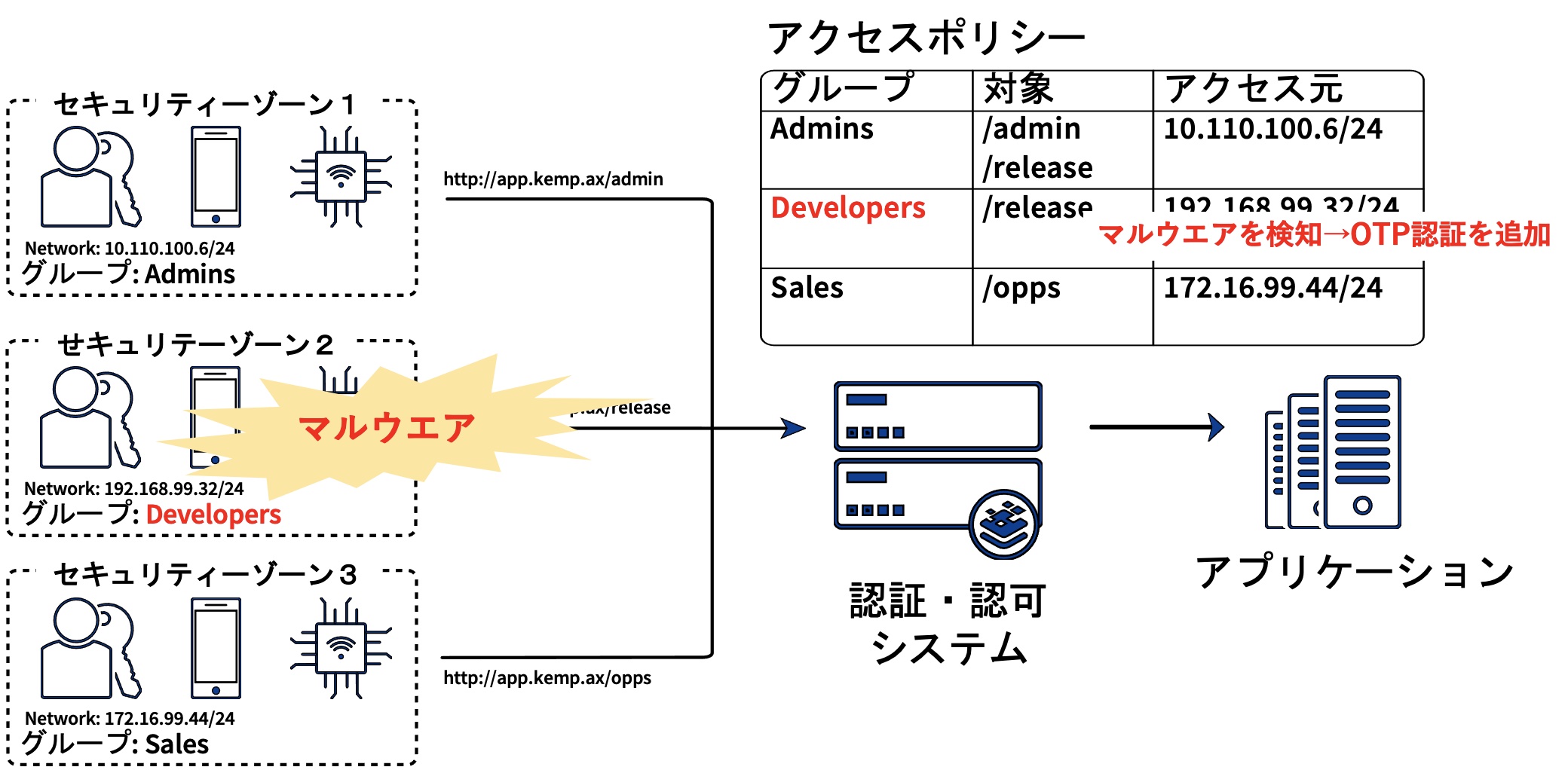

これらの項目の中で特に4、5、6および7について、その時点のネットワーク含めた環境の安全度合いを踏まえ、リソースへのアクセスポリシーは決定されなければならないことが示されています。

例えば、利用中のネットワークセグメント内で、外部からの侵入および攻撃を疑われる兆候が発見された場合、迅速にポリシーを変更し、より厳密な認証の実施を行わなわなければなりません。また同様にそのリスクの高い状態が解除された場合、通常のポリシーに速やかに戻すなどの運用が求められます。

これを実現するためには、的確なリスク事象の把握とそのシステム連携機能が必要となります。Flowmonはこの点で、ゼロトラストの実現に対し大きな役割を担うこととなります。

脅威検知機能

一般的に認証は複雑化すればするほど認証強度は高まりますが、同時にシステム全体としての「使いやすさ」や「業務効率」の観点からは負担の増大となります。そこで各リソースごとに適切なポリシーを定義し、必要最小限の権限を付与するための、適切な認証強度を適用する必要があります。ここでこの認証強度の「適切さ」は、その状況により変化する可能性があることを留意しなければなりません。それは構成の変更によりもたらされる中長期的要因もあれば、外部攻撃・内部犯罪などのセキュリティーリスクのような緊急性のあるものなどもあります。

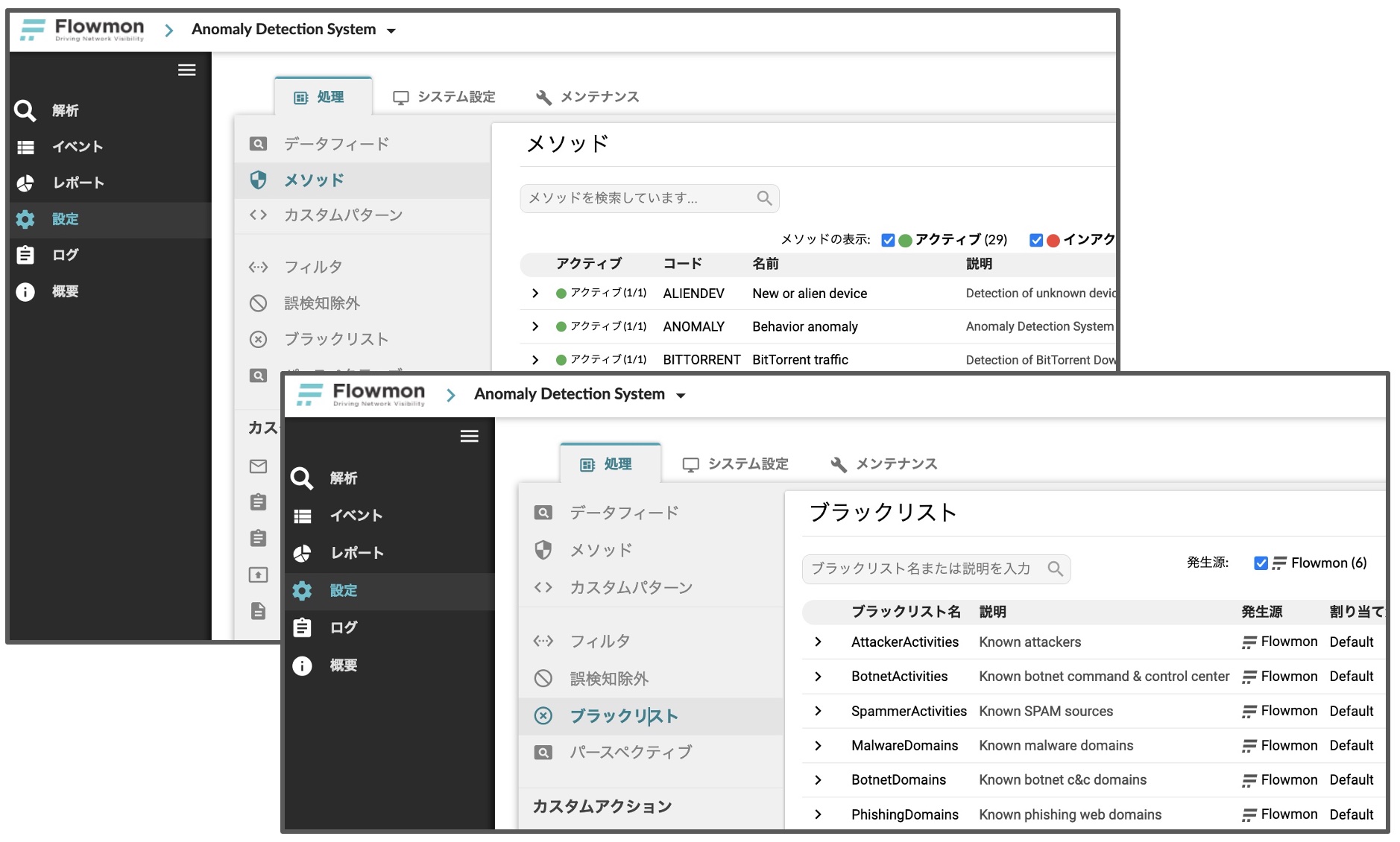

Flowmonはネットワークフロー情報からリスク要因となる様々な兆候を炙り出すことができ、その問題事象の状況の早期把握や未然防止に役立てることが可能です。いくつかの問題事象シナリオに対する実際のFlowmonでの可視化事例(模擬攻撃とFlowmonでの可視化事例 および ランサムウエア検知でのADSのシナリオ) は別コラム記事にてご参照ください。

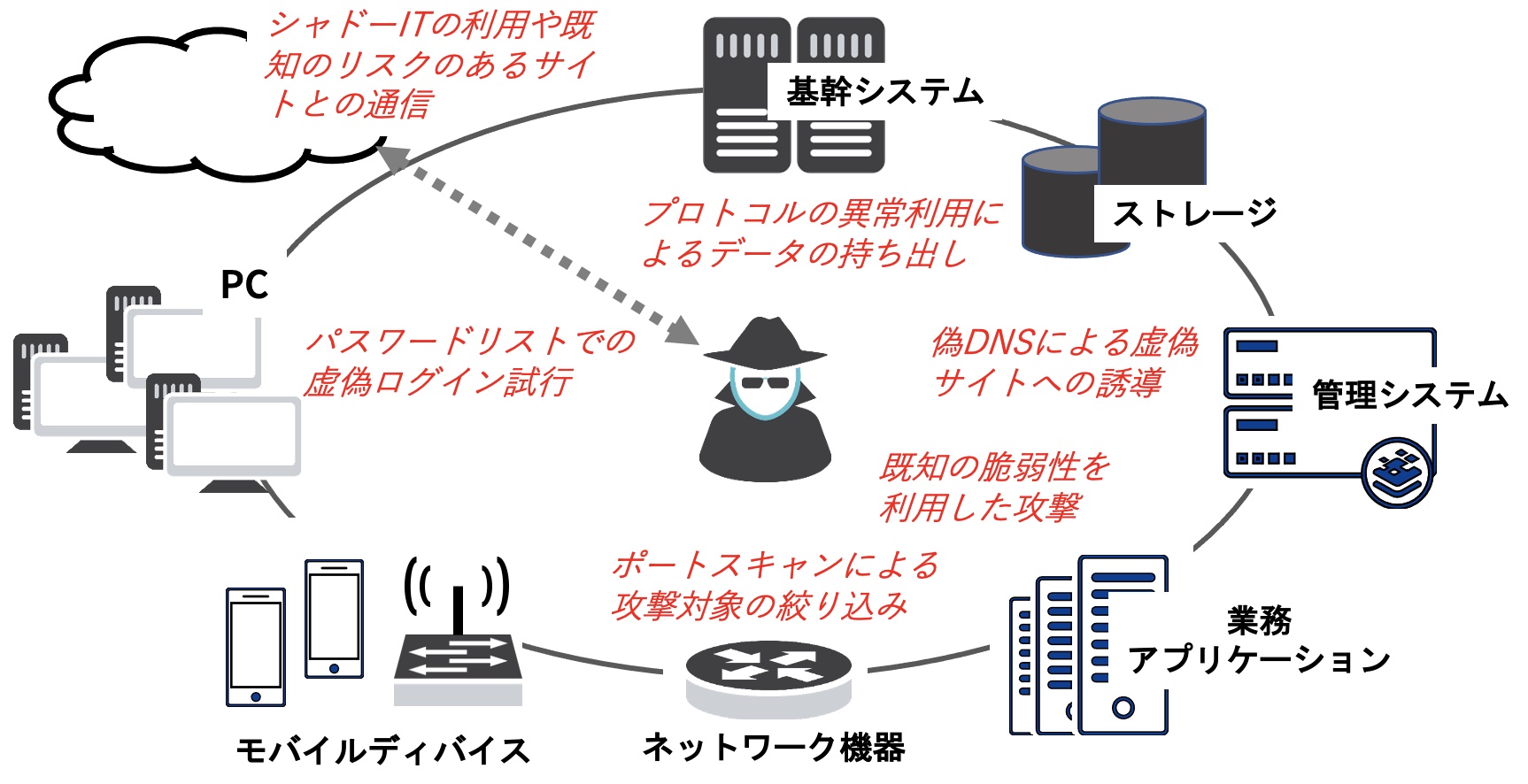

以下のような事象に対する検知機能をFlowmonでは実装しています。

- シャドーIT

- 会社組織のセキュリティーポリシーで許可されていない外部クラウドサービスが使用されてしまうケースがあり、それによる情報漏洩やマルウエア感染などのリスクが増大します。

- ネットワーク・スキャン

- 攻撃対象のネットワーク内にあるシステムとそこで有効となっているサービスを見つけ出すために、ネットワーク・スキャンが行われます。一般的には攻撃活動の初期段階で行われる調査活動ですが、通常のルーター機器などでも機能として行うこともあるため、その問題のないものか否かについての確認も必要ですが、注意を払うべき事象となります。

- DNSスプーフィング

- 社内ネットワークに第三者が接続し、DNSサーバーとしてのなりすましを行います。ユーザーの端末がこのネットワーク接続時などに正しいDNSとして認識してしまうと、それ以降利用するサービスサイトの虚偽のIPアドレスを受け取ってしまい、それによりユーザーの認証情報を詐取される可能性があります。

- 辞書攻撃

- 攻撃目標となるサービスが特定できると、そのサービスへのログインのために、あらかじめよく利用されやすいパスワードのリストを使用したログインの試行が行われます。

- 既知の脆弱性

- Flowmonは、様々な既知の攻撃手法またはゼロデイ攻撃に対して、振る舞い検知機構などによりそれらを捕捉し、被害の未然防止に貢献します。対応の一部事例として SIGRed(Windows DNS サーバの脆弱性)や SUNBURST(トロイの木馬型マルウエア)のFlowmon社各ブログをご参照ください。

- データの持ち出し

- データ転送時の大量データ移動の検知のほか、データ転送には通常利用されない通信プロトコルを利用したデータ搭載の検知など、様々な攻撃に関わる疑うべきデータ転送を洗い出します。

- ブラックリストとMISPサポート

- Flowmonでは複数のソースから最大毎6時間ごとに更新された独自のブラックリストを提供しています。またオープンソースの脅威情報プラットフォーム MISPとの連携もサポートしており、脅威情報の範囲を広げることでより多角的な分析を期待することが可能となっています。

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)

ネットワークフロー情報を元に搭載された二百以上のアルゴリズムを使用して、以上を含めた様々な脅威を検知することが可能となっています。これら検知した脅威への対処としては、Flowmonとゼロトラスト基盤で利用している認証認可システムなどをそれぞれAPI経由で連携し、ポリシー適用時の判断の自動化などが想定されます。

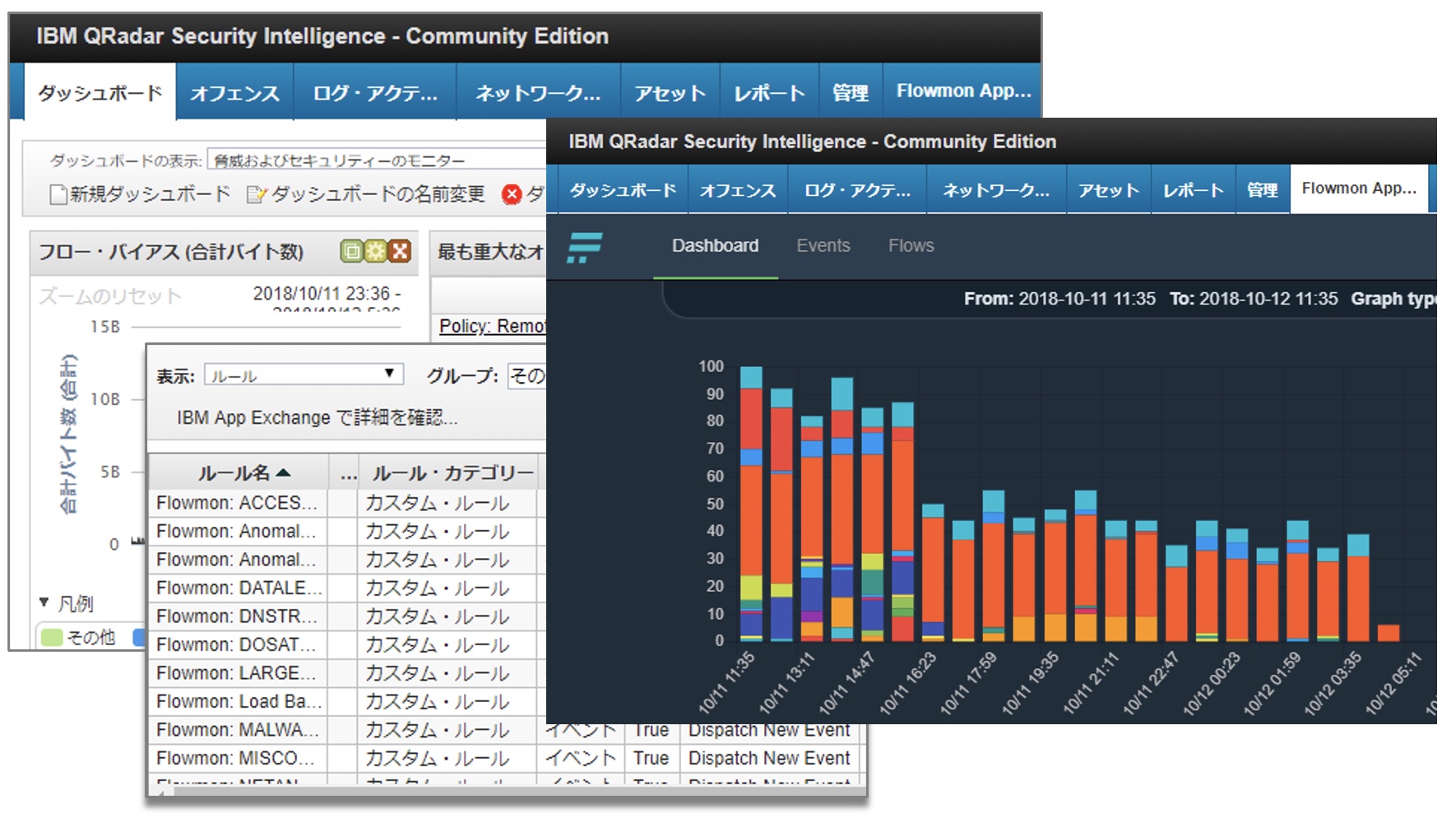

システム連携機能

Flowmonの実装しているREST APIやSyslogなどのインターフェイスを利用し、ネットワーク監視ソリューション(PRTGやZabbix)や SIEM(QRadarやFortiSIEM)との連携など、多くのインテグレーション展開実績を有しています。

各ソリューションでのログとADSでのイベントとの相関関係からより詳細な事象分析を可能とし、その状況判断の正確性を高めることができます。これによりゼロトラスト環境でより適切なポリシー適用を実現できます。

また認証後のユーザーのリスクのある活動が検知された場合、速やかにそのユーザーのアクセスを排除する必要があります。個々のシステムでその対応を行うのは複雑なため、ネットワークレベルでアクセスを遮断するなどが現実的な実装の一つとなります。 Flowmonでは各社SDNコントローラー(Cisco社、アライドテレシス社、アラクサラネットワークス社など)、 また FortiGate などのセキュリティ製品との連携を行う事が可能です。これにより、初期段階でのアクセス判断後、リスクのあるユーザーの活動が確認された場合、自動遮断等それを反映した高度なゼロトラスト環境の実現に貢献します。

まとめ

リモートワーク化が進みまたランサムウエアの被害が身近な脅威として認識されつつある状況を受けて、多くのお客様でゼロトラストに取り組む事例が見られています。セキュリティー脅威が刻々と変化するIT基盤では、その検知と迅速なポリシーへの反映は不可欠です。既存のIT基盤にほとんど手を加えることなく実装可能なFlowmonにより、即効性の高いゼロトラストの実現をご検討ください。

◆Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

Kemp社ではNPMD/NDR製品のFlowmonのほか、ADC製品となるLoadMasterをご用意しています。LoadMasterではロードバランサー機能の他Webアプリケーションに対する認証認可アクセス制御機能を備え、Zero Trust Access Gateway (ZTAG) として関連機能をソリューション化しご提供しています。

NPMD: Network Performance Management and Diagnostics, NDR: Network Detection and Response, ADC: Application Delivery Controller