ネットワーク監視ツール選択のポイント -第2章-

2022年3月4日

このコラムではFlowmon Blogに掲載された What are network monitoring tools? を参照し、ネットワーク監視ツールを選択する上で留意すべきこと等をまとめています。

前回の ネットワーク監視ツール選択のポイント -第1章- は、ネットワーク監視ツールの役割、必要性、種類や機能についてお話ししました。そしてこの第2章では、ネットワーク監視ツールの選択そしてその展開について取り上げます。

ネットワーク監視ツールの選択

ツールの選択では、現在のネットワークの規模や複雑性、スキルリソースなどの人的要素、および予算などお客様の状況によって異なりますが、一般的には次のような観点を考慮する必要があります。

- データソースの評価

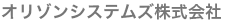

サーバー、ロードバランサー、スイッチ、ルーターなど、データソースとして活用できる資産のインベントリーを作成します。これは、監視ソリューションに必要なスループットを大きく左右するため、最初に行うことをお勧めします。経験則では、求められる可視化要素の詳細が増えるほど、リソースの需要とコストが高くなります。したがって、リソースは最も詳細な監視を重要な資産に優先的にアサインし、重要性の低い資産に対して監視設定をより柔軟に変更可能な仕組みで対応する必要があります。

- 処理要件の検討

処理する必要のあるデータの大部分が判明してのち、ツールに必要とされるスループットや、仕様についてのおおよその判断が可能となります。ツールによっては仮想環境に導入する仮想アプライアンスか、または単独のハードウエアによる物理アプライアンス等の基盤選択も必要となります。

- 将来性の考慮

単に現在定義される要件への対応に留まらず、ビジネスの成長を踏まえたIT基盤の拡張についても考慮が必要です。

- サイロ化の排除

-

先の「ネットワーク監視ツールのユーザー」でも触れたように、異なる組織・役割によって、利用ツールも統一されずそれによる対応も個々に行われる(サイロ化する)場合が想定されます。またオンプレミス環境およびクラウド環境、それぞれに対し異なったソリューションの適用、フルパケットキャプチャーの要件に対してまた別のソリューションの適用など、異なるソリューションの適用に広がる場合があります。その場合、その複雑性や維持拡張のためのコストが肥大化して行くこととなります。想定されるIT基盤の拡張や、将来も含めた求められる問題解決のシナリオを見据え、サイロ化を排除し、横断的拡張が可能なソリューションが求められます。

- 自動化

-

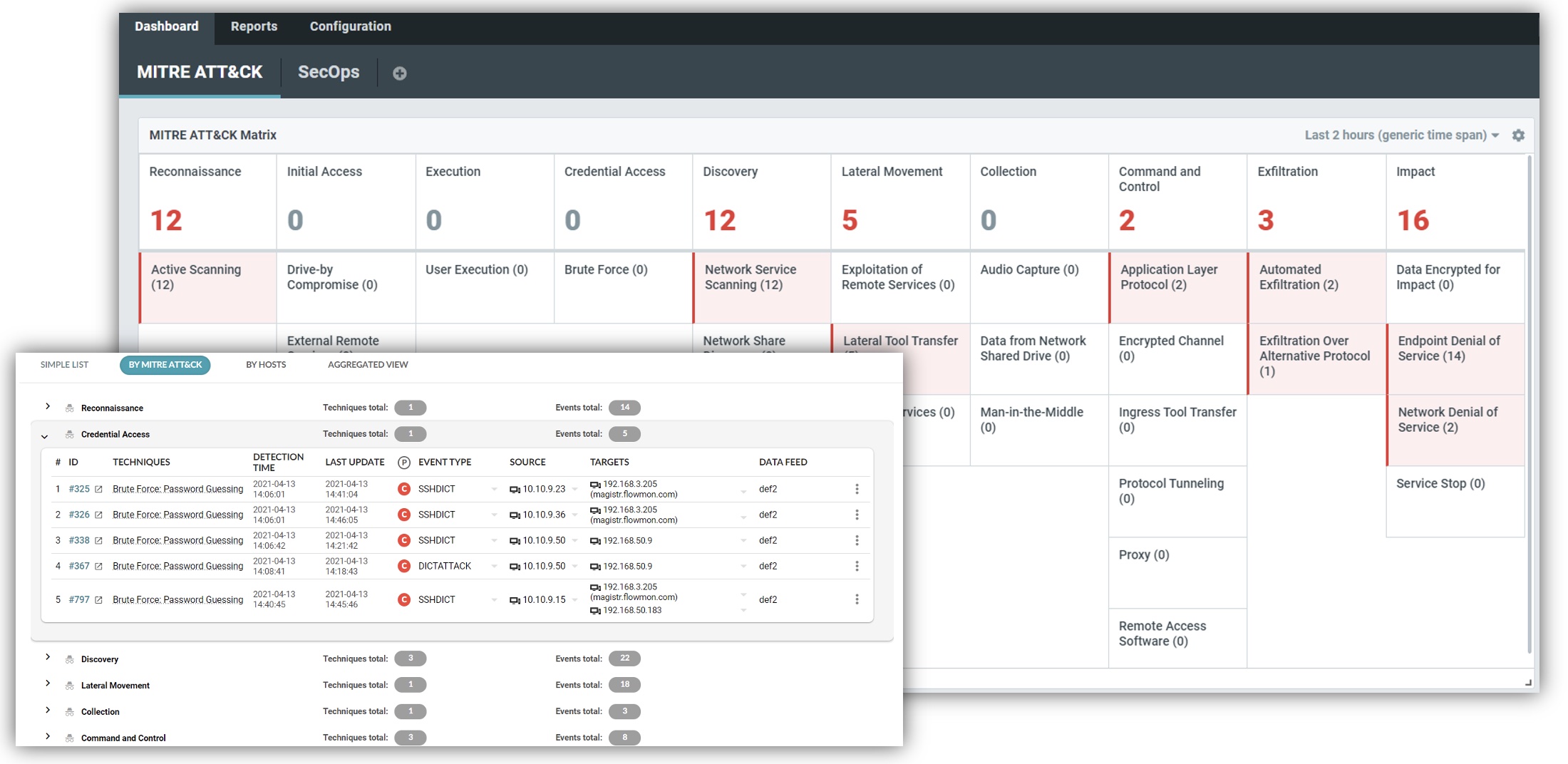

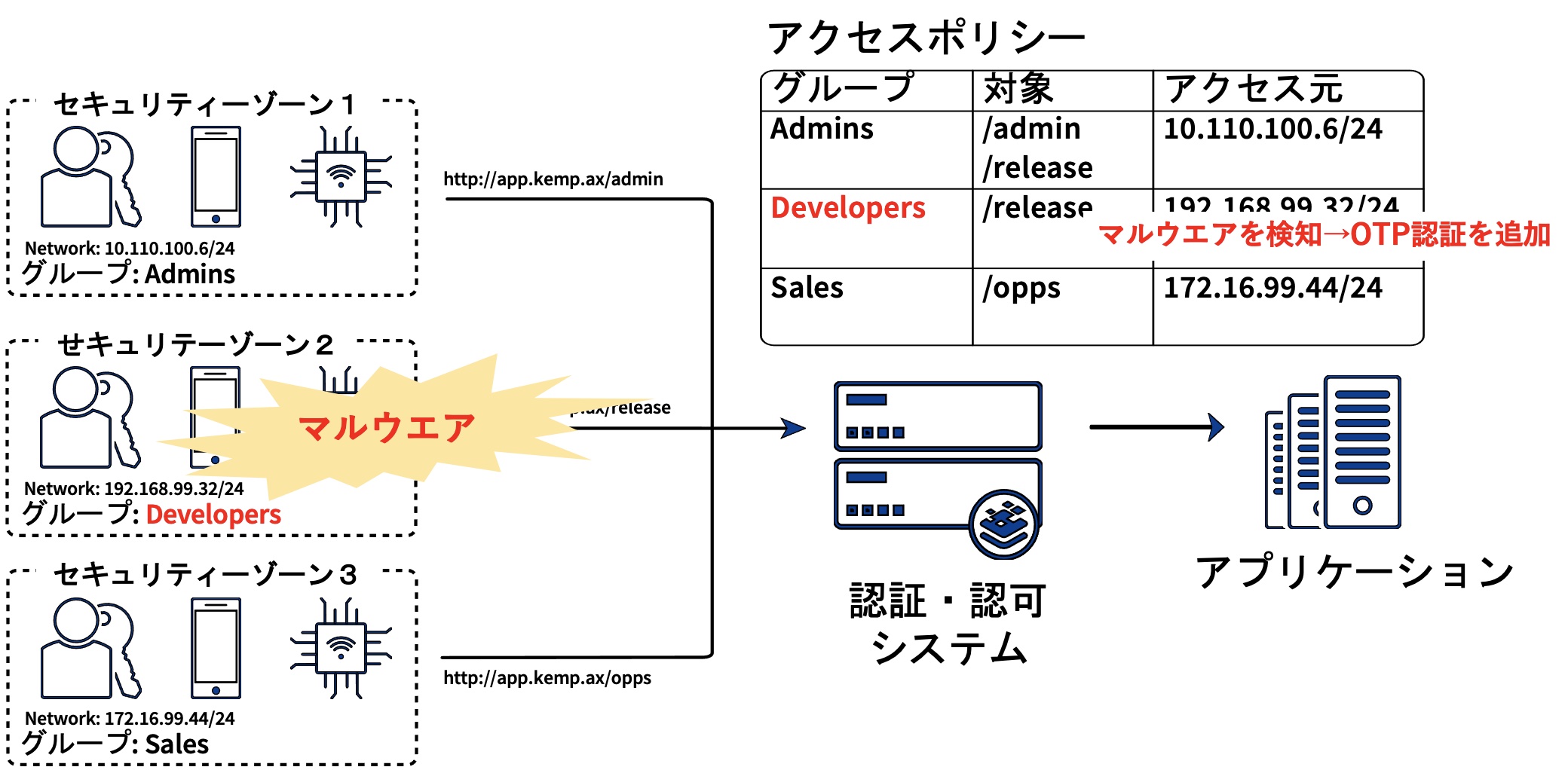

ネットワーク監視ツールを導入しても、その監視自身を管理者が常にモニターして問題の発生を監視することは現実的ではないため、自動アラート機能がこれらのツールには必要不可欠なものとなります。またそのアラートも、単にコンソールへの表示やメール・メッセージシステム経由での情報提供にとどまらず、さまざまなシステムとの柔軟な連携が求められます。通常業務で常にアクセスのあるチャットシステムなど、ユーザーの運用上利便性の高いシステムとの連携が可能な、API機構等をもつものが好ましいと考えられます。

- 拡張性

-

システム的な拡張性の視点では、全ての情報を単一の管理サーバーで処理を行うか、または分散構成により、規模の大きなネットワーク環境への対応が予想されるかなど、スケーラビリティーの検討が求められます。またクラウド上のさまざまなシステムとの連携も監視対象とするか、その利用されるクラウド環境はどのベンダーを利用する可能性があるかなどにより、利用できるツールの選択が影響を受けることとなります。

ネットワーク監視ツールの展開

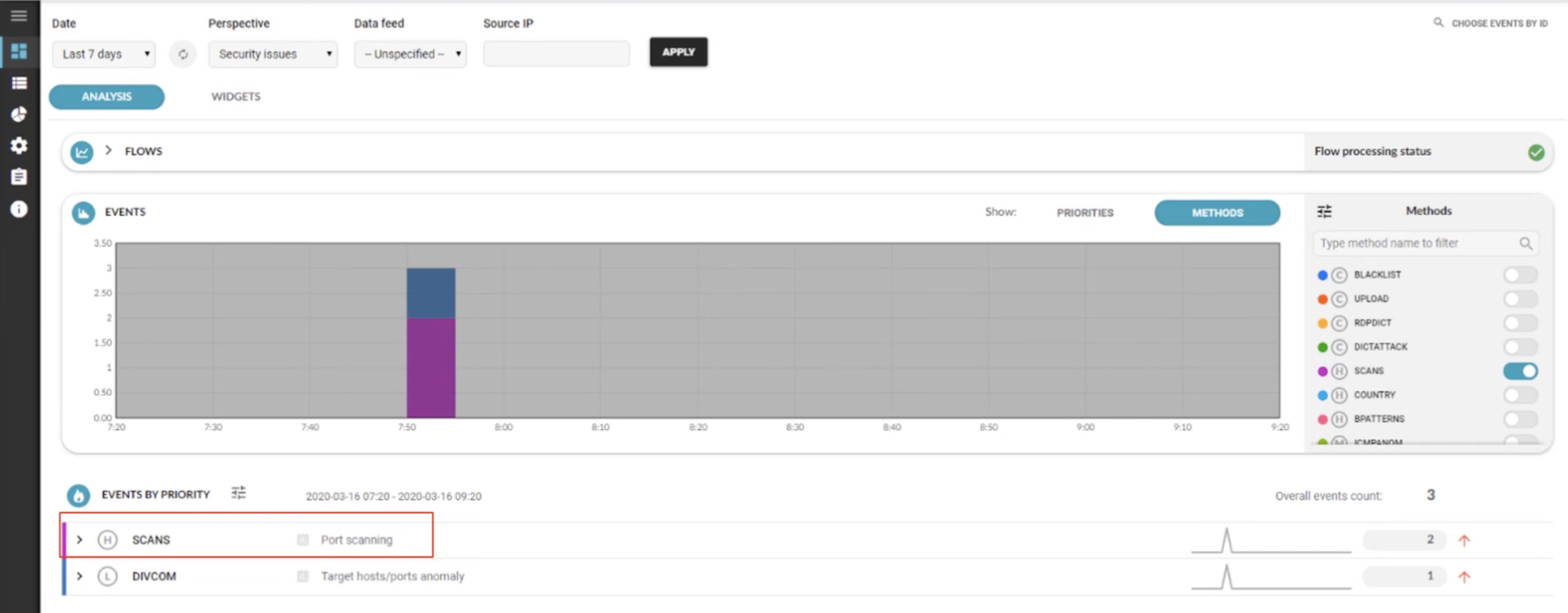

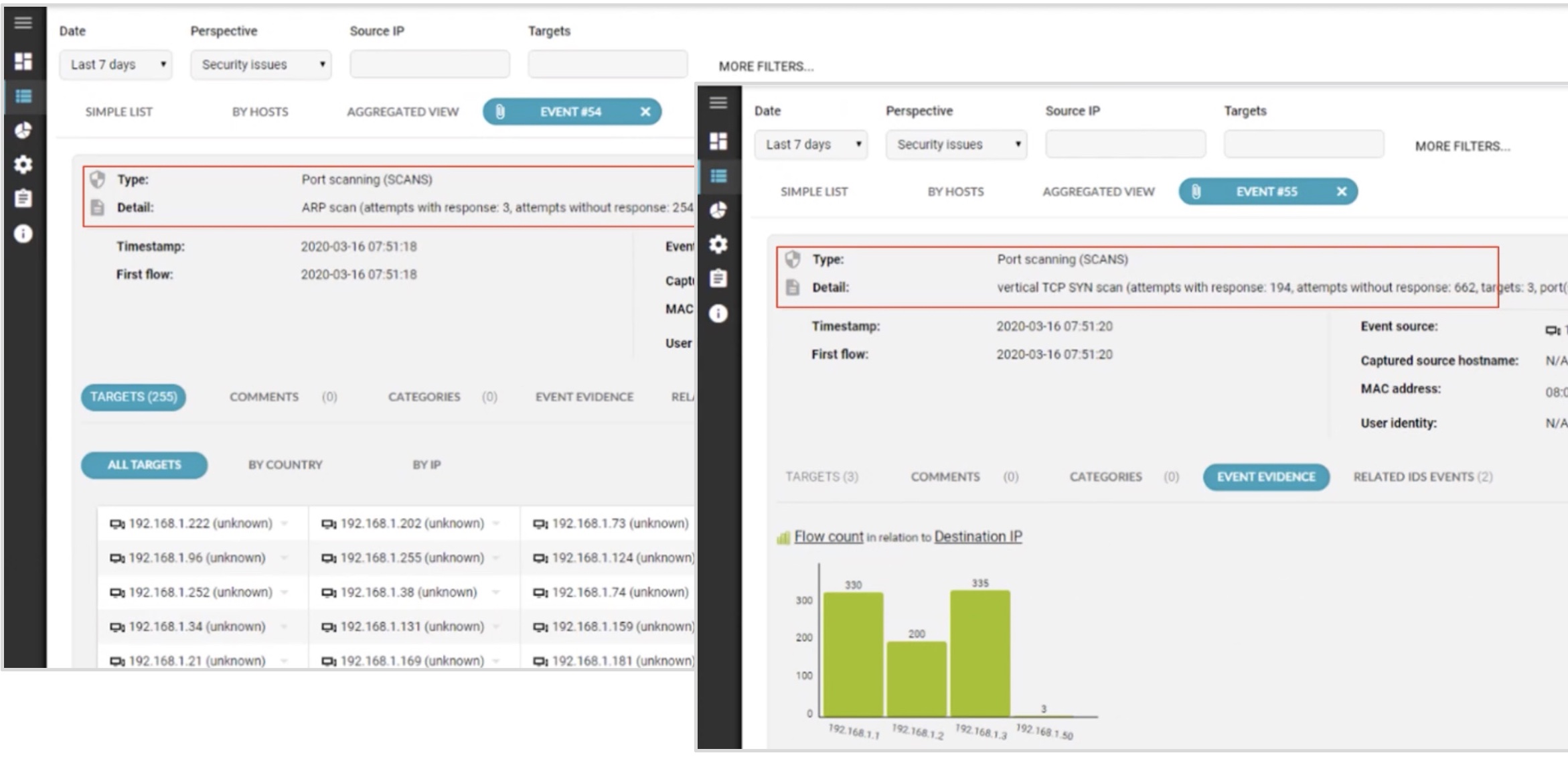

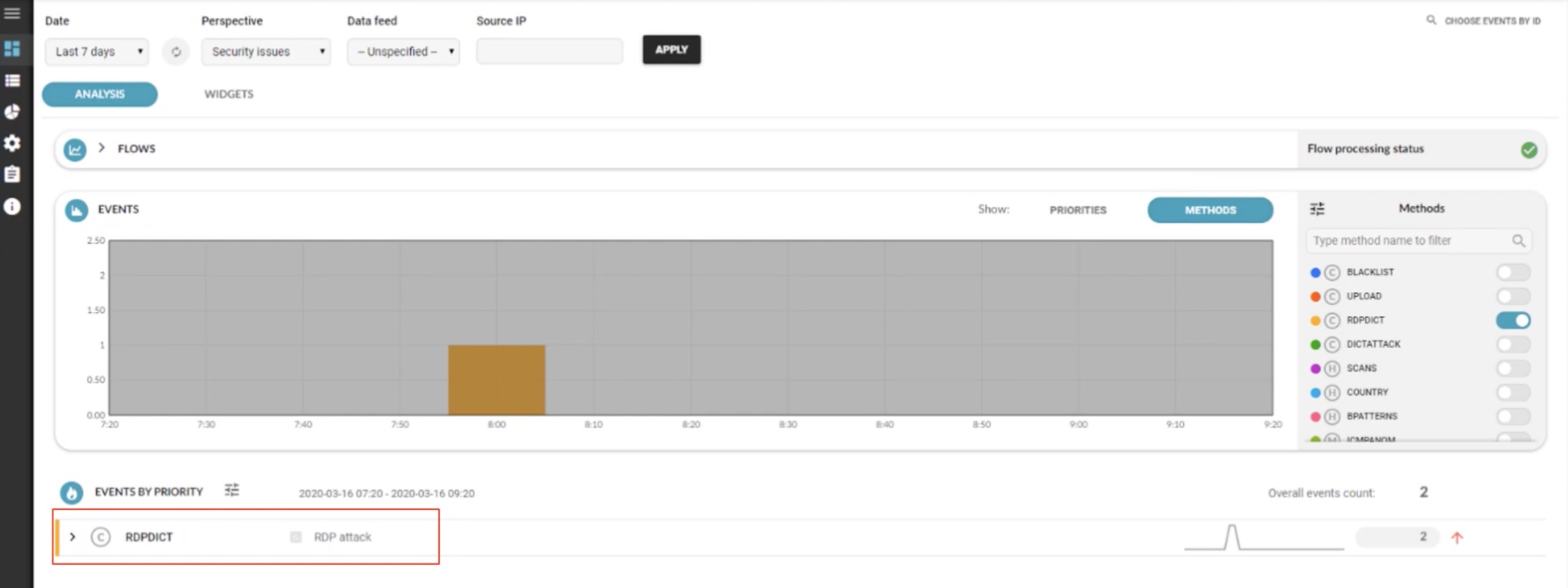

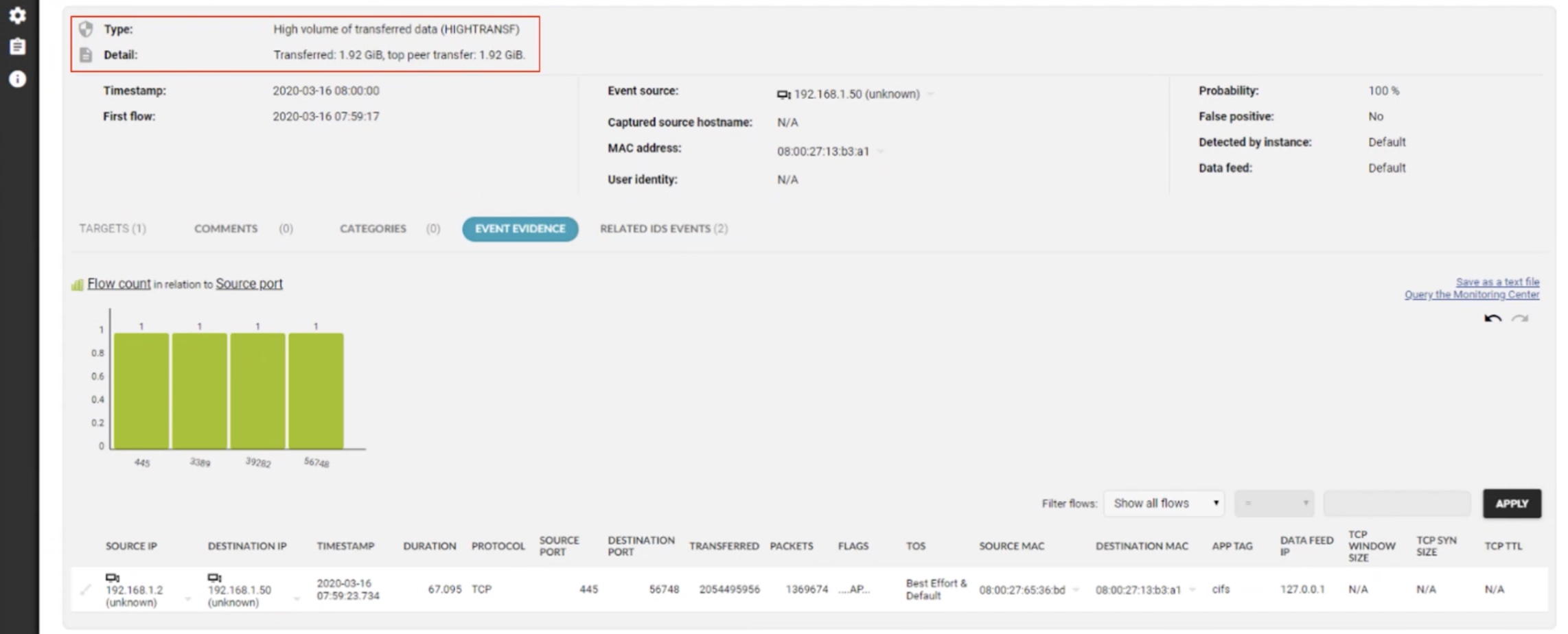

適切なツールの選択が完了すると、いよいよそのツールの展開および構成へと進み、運用の段階へ入って行くこととなります。以下ではFlowmonを例としてその段階を挙げてゆきます。

- 監視ポイントを選択する

-

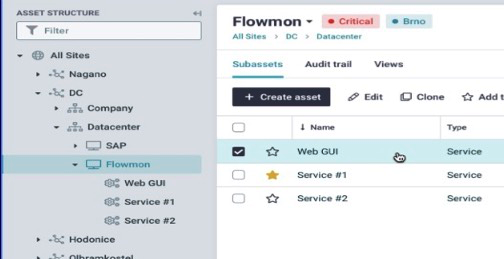

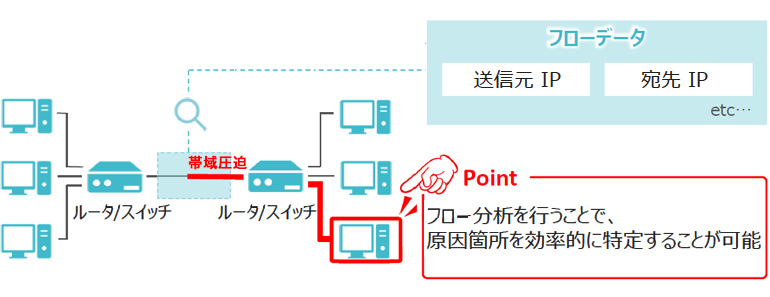

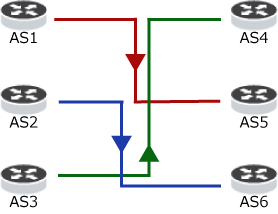

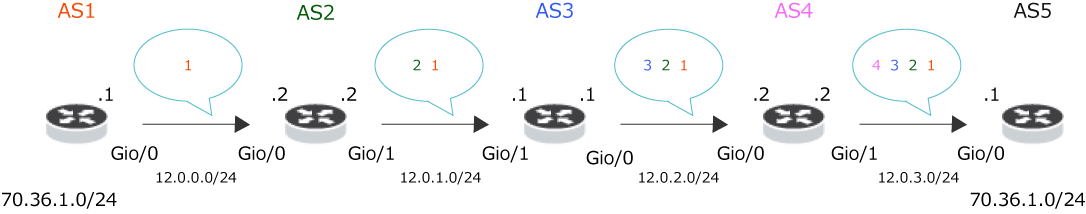

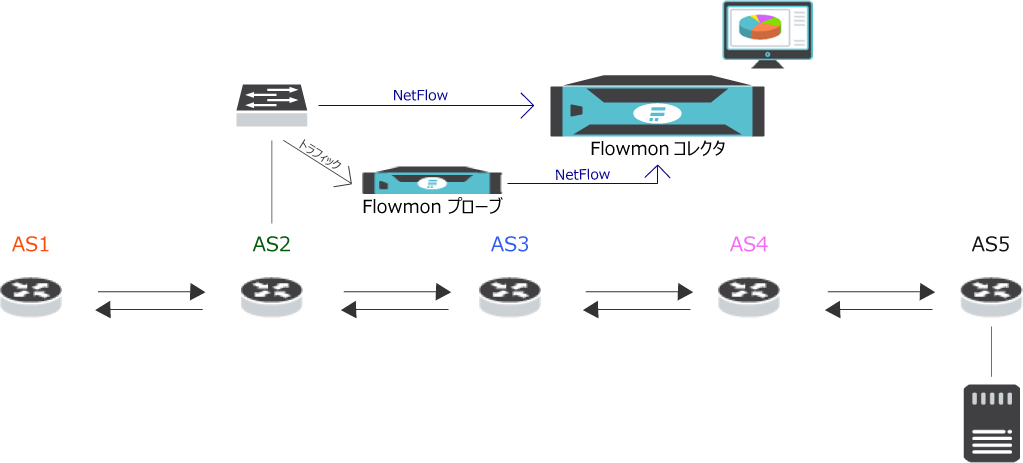

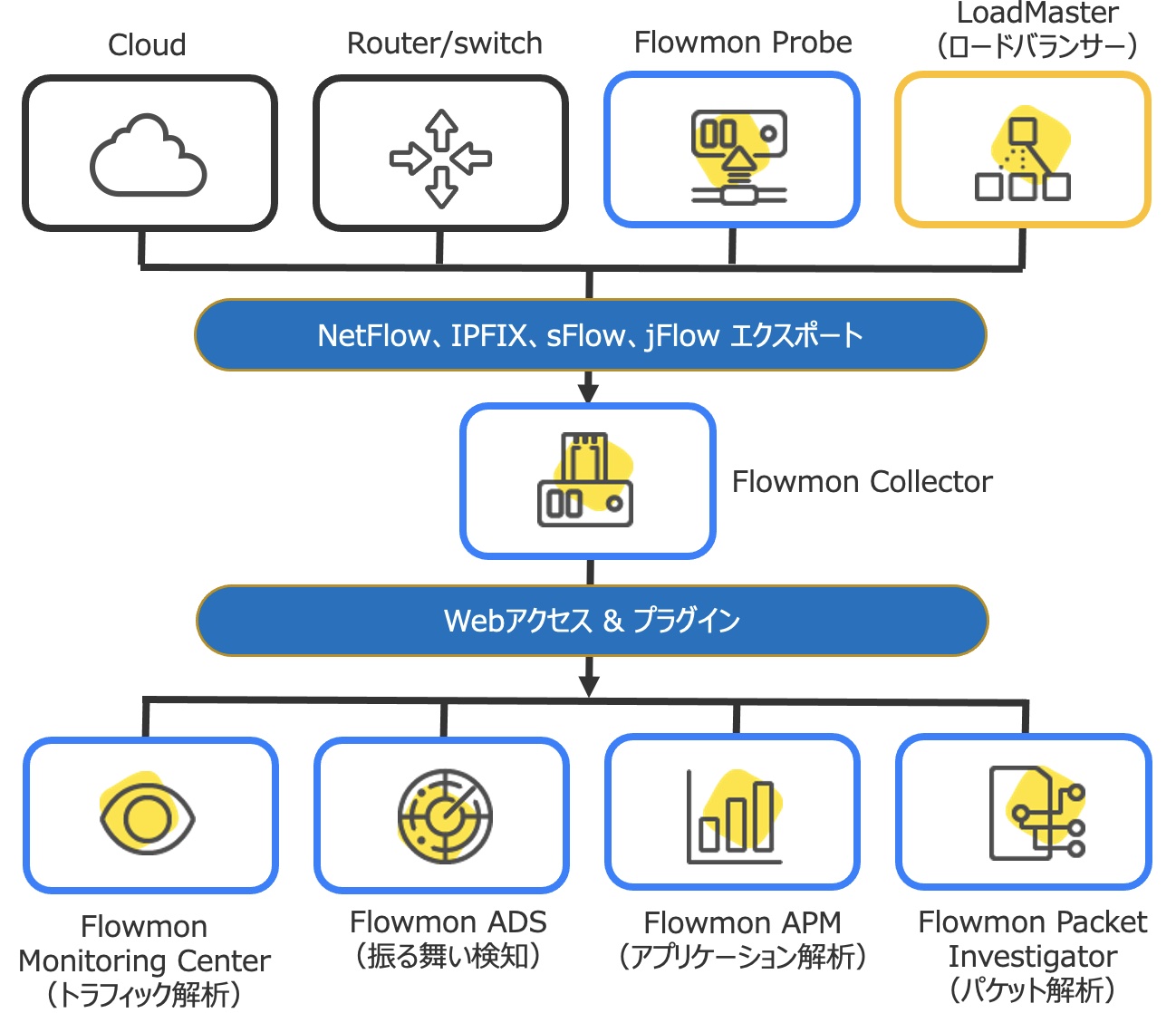

監視ポイントは、ネットワークフロー生成可能なデバイスまたはFlowmon Probe(専用ネットワーク・センサー)となります。Flowmon Probeは、より深い可視性が必要なポイントに配置することにより、高度な解析結果の取得が可能となります。監視ポイントの配置候補としては、ネットワーク境界、ビジネスクリティカルなサービス、重要なネットワーク相互接続ポイントなどを検討してください。

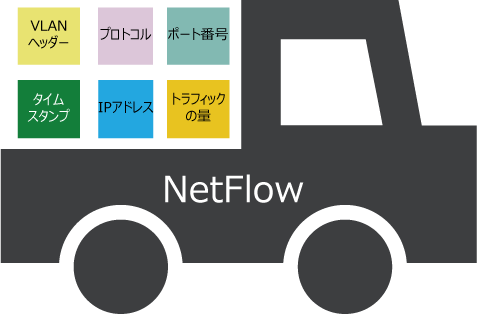

- データの収集

-

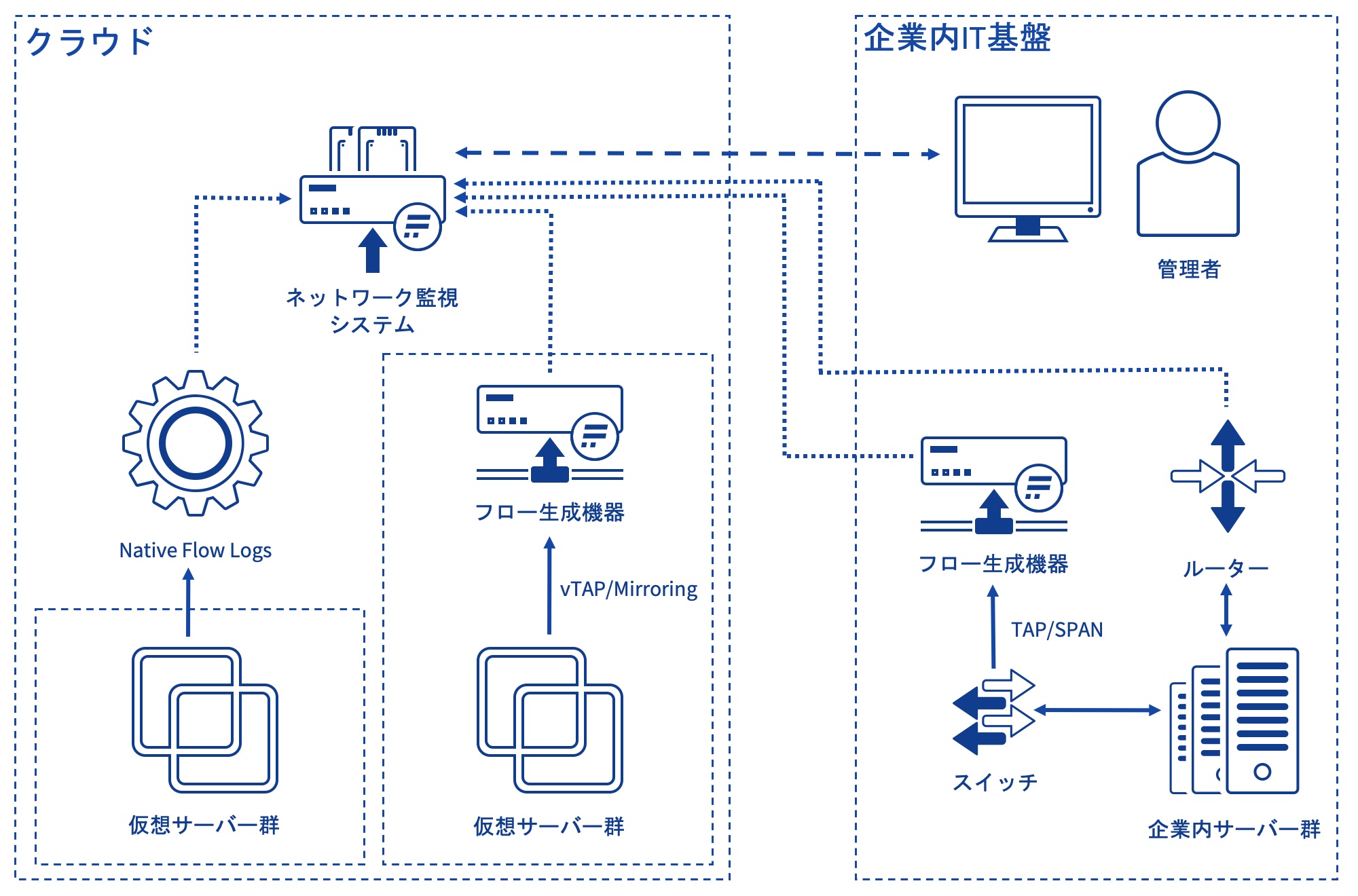

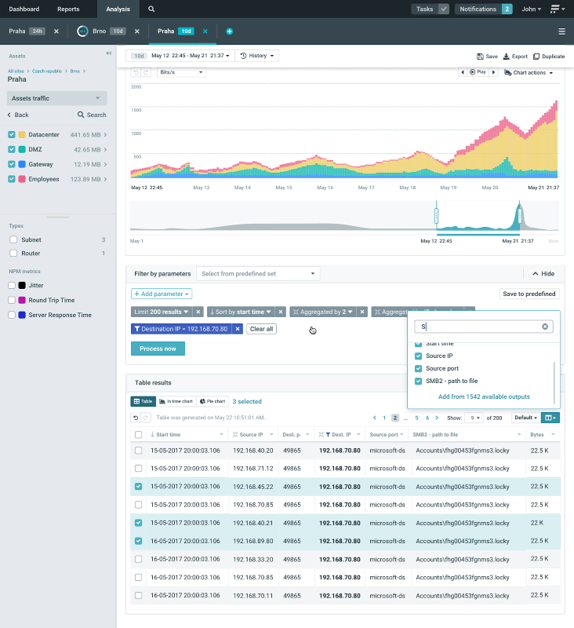

監視ポイントの選択が完了すると、Flowmon Collectorの導入展開と構成の段階に進むこととなります。Flowmon Collectorは、ネットワークメタデータの保存、処理、および視覚化処理される場所であり、監視ソリューションのコアコンポーネントとなっています。

適切な構成後、ネットワークへの接続が完了すると、Flowmon Collectorはデータの収集と処理を開始します。その後適宜、要件を踏まえた設定等のチューニングを実施します。また他のチームへのアクセス許可、必要な追加構成変更、新しい監視ポイントの追加などの検討を行います。

- 構成の完了と運用

-

Flowmonではシステムの構成を特定の監視ニーズに合わせて迅速に調整するために、DHCPまたはDNS監視、TLSコンプライアンス監視、Office 365監視など、一般的なネットワーク監視のユースケースに対応するダッシュボードとレポートを、自動的に設定するプリセットが用意されています。

プリセットの適用には、次の4つの手順が必要です。

- 適用するプリセットの選択

- プリセットに含まれるユーザーの決定

- 追加設定の構成

- システムにインストールするコンテンツの選択

図2:プリセット 数分以内に、データが処理および可視化が開始され、必要に応じてドリルダウンできるようになります。またカスタムレポートやアラートなども追加可能です。

これらのステップで必要な構成が完了し、日常のネットワーク・トラフィックの監視を開始することが可能となります。

終わりに

肥大化複雑化する今後のITインフラのネットワーク監視では、膨大なデータから現在のそして将来の問題を可視化しまたは予測し、ビジネスの円滑な展開を担保することが期待されています。すでに取り入れられ始めているAIのさらなる活用など、新たな取り組みが要件として加味されることとなるでしょう。

◆Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連情報

ブログ記事:

ネットワーク監視ツール選択のポイント -第1章-

ブログ記事:

What to Look for in a Network Traffic Visibility Solution

ホワイトペーパー(ダウンロード):

NetOps and SecOps Cooperation

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)