2020年09月08日

ここ最近耳にすることが多くなってきた「ふるまい検知」。

何となくイメージしやすい言葉ですが、一体「ふるまい検知」とは何なのでしょうか。

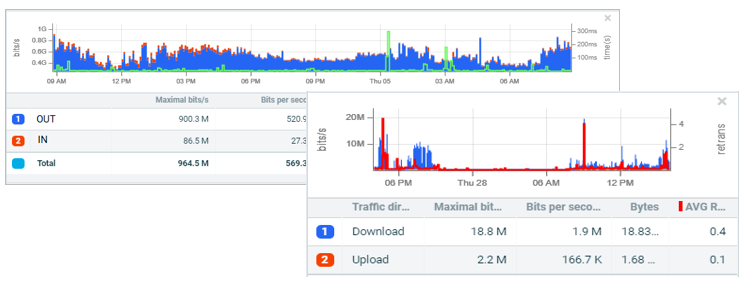

- 普段はそれほど使われていないパソコンのトラフィックが異常なほど多い

- 会社で禁止されているアプリケーションへの接続が試みられている

- おかしな場所の人との通信が行われている

- 通信量が異様に大きくなっている

などの事象が見られた場合、これらの異常は、通信の仕組みを知っているネットワーク管理者がサーバーのアクセスログや通信ログをひとつひとつ確認すればわかる内容ですが、それは現実的ではありません。

なぜなら情報量が多すぎるからです。何千何万行というログを解析するのが至難の業であることは、容易に想像が付きます。

また、ネットワーク管理者はいつも通信ログだけを見ているわけにはいきません。他にもやらなくてはいけない業務はたくさんあり、調査に費やせる時間は限りがあります。

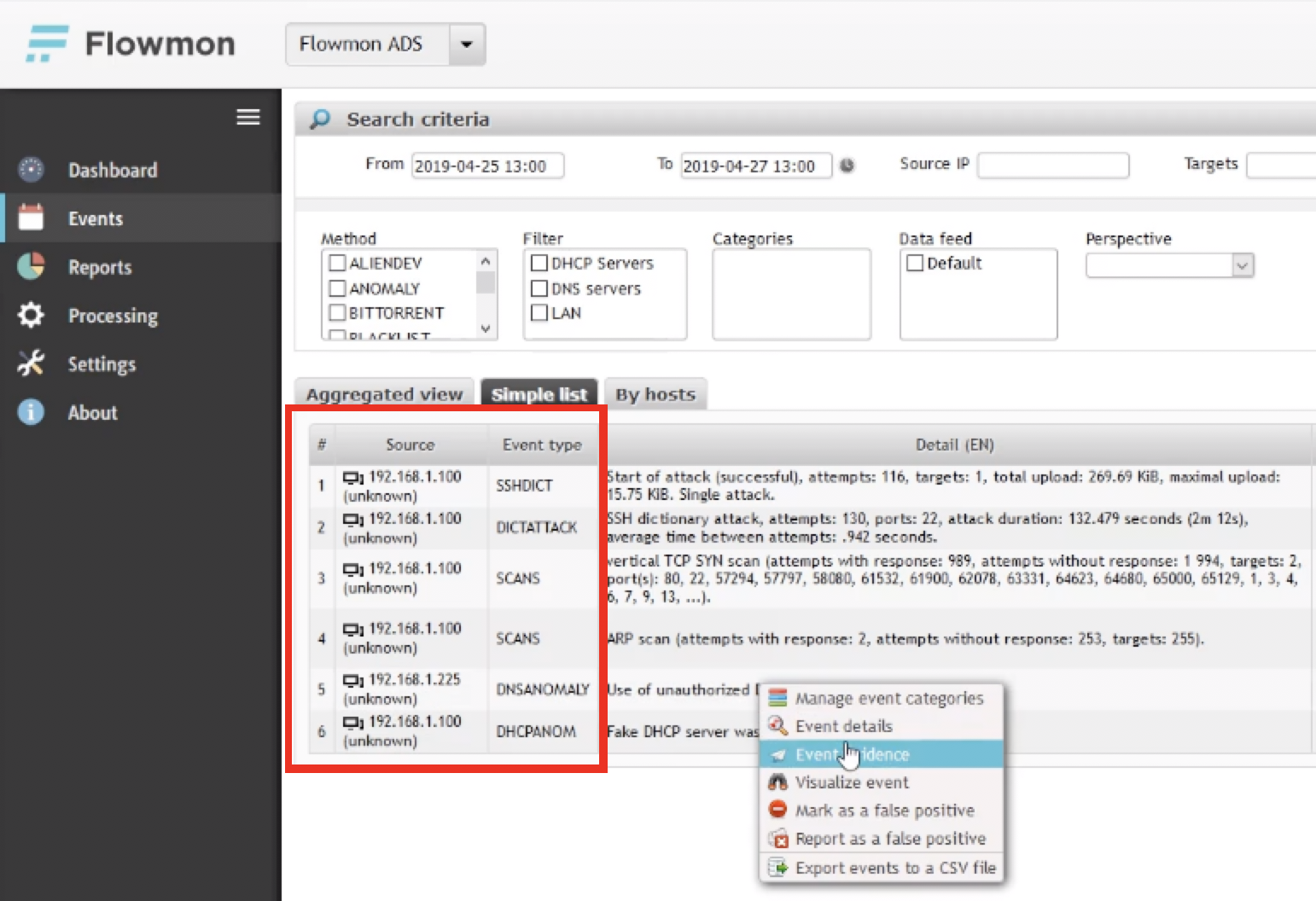

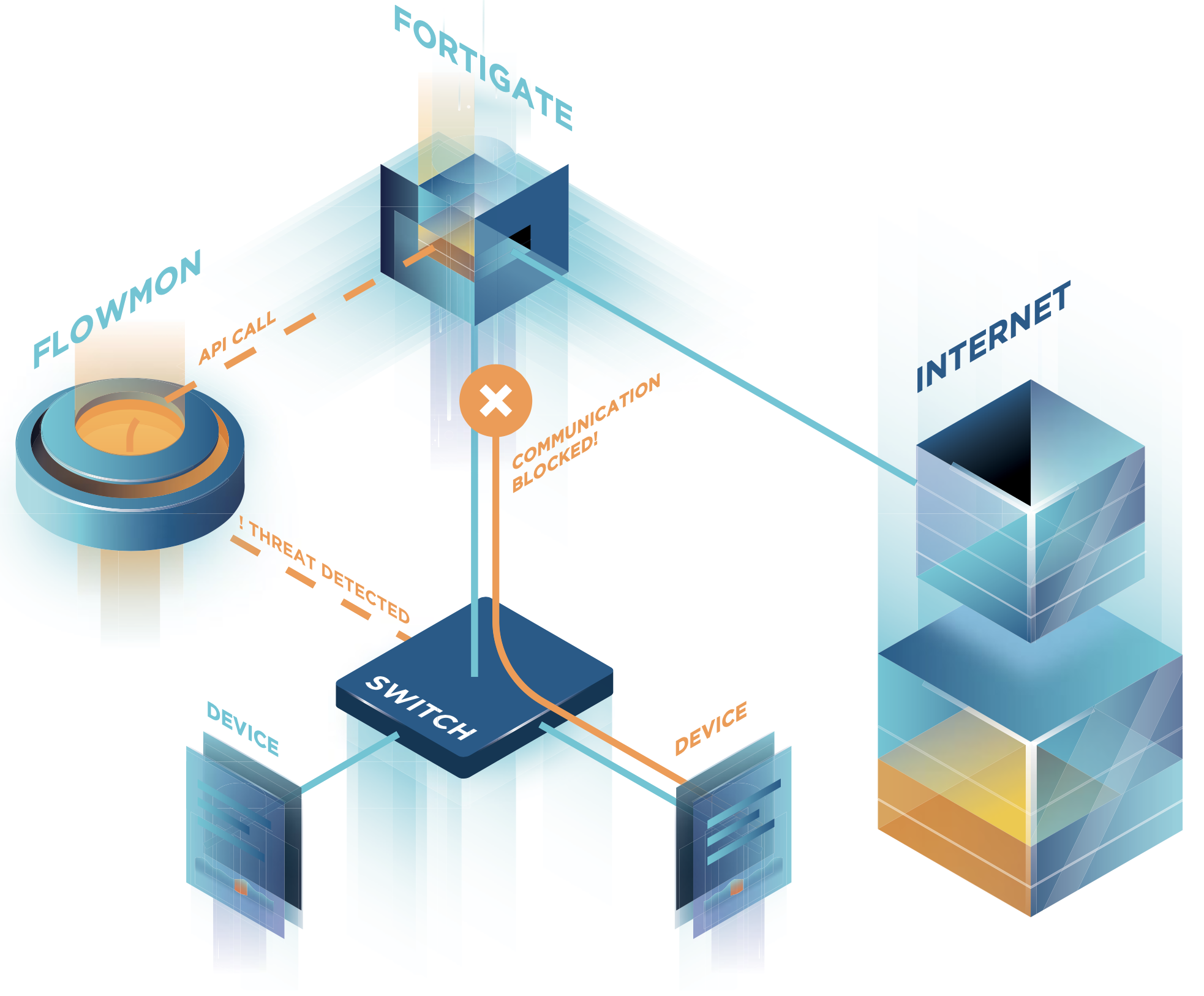

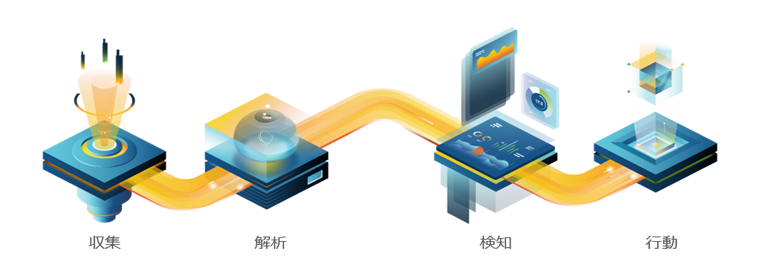

Flowmon ADSでは、そのような膨大な通信ログから「異常なふるまい」を見つけ出してアラートを出すという、時間や手間のかかる部分を自動化し、管理者がその後の原因特定や対策という重要な箇所に注力できるような情報を提供します。

これがFlowmon ADSの「ふるまい検知」です。

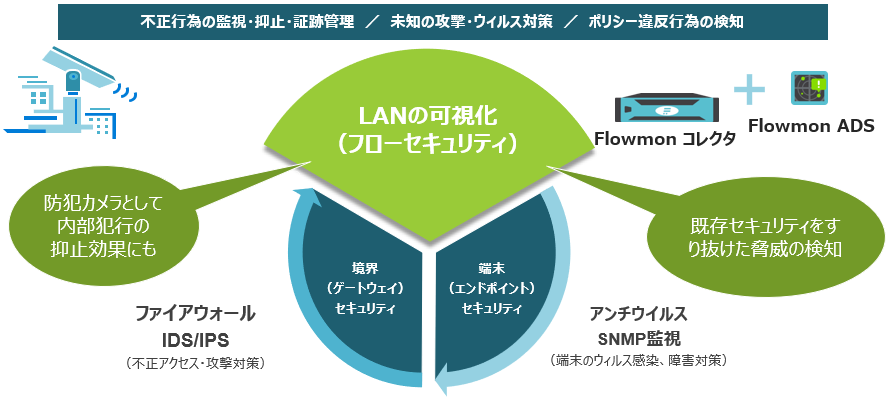

敵は外部のみならず

しばしばニュースなどに取り上げられる情報漏えいなどの犯罪の一部は、少なくない割合で内部流出が原因です。多くの企業で実施されているファイヤーウォールやウィルス対策は、外部の脅威を一定数遮断することはできますが、内部流出には効果を持ちません。これは恐ろしいことです。

独立行政法人 情報処理推進機構が毎年発表している「セキュリティ10大脅威」によると、企業組織におけるセキィリティの脅威として以下の内容がリストアップされており、一例をあげると、以下のようなものがあります。

- 標的型攻撃による被害

- ランサムウェアによる被害

- ビジネスメール詐欺による被害

- IoT機器の脆弱性の顕在化

- 内部不正による情報漏えい

(参照:「情報セキュリティ白書」

https://www.ipa.go.jp/security/vuln/index.html#section6 )

これらは、皆さんも耳にしたことが多いのではないでしょうか。

標的型攻撃やランサムウェアなど2016年あたりから急激に脅威として認識され始めた内容もある一方で、「内部不正による情報漏えい」も継続的に、標的型攻撃などと同様の脅威として実被害を与えています。

前述の通り、「内部不正による情報漏えい」は外部向けのセキュリティ対策では対応ができません。そのため、内部向けにもセキュリティ対策が必要なのです。

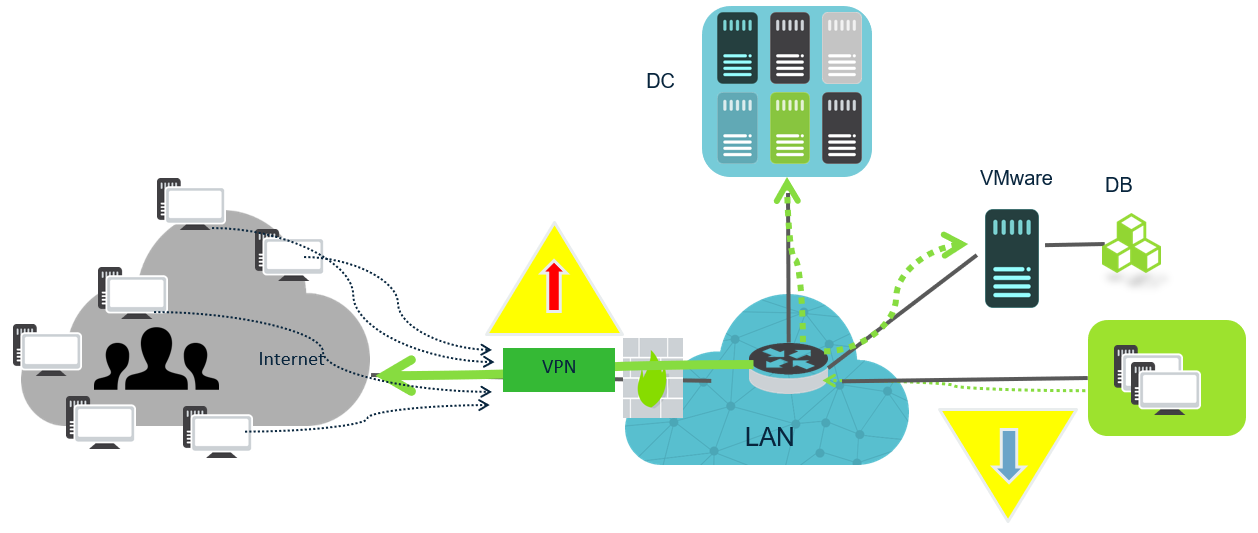

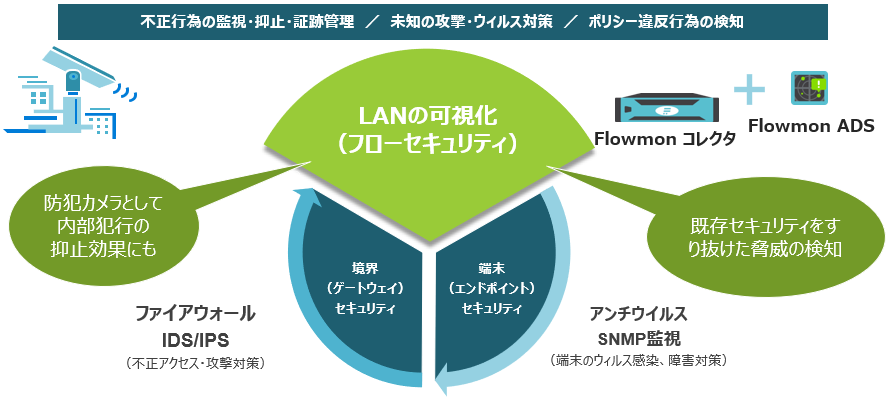

LAN可視化の必要性

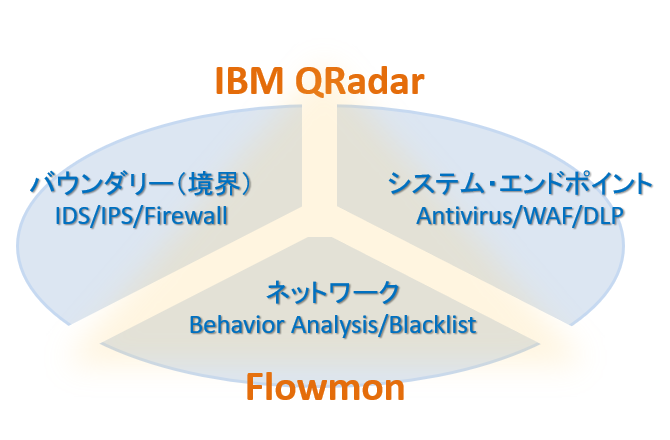

進化するサイバー攻撃に対応するために

パソコンやスマートフォンが出始めたころから、ウィルス対策は必須と言われてきました。

そして現行のデバイスには最低限のセキュリティが組み込まれているものがほとんどです。しかし、年々被害は減少するどころか、増加の一途を辿っています。なぜでしょうか。

答えは簡単です。オンラインでできることが増え、サイバー攻撃の手法そのものが多様化しているからです。

例えばIoT(Internet of Thing)によって、私たちの生活はより便利になったと感じています。今や「車もコンピューター」と言われるように、コンピューターが車の制御に一役買っているケースも多くあります。しかし、考え方を変えれば、そのコンピューターがクラッキングされてしまうと、車の制御ができなくなります。フォードの車の時代には考えられなかった脅威です。

このように、便利さに呼応して、サイバー攻撃の手法も多様化しているため、一向に脅威はなくならないのです。

ですから、あらゆる脅威に対してできる限りの対応策を張り巡らしておく自衛が大切で、”脅威に対して準備をするべき”というスタンスは必須なのではないでしょうか。

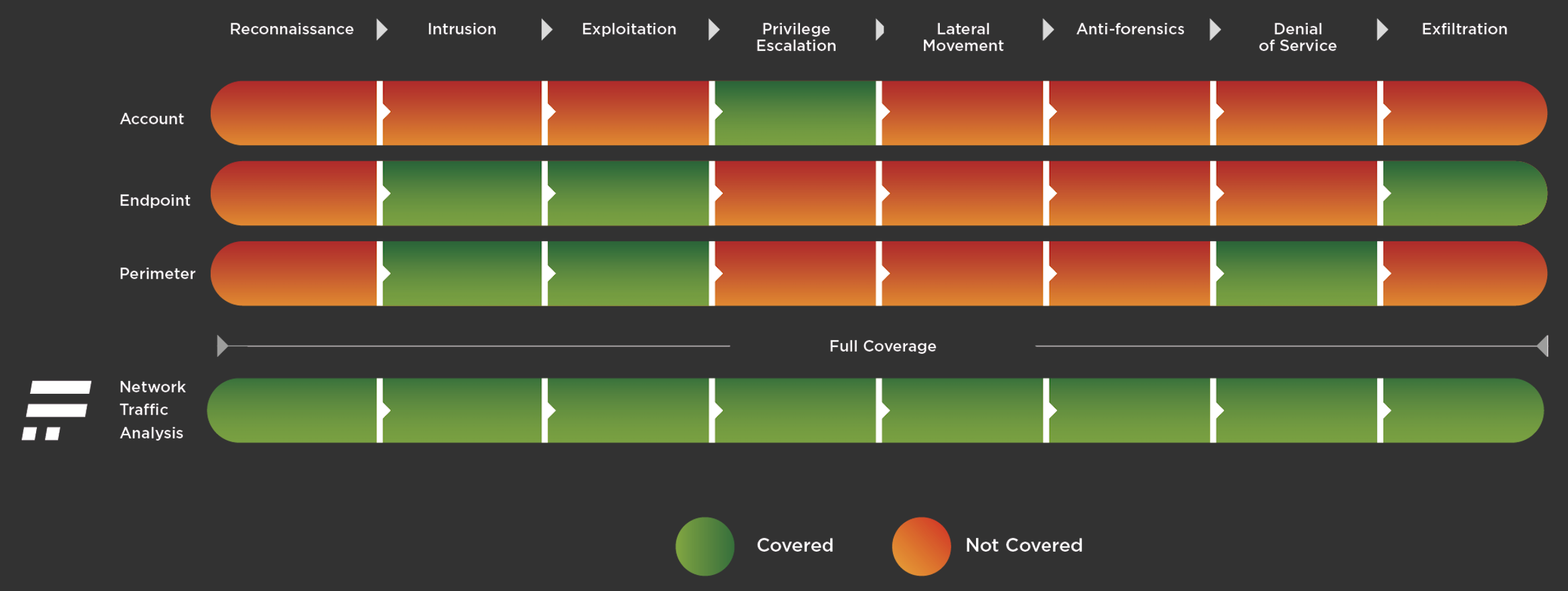

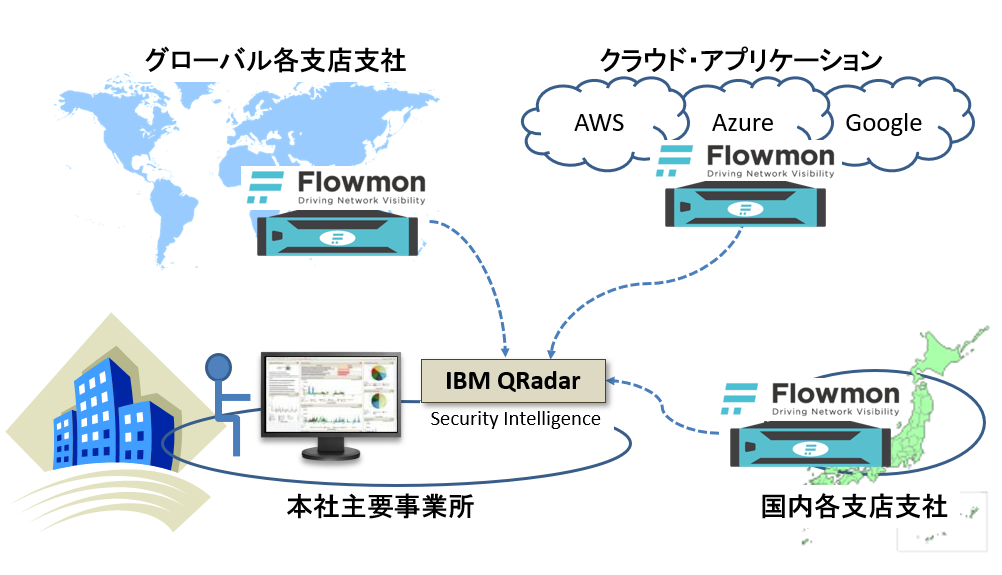

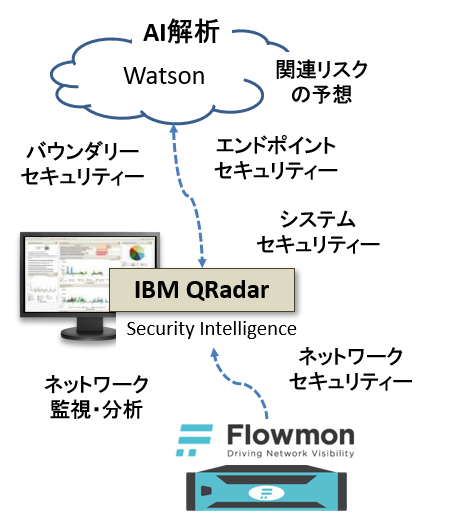

Flowmon ADSでできること

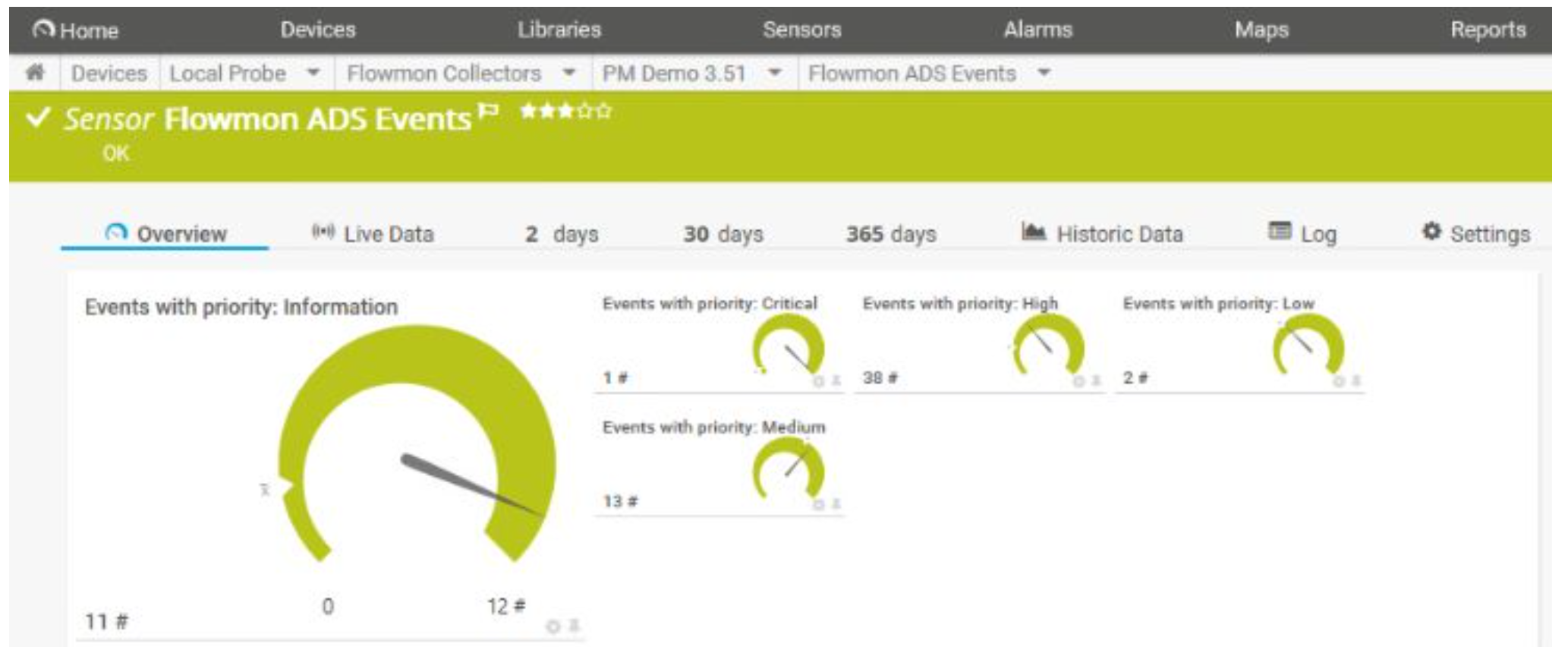

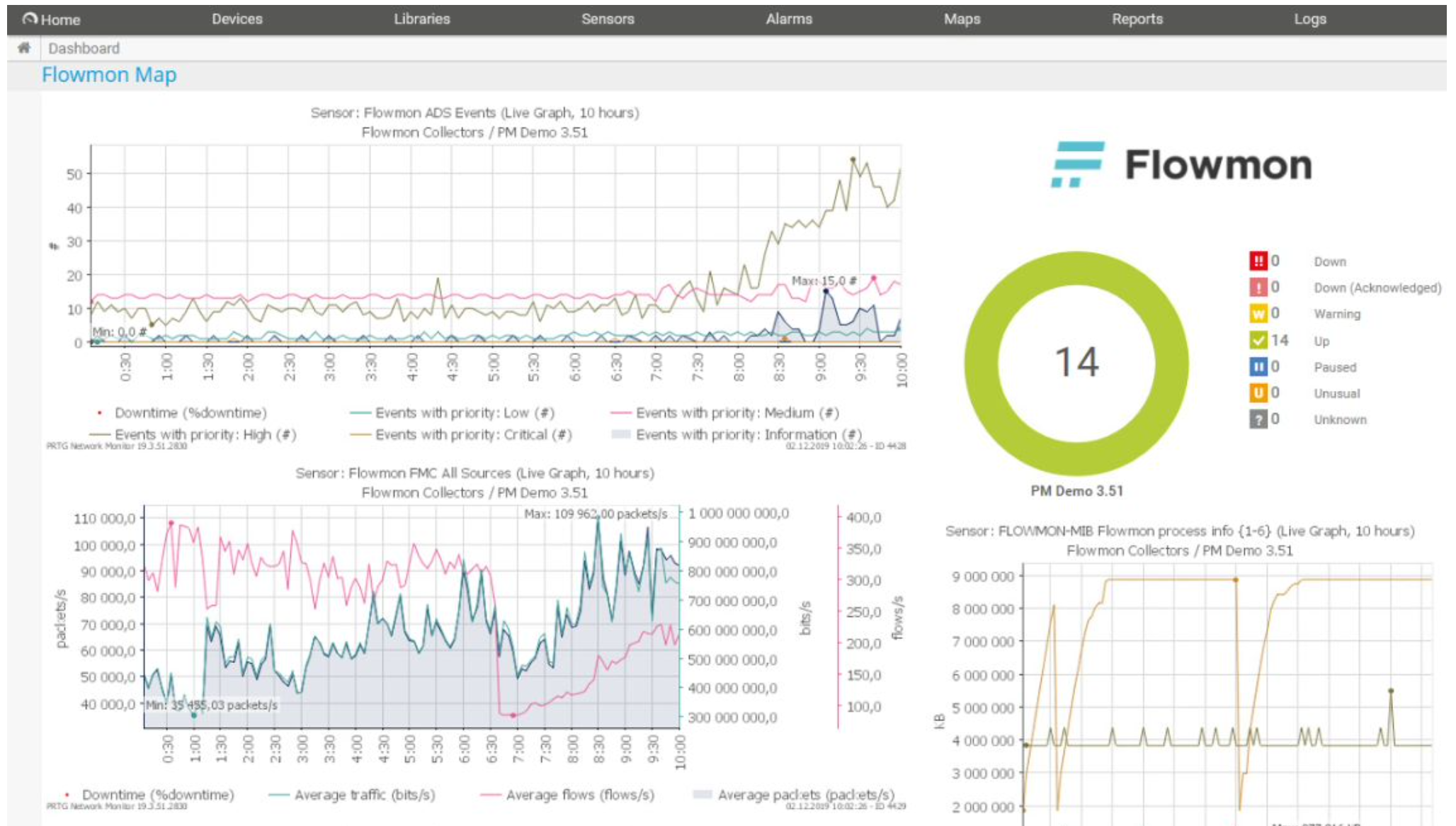

ADSというのは、「Anomaly Detection System(異常検知システム)」の略であり、Flowmon ADSとは、トラフィックを可視化するサービスを利用した異常検知システムです。ここで言う「異常検知」とは、「ふるまい検知」を指します。

では、Flowmon ADSを利用してどのようなことができるのでしょうか。

Flowmon ADSでは大きく分けて3つのことができます。

- ネットワーク上のセキュリティ脅威のふるまいの検知

- ポリシー違反のふるまいの検知

- 事故発生時の証跡確認

これらを順番に見ていきましょう。

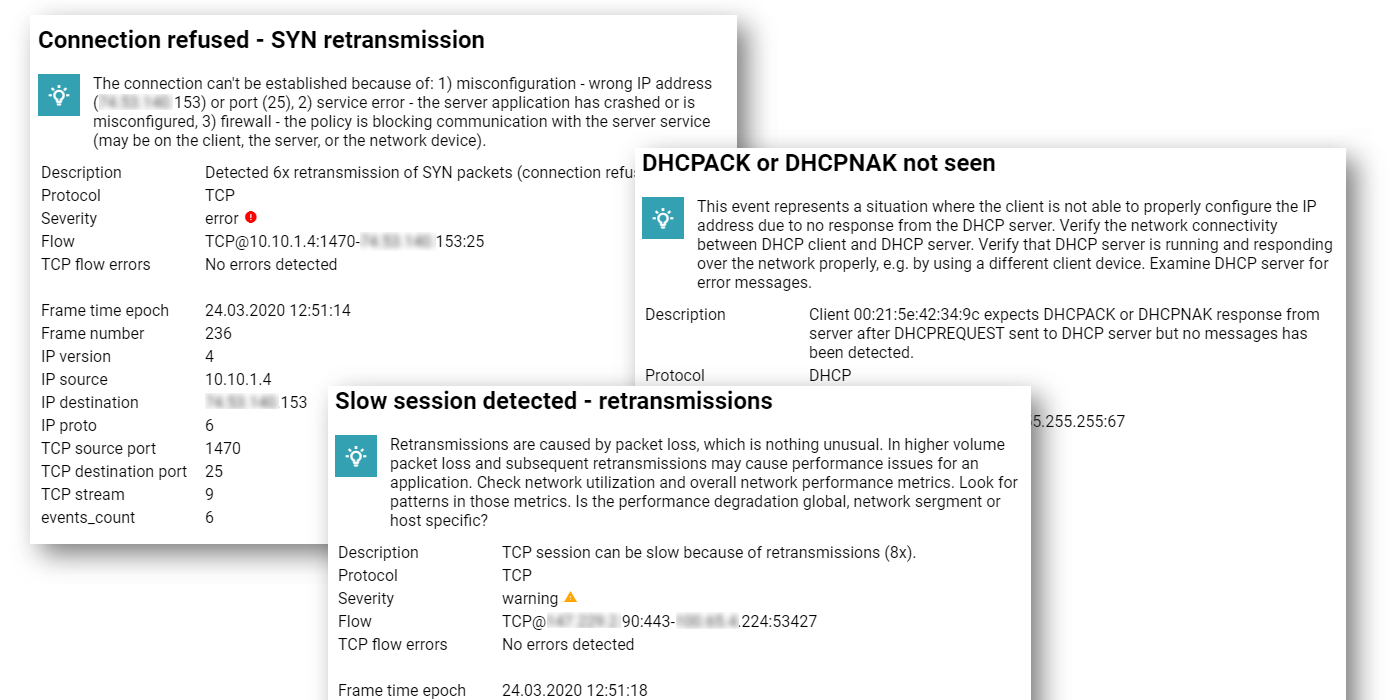

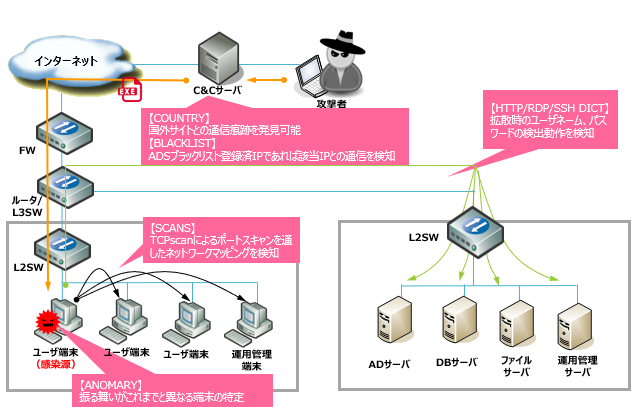

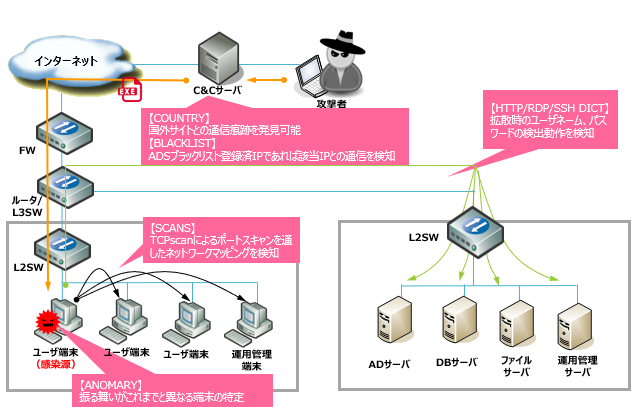

1.ネットワーク上のセキュリティ脅威のふるまいの検知

通常、業務の中で使われるネットワークは、企業が利用している特定のサービスサイトとの通信だったり、決まったIPアドレスからのアクセスであったりと一定の法則があります。もちろん、業種によってその法則は様々ですが、少なからず「通常の状態」というものが存在します。

Flowmon ADSでは、そうした「通常の状態」を学習した上で、それと異なる状態のふるまいが発生したことを検知します。

例えば、

- 普段通信することのない海外のサイトにアクセスをしている

- 非常に大きな容量のファイルをダウンロードしている

- パスワードが必要な箇所で、何度もエラーを起こしている

- 見たことのないIPアドレスからのアクセスが行われている

- 1台のクライアント端末から膨大な数の外部通信が発生している

などの異常な通信、ふるまいを検知して、アラートをあげるのがFlowmon ADSです。

異常なふるまいや通信であっても、原因が明確であったり、システム上許可されていたりする通信であれば、問題はありません。また、異常なふるまいや通信が直ちに情報漏洩などといったセキュリティ事故につながるわけではありません。しかし、管理者は常にこうした通信がサイバー攻撃の一種ではないのかどうか、注意深く監視している必要があります。

異常事態をいち早く察知することで、そうした最悪の事態を避けることにつながるのです。

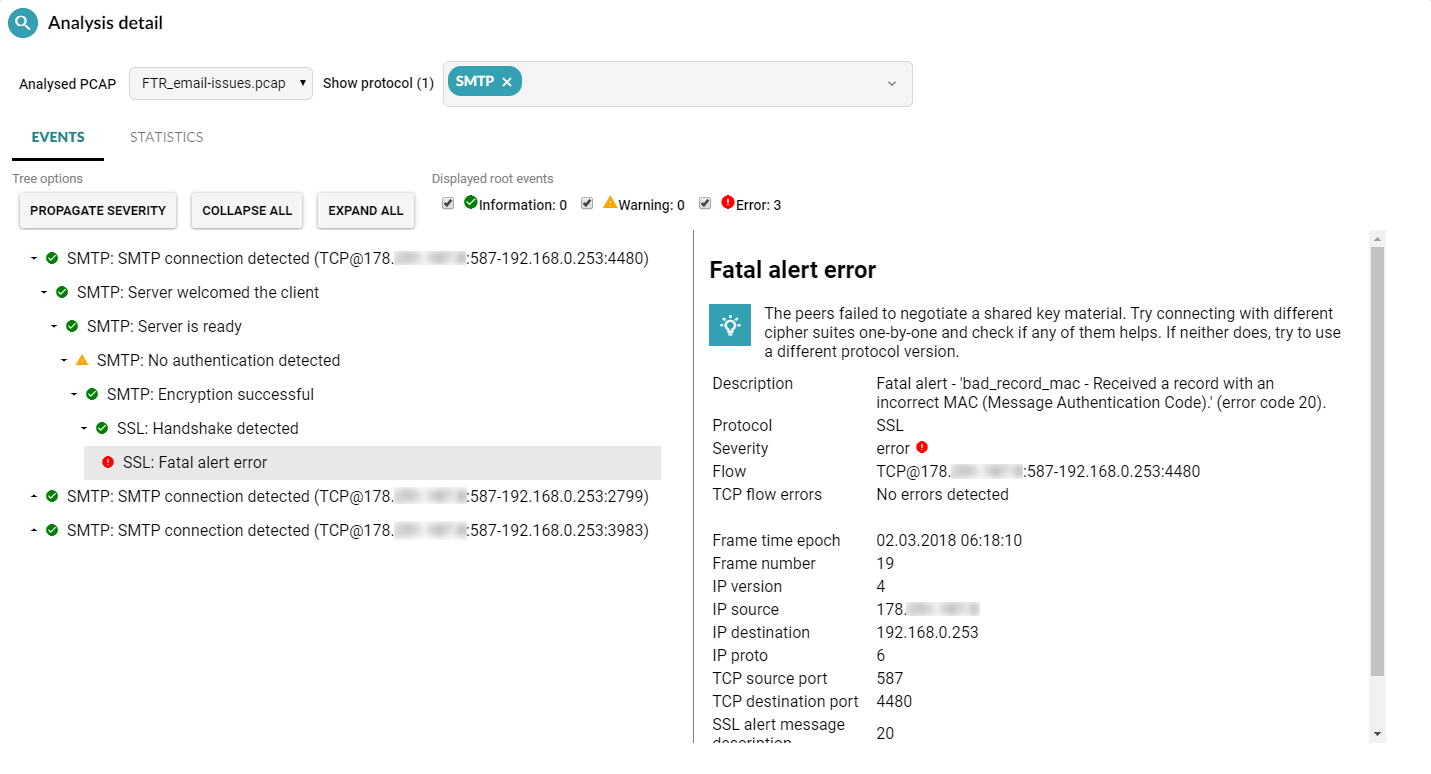

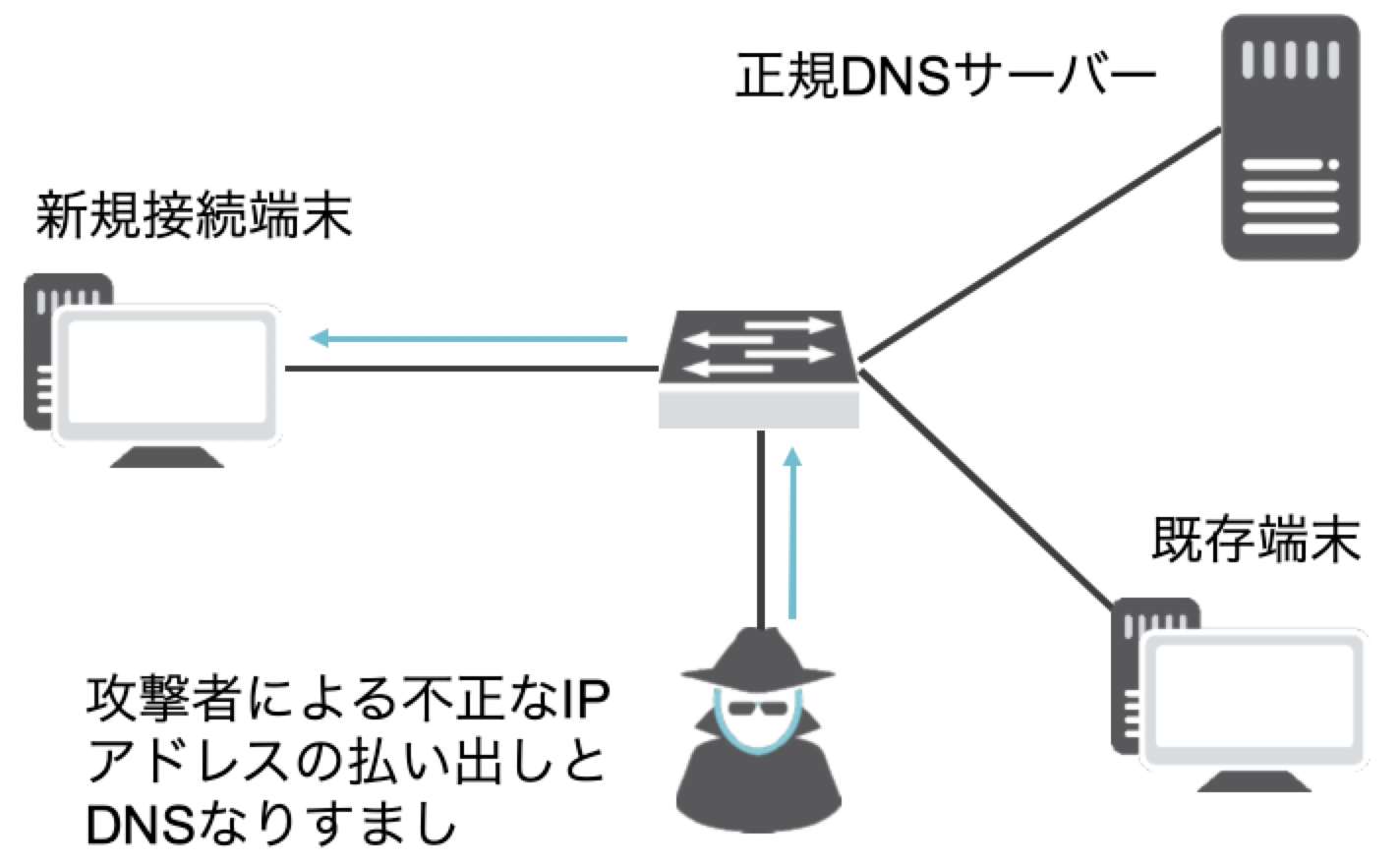

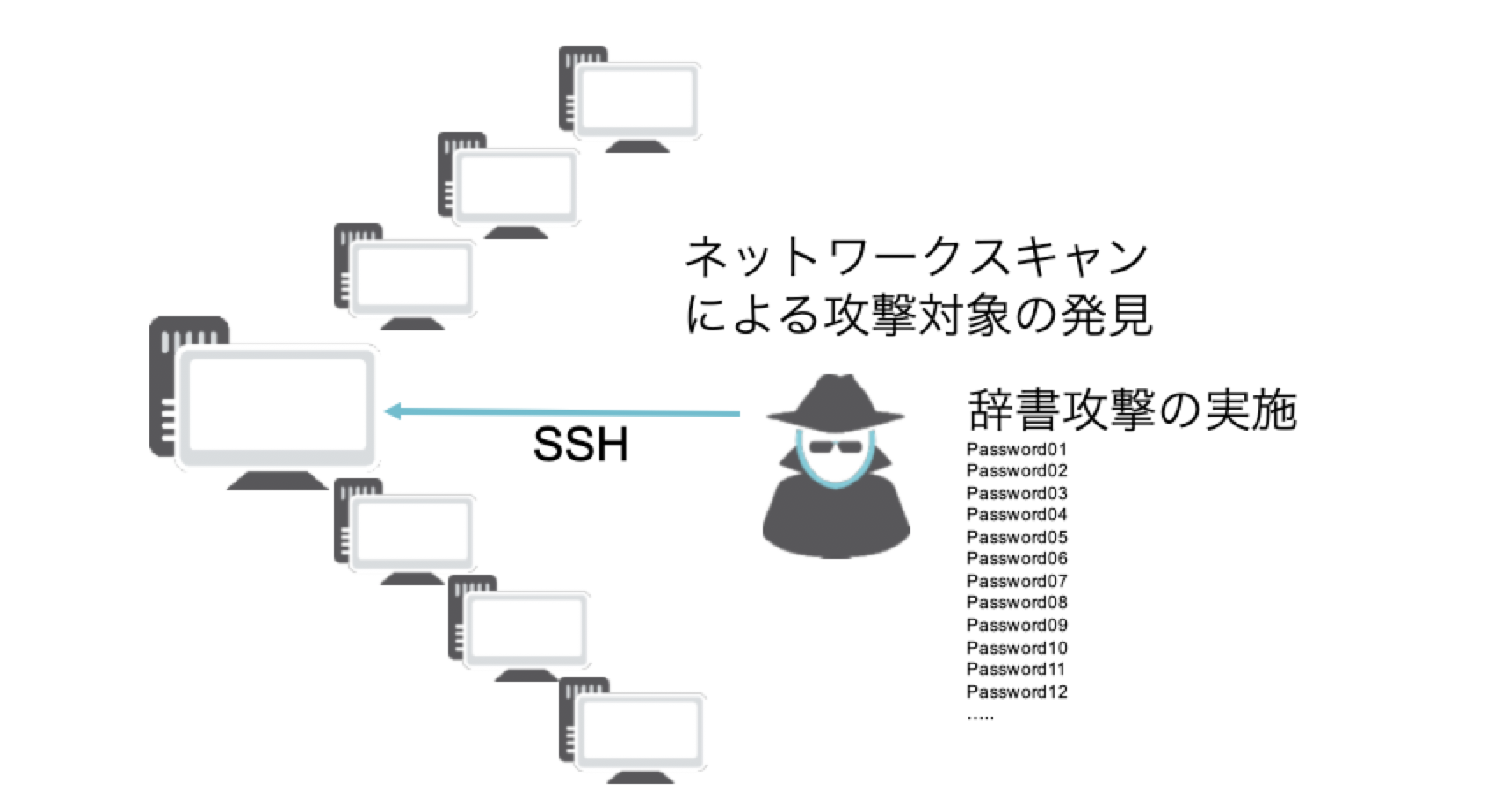

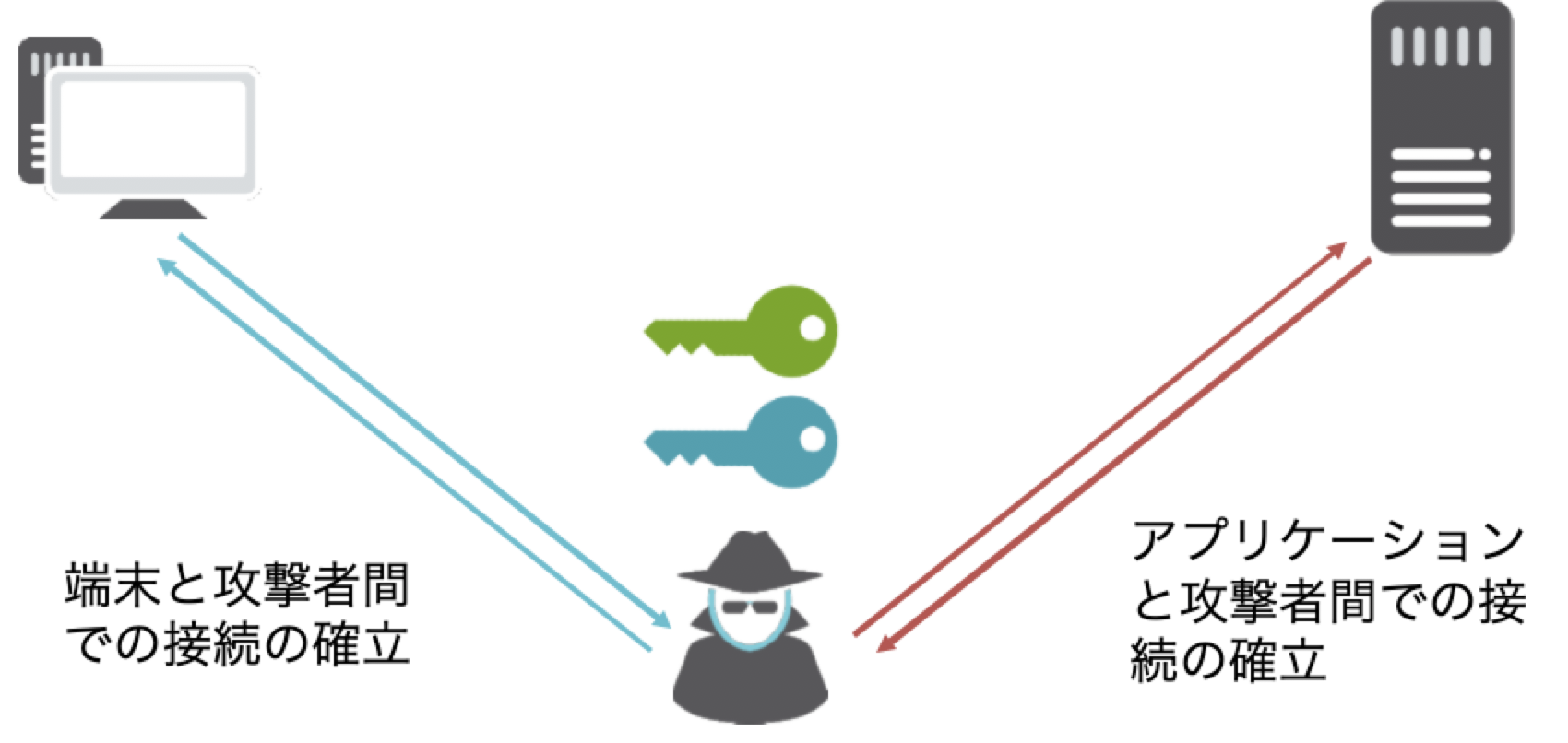

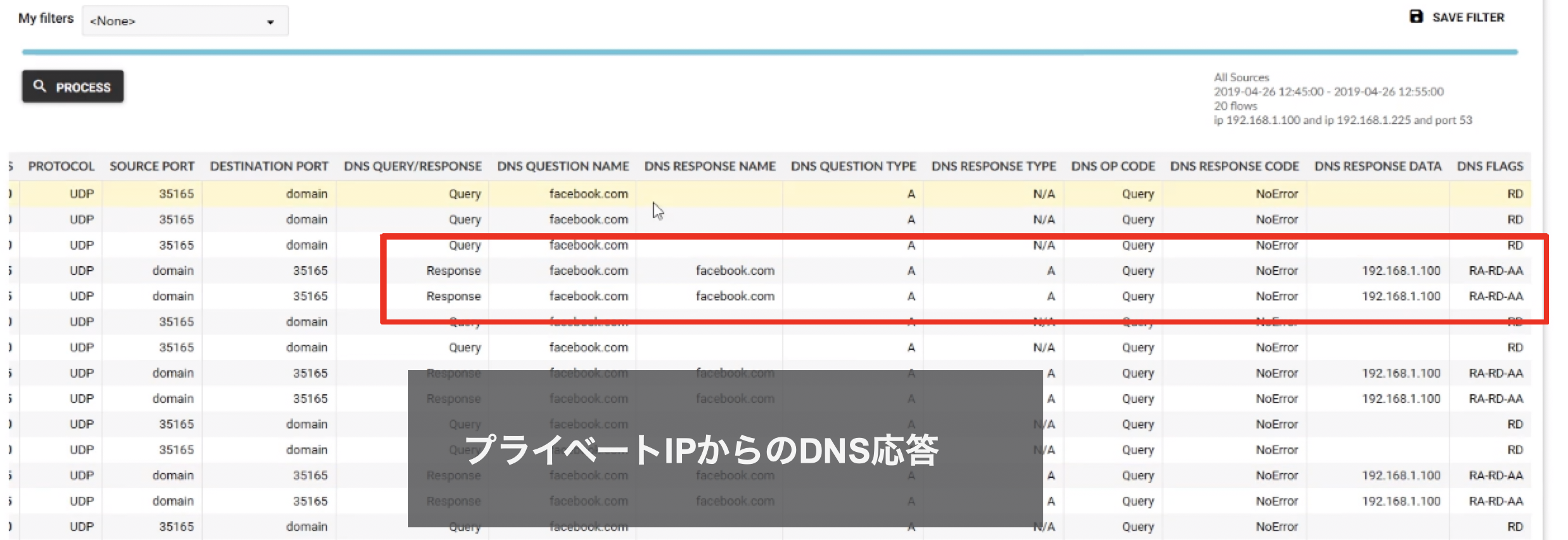

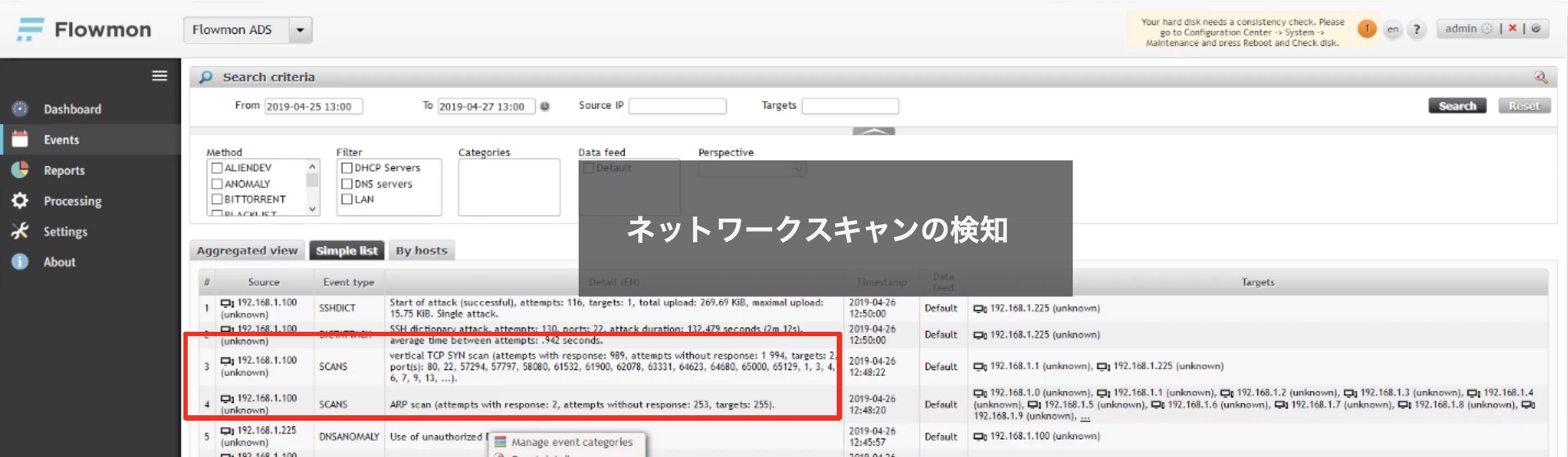

標的型攻撃の検知

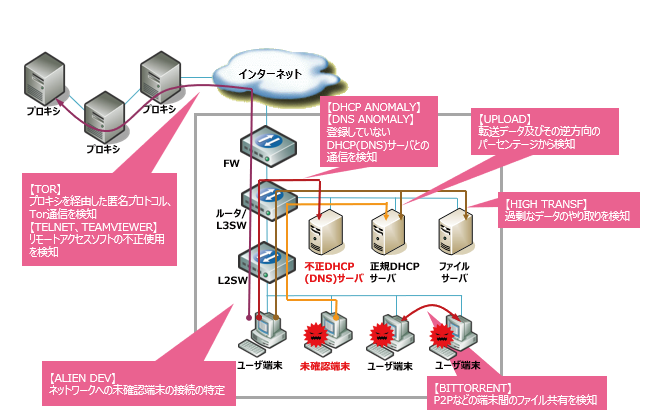

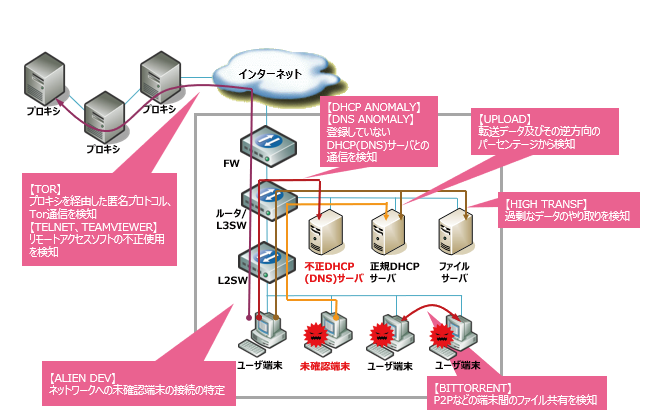

2.ポリシー違反のふるまいの検知

多くの企業では社内ポリシーを制定し、その内容に沿った業務運用を行うことでセキュリティ対策を行っています。つまり、「この枠内であれば、安全に運用できる可能性が高い」というガイドラインを設けている訳です。

分かりやすい例では、

- メールやサイト閲覧は会社支給のPCを使用してください

- 個人のデバイスで管理システムにアクセスしてはいけません

などといった内容です。皆さんもよく目にする内容ではないでしょうか。

Flowmon ADSはこうした定められたポリシーに違反したふるまいも検知します。ポリシー違反はその後の重大な事故に繋がる可能性があるため、事故を未然に防ぐということでもこの検知は重要です。

ポリシー違反の検知

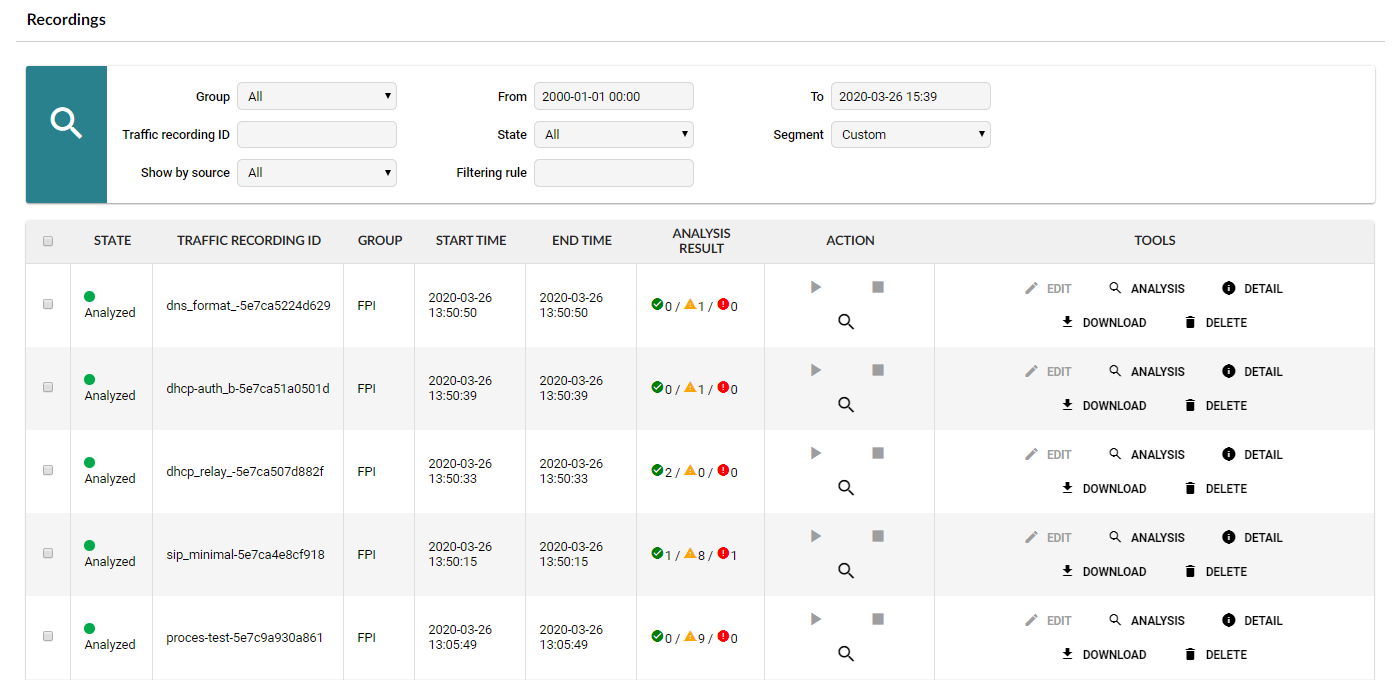

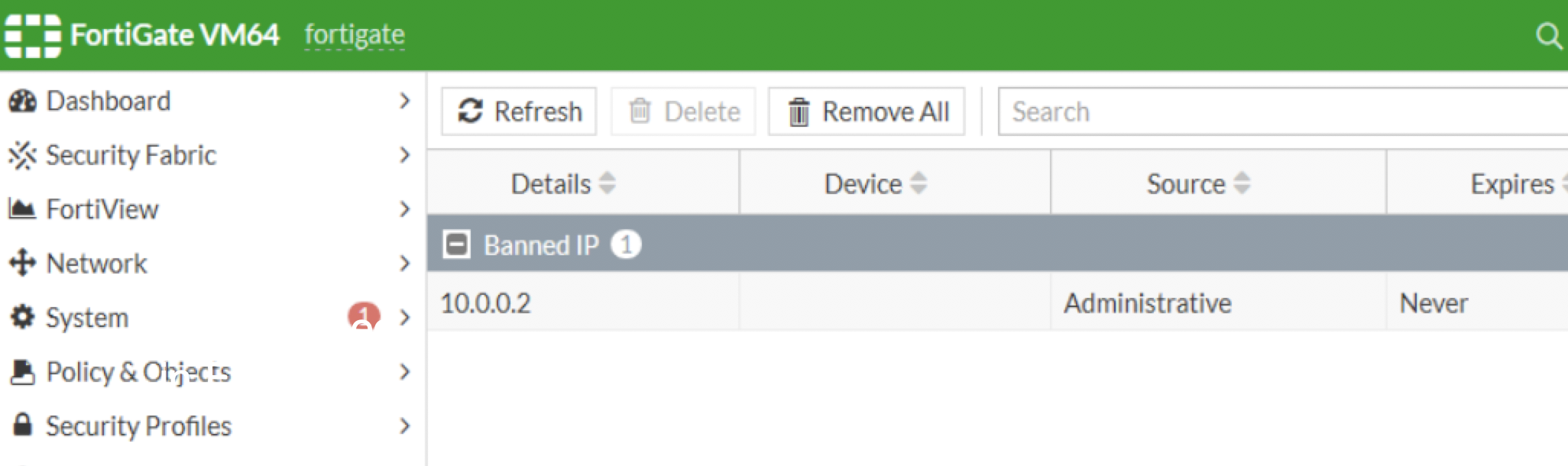

3.事故発生時の証跡確認

社内のPCがウィルスに感染してしまった。情報が改ざんされてしまった。もしかしたら、こうした望まぬ事態が起こってしまうこともあるかもしれません。

Flowmon ADSは、ネットワーク上の監視カメラのような役割も担います。即ち、万が一異常を発見できなかった場合にも、後から通信ログを証跡として見直して原因を検証することができます。

実際の監視カメラでも、後から見直して犯人逮捕に繋がることがあるというのは周知の通りです。Flowmon ADSはネットワークに特化した監視カメラとしても貴社のネットワークを護ります。

Flowmon ADS の意義

通常ネットワークで起こっていることは、ログに記録されていきます。ただ、ログの情報は膨大であり、すべてのログを確認検証することは現実的ではありません。一方で、ログには重要な情報も記録されており、前述の異常なふるまいももちろん記録されていきます。

Flowmon ADSの「ふるまい検知」を利用することで、そうした「異常なふるまい」をいち早く、的確に発見することができます。

「ふるまい検知」とは即ち、「サイバー攻撃やそれにつながる行為」 を察知することに他なりません。

「あれ、いつもと違うな。」「このふるまいはなんだろう。」――攻撃の初期段階では、いわゆる偵察行為といわれる、その前兆となる通信が発生することは多数報告があります。

その前兆を察知することで、事前の防御策を講じることもできますし、万一悪意の攻撃が実行されたとしても、被害範囲を食い止めることができるでしょう。

サイバー攻撃の手法は多種多様に及んでおり、何かをしたから必ず大丈夫ということはありません。ただ、的確な対策を講じることで、事前に食い止めたり被害を抑えたりすることは十分に可能です。

Flowmon ADSをはじめ、Flowmon製品はその一助を担うことができるのです。

◆Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、

こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連ページ

■製品紹介

Flowmon ADS(プラグイン/オプション)

Flowmon製品に関する

お問い合わせはこちらからどうぞ