NetFlow、PCAP、SNMPによるネットワーク監視の三つの視点

2025年10月7日

1.はじめに

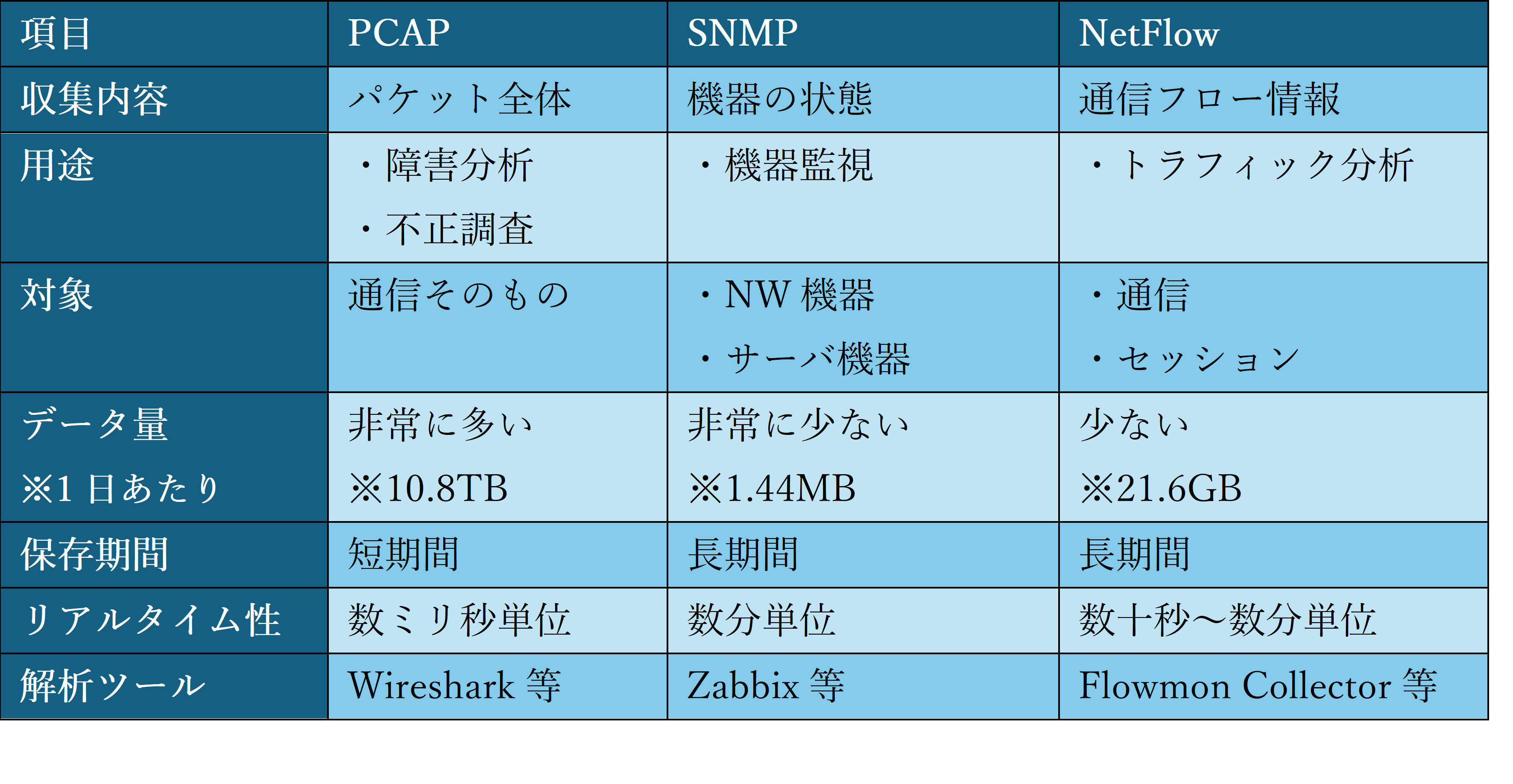

ネットワーク監視の方法、トラフィック測定の方法として、様々な手法がありますが、中でも代表的なものとしてPCAP(パケットキャプチャ)やSNMP、NetFlowが挙げられます。 それぞれ異なる特徴や得意領域があり、どの方式を選択するかによって得られる情報や運用負荷は大きく異なります。 本コラムでは、PCAP、SNMP、NetFlowの3つの手法を比較しながら、それぞれの役割を整理するとともに、どのように活用するとより効果的にネットワーク全体の可視化・監視を行えるかについて考えていきます。

2.それぞれの仕組みと特徴

PCAP

PCAPはネットワーク上を流れるパケットをTAP/SPANポートでコピーし収集することで、ヘッダからアプリケーション層のデータ(ペイロード)までを記録し、トラフィックの詳細な解析を行う手法です。 利点は明確で、パケットヘッダ情報やペイロード(暗号化されていない場合)等の通信内容を完全に再現することができるため、不正アクセスの調査や通信不具合の詳細な切り分けに強みを持ちます。一方で実データを取得するためデータ量は膨大になり、長期保存には不向きです。例えば平均1Gbpsの通信を1日分取得すると、データ量は10.8TBと非常に大きくなります。したがってスポット的な深堀調査には有効ですが、常時運用の基盤には向いていません。

SNMP

SNMPは、ネットワーク機器の状態や統計情報を取得するためのプロトコルで、多くのルータやスイッチ、サーバなどが標準で対応しています。

仕組みとしては、管理対象機器(SNMPエージェント)の基本情報やインターフェースの状態、機器リソースなどが定義されたMIB(Management Information Base)という管理情報のデータベースを使用します。SNMPマネージャーがこれをポーリングしたり、機器側からトラップとして通知を受け取ったりすることで情報を収集します。

したがって、SNMPで取得できる情報の強みは、インターフェースの帯域使用率やエラーカウンタ、CPU・メモリ使用率などの機器内部の管理統計となります。

SNMPはほぼすべての機器で利用可能なだけでなく、データ量が非常に小さいことも特徴の一つです。例えば、1台の機器で10個のMIB項目を1分間隔で取得する場合、1日あたり1.44MB程度しかありません。これらの特徴から、SNMPはトラフィック量の監視やCPU/メモリ使用率などのリソース管理に広く使われています。しかしネットワーク可視化の観点では「どれだけ流れているか」は分かりますが、「誰が・いつ・どのような」といった通信の内訳を分析することはできません。

NetFlow

NetFlowはCiscoが開発した、フロー(送信元/宛先IP、ポート、プロトコルで構成される通信のまとまり)を単位としてトラフィックのサマリを収集する技術です。ルータやスイッチなどのネットワーク機器、またはFlowmon Probeのようなフロー生成機からCollectorへ送信し、蓄積・分析に利用できます。 NetFlowで取得できる情報は、送信元/宛先IPアドレス、ポート、プロトコル、通信量、セッション時間などのメタデータです。これにより「誰が・いつ・どのような通信をしたか」といったネットワーク利用状況を把握できます。 また、NetFlowはパケットのヘッダ情報だけをサマリしてペイロードは破棄するため、データ量はパケット全体を保存するPCAPと比べて約1/500と圧倒的に少なく、長期間・広範囲の通信状況を可視化することができます。 例えば、平均1Gbpsのトラフィックを取得した場合、パケットそのものは1日で10.8TBになりますが、NetFlowでは約21.6GBまで抑えられます。このようにデータ量を大幅に削減できるため、より長期間にわたって記録・分析を行うことが可能です。つまり、NetFlowはトラフィック傾向分析や異常検知といった常時運用に適した手法と言えます。

3.利用シーンと活用方法

PCAP

PCAPはネットワーク上のパケットをヘッダからアプリケーション層まで取得できるため、一般的にはトラブルシュート時に多く活用されます。 具体的な例として、Webサーバとの接続エラーがどの段階(TCP 3ウェイハンドシェイクやTLS証明書交換など)で起きているのかを、パケットごとに順を追ってペイロードの中身まで踏まえながら特定可能です。別の例では、特定経路で通信できなくなった場合、経路上の各ノードでPCAPを取得することで、パケットがドロップしているポイントを特定することができます。このように、PCAPはピンポイントなトラブルシュートとして非常に有効なツールです。

SNMP

SNMPはネットワーク機器の状態や統計情報を収集するため、日常的な運用監視やリソース管理に適しています。SNMPでは主にポーリングとトラップという2つの方法で情報を取得できます。

ポーリングでは、ルータやスイッチのトラフィック量やCPU使用率、メモリ使用率、インターフェースの帯域利用状況などを定期的に確認できます。

例えば、ある拠点のルータでCPU使用率が高くなっている場合、ポーリングで早期に検知し負荷分散などの判断に繋げることができます。

一方、トラップでは、機器が異常やダウンを検知した際に自動で通知が送信されるため、迅速な対応が可能です。

例えば、リンクダウンやインターフェース障害が発生した場合、即座にアラートを受け取ることで障害箇所の特定や迅速な復旧作業が行えます。

このように、SNMPを活用することで、日常的な運用監視や死活監視、障害対応の効率化、ネットワークの安定稼働に役立てることができます。

NetFlow

NetFlowはフローベースで通信状況を収集します。これによりネットワーク全体のトラフィック傾向把握や長期間の利用状況分析に強みがあります。そのため、帯域使用率の増加やネットワーク遅延の原因特定、現状の帯域幅が適切かどうかを確認したいという要件に適しています。 例えば、社内ネットワークの各拠点からどのサービスにどれだけアクセスされているかの把握や新しいサービス導入・回線増強の判断材料に活用することができます。さらに、Flowmon製品の一つであるFlowmonProbeを併用することで、HTTPヘッダやTLS SNI情報からアプリケーション識別もでき、部門ごとのクラウドサービス利用状況の可視化に活用できます。事例として、業務時間中に「インターネットが遅い」という事象が発生したとします。NetFlowのデータを確認すると、帯域使用率が急増している時間帯に、YouTubeやOneDrive通信が大半を占めており、動画閲覧と大容量ファイルのアップロードが原因と特定することが可能です。さらに送信元IPから特定ユーザーのPCを突き止めることもできます。このように、NetFlowを用いることで「誰が・いつ・どのアプリケーションで」帯域を圧迫していたかを把握し、迅速な原因究明と対策に繋げることができます。

4.終わりに

本コラムでは、様々なネットワークの可視化・監視手法がある中で、PCAP、SNMP、NetFlowの3種類を挙げました。それぞれ異なる特徴や得意領域があるため、一つのツールに頼らずに、用途に合わせて適切なツールを選択することが重要です。

弊社が扱うFlowmonでは、NetFlow/IPFIXベースでのフローデータ収集・分析に特化して設計されており、長期的なトラフィック傾向把握やアプリケーション利用状況の可視化といった要件に対応できます。さらに、Flowmon ADSというプラグインを追加することでネットワーク異常やセキュリティ上のリスクを早期に検知できる点も大きな強みとなっています。日常的なネットワーク可視化では、NetFlow/IPFIXを軸にPCAPとSNMPを必要に応じて組み合わせることが、より効率的な運用に繋がるのではないでしょうか。

Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。

細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

関連コラム記事:

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)