脅威の一部始終を見逃さない!

Flowmon ADSによる脅威検知シナリオ

2025年9月1日

1.はじめに

近年、情報セキュリティの重要度はますます高まっております。前月公開のコラムではNetFlowを活用した振る舞い検知型NDRソリューション「Flowmon ADS」について、最新のセキュリティ情勢にマッチしたNDRの強みをご紹介いたしました。Flowmon ADSでは、今年7月に最新バージョン12.05が国内リリースされ、よりご利用いただきやすくなるアップデートのほか、新興のサイバー攻撃に対応する「脅威ブリーフィング」機能が新たに追加されました。そこで今月のコラムでは、前回に引き続きADSのご紹介として、最新アップデートに触れつつ、ADSで対応できる脅威について、具体的な攻撃シナリオに沿って詳しく解説いたします。

また当社オリゾンシステムズでは、現在期間限定でFlowmon ADSの大幅なディスカウントキャンペーンを実施しております。加えて、ADSの魅力を知っていただくための特別セミナーも開催しており、実機によるイベント検知の実演や運用に役立つノウハウのご紹介、ディスカウントキャンペーンの詳細など盛りだくさんの内容となっていますので、ご興味のある方はこちらもぜひご参加ください。

▼前回の記事はこちらからご覧ください。

▼次回以降のセミナーへのお申し込みはこちらからお願いいたします。

2. Flowmon ADSによる脅威の検知

Flowmon ADSでは、通信の送受信者やプロトコル、データ量等を基にネットワーク全体を可視化します。さらに、機械学習による傾向の予測や兆候レベルでの異常検知が可能です。検知には、不審な通信に特有の振る舞いを定義したメソッドと呼ばれるものが使用され、マルウェアやDoS攻撃、ポリシー違反など様々な脅威に対応した44種類(2025年8月時点)のメソッドが定義されています。それでは、具体的な攻撃の流れとともに、検知に使用されるメソッドのいくつかをご紹介していきます。

外部からの攻撃

現代のサイバー犯罪は侵入から目的遂行までが段階的に行われ、それぞれのフェーズで多種多様な攻撃手法が利用される計画的かつ複雑なものとなっています。標的型攻撃を用いたシナリオを例として、各フェーズにおける攻撃とADSによる検知を見てみましょう。

標的型攻撃とは特定企業や個人を標的としたサイバー攻撃を指し、ばらまき型のフィッシングメールなどと異なり、ターゲットに合わせて巧妙に偽装された電子メールなどを使用するため侵入の予防・検出が困難になります。侵入後は潜伏しながら内部で展開することで攻撃のための基盤構築フェーズと、情報の持ち出しなどを行う目的遂行フェーズに分けられます。

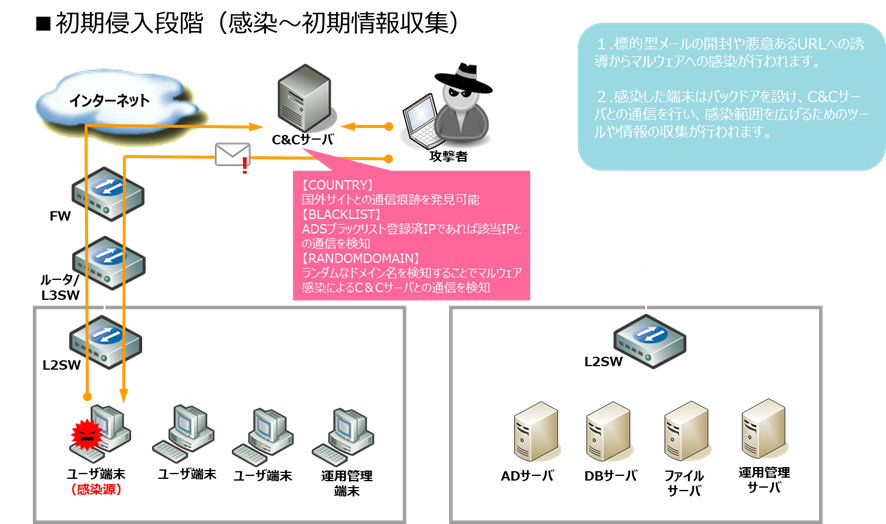

まず初期侵入段階は、標的型メール(スピアフィッシング)や悪意あるWebサイトへの誘導から開始します。ユーザが不審な添付ファイルを開封したり、偽装URLにアクセスしたりしてしまうことで、端末がマルウェアに感染します。感染したユーザ端末は、多くの場合攻撃者が設置したC&C(Command and Control)サーバへ通信を行います。C&Cサーバは攻撃者の司令塔として機能し、マルウェアの制御や感染端末へ攻撃ツールのインストール等を行います。この時、ADSでは国外のサーバやブラックリストに載っているIP、ランダムなドメインとの通信を検知し、C&C通信を発見します。

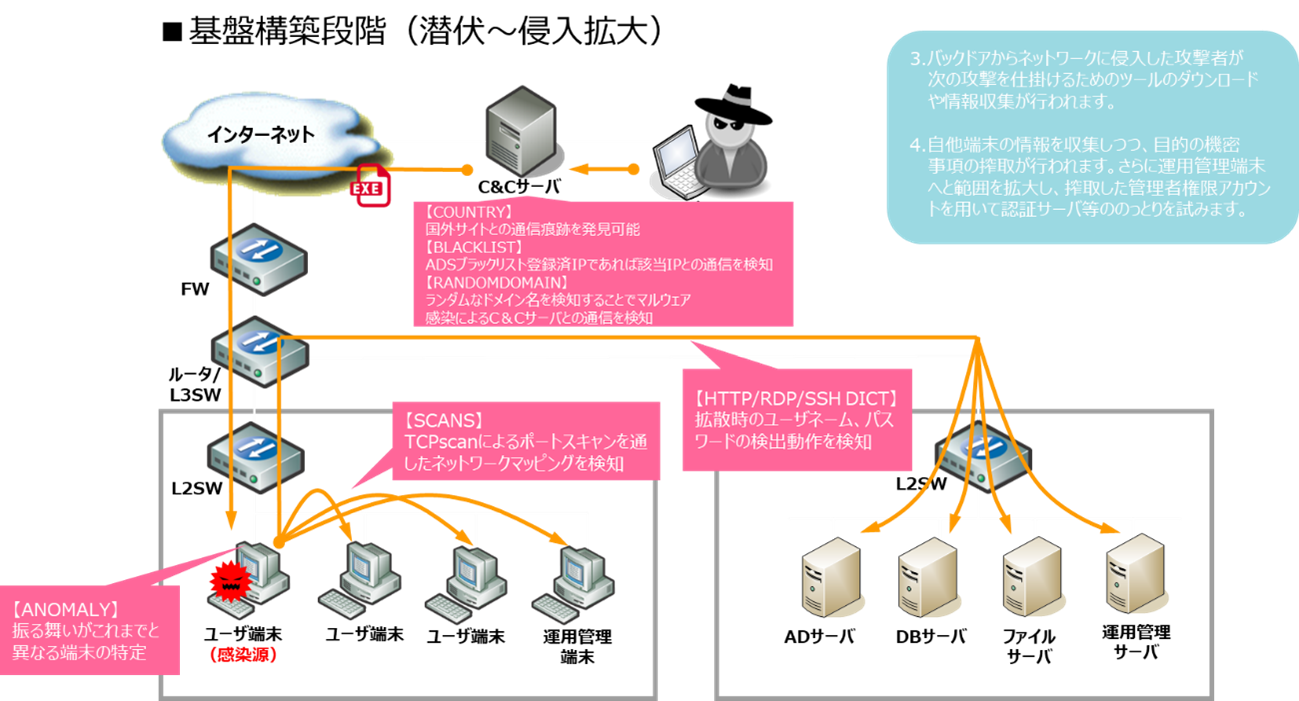

続いて、潜伏と侵入の拡大が行われる基盤構築段階では、目的の情報への到達を目指して最初の感染端末を起点に内部展開(ラテラルムーブメント)を行います。具体的にはポートスキャンや辞書攻撃を使ったネットワークの脆弱性探索が行われますが、ADSではこれらの通信を検出することが可能です。それ以外にも、機械学習ベースのANOMALYメソッドなどでは、端末の過去の通信傾向を基にした予測値と実際の通信とを比較して異常を検知します。これにより、不審なサーバからのファイルダウンロードや、過去全く通信がなかった相手との急な接続といった目立たない兆候もとらえることができます。

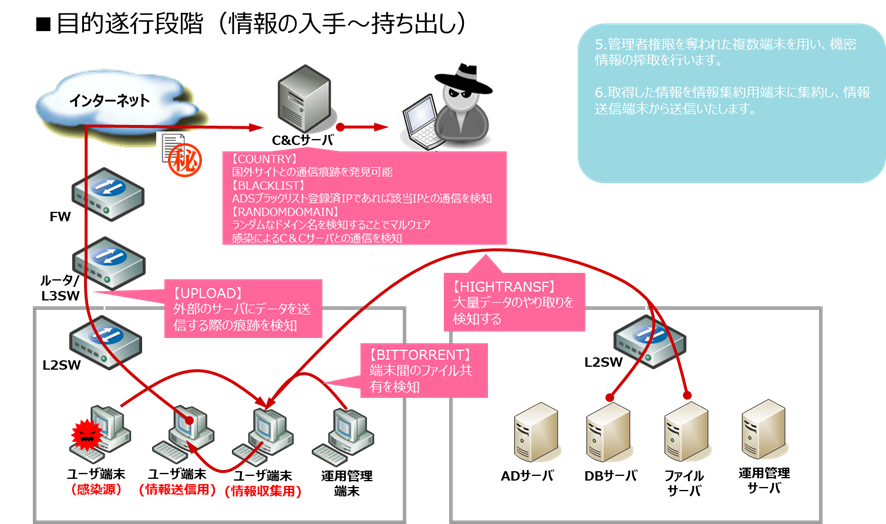

最終フェーズの目的遂行段階では、情報窃取や業務妨害等を目的とした攻撃が実行されます。ネットワーク内で大量のデータのやり取りや外部サーバへのデータの送信といった急激な通信パターンの変化、BitTorrentのような不正なP2P通信などの検知は情報漏洩や不正アクセスの可能性が高く、迅速な対処が求められます。

標的型攻撃の中でも特に高度なものはAPT(Advanced Persistent Threat: 高度かつ継続的な脅威)と呼ばれ、大企業や国家機関を対象に数カ月から数年間にわたって潜伏した状態で攻撃が継続されることもあります。また、標的型攻撃による情報窃取とランサムウェアを組み合わせて身代金を要求するケースや、DDoS攻撃を同時に仕掛けることで標的型攻撃をカモフラージュするようなケースもあり、いずれの場合も不審な兆候を見逃さず、初期侵入段階や潜伏期間といった早期の検出が非常に重要です。

内部脅威

ネットワーク内部に潜む脅威は、主に以下の3つに分類されます。

- 不注意な内部者(メールの誤送信やフィッシングの被害等)

- 悪意のある内部者(意図的な情報漏洩やデータ破壊)

- 危殆化した内部者(流出した内部情報を使用したなりすまし等)

本来信頼できる領域とみなされてきた”ネットワーク内部”は、従来型セキュリティの死角になりがちでした。さらに近年では、サプライチェーンを構成する関連企業や委託先も“内部者”と捉える必要性が高まり、内部脅威への対策は極めて重要な課題となっています。

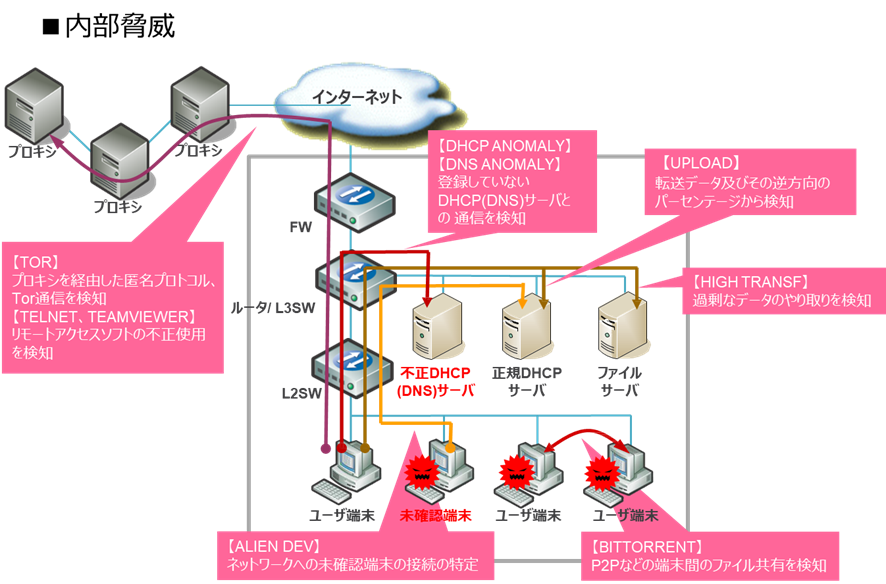

内部脅威では、「不審なアクセスパターン」や「大容量のデータ転送」などの兆候がしばしば見られます。ADSは、機械学習を用いて予期されない接続先との通信や社内システムへの不要なアクセスの検出、大容量ファイルの転送やアップロードの検出が可能です。さらに、未確認端末の接続、TORやTELNETなどの社内ポリシーに違反するプロトコルの使用や、ユーザ情報の窃取に使用されることの多いDNS/DHCPスプーフィングなども検知できるため、情報窃取の前兆段階から対策をとることもできます。内部脅威対策には、こうしたプロアクティブな検知に加えて、”内部者”のセキュリティ意識向上も不可欠です。ADSは、通信の証跡記録やユーザアクティビティの追跡によってネットワーク内の監視カメラとして機能するため、過失や悪意ある情報漏洩の抑止にも効果的といえます。

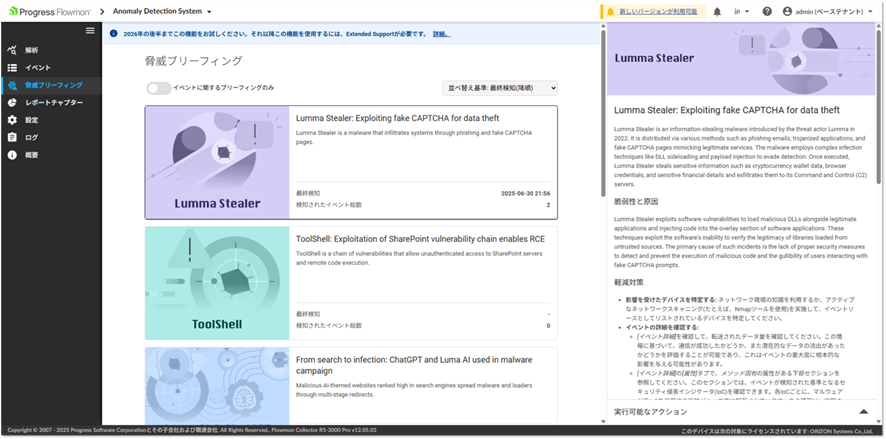

3. 新機能「脅威ブリーフィング」

今年7月より利用可能となった最新バージョン12.05では、日々新たに登場する脅威に対して、継続的なアップデートにより最前線の防衛を実現する新機能「脅威ブリーフィング」が実装されました。この機能では、AIを活用した巧妙なフィッシングや、新型のマルウェア、未修正の脆弱性を狙った攻撃など、世界的に注目度の高い様々なゼロデイ脅威を検知します。検知には「THREATS」メソッドというこちらも新たに追加された新メソッドが使用され、AIによる振る舞い定義と情報セキュリティの専門家によるレビューを経て、各脅威の検知に最適なメソッドが随時リリースされます。

4. おわりに

Flowmon ADSは、多数のメソッドを使用してネットワークに潜む様々な脅威を検知できます。NetFlowによる通信可視化と機械学習を活用した振る舞い検知によって、非常に多岐にわたる脅威に対応できることがお分かりいただけたのではないでしょうか。冒頭でもご紹介したADS特化セミナーでは、模擬攻撃を行って実際にADSで検知される様子をお見せするデモパートもございます。実際の使用感をイメージしていただきやすい内容になっておりますので、本コラムでADSの振る舞い検知にご興味を持っていただけた方にはぜひご参加いただきたく思います。これからのセキュリティに必要不可欠な脅威の早期発見と事後対応の迅速化をサポートするFlowmon ADSを、セキュリティ強化の第一歩としてぜひご検討ください。

◆Flowmonについて、より詳しく知りたい方は、下記の資料をぜひご覧ください。細かく相談されたい方は、こちらよりお気軽にお問い合わせください。

担当営業が直接Web会議ツールなどで製品のご案内をすることも可能ですので、お気軽にお申し付けください。

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)