大規模回線・トラフィック量増大にも有効なDDoS攻撃への対策とは?

2018年05月01日

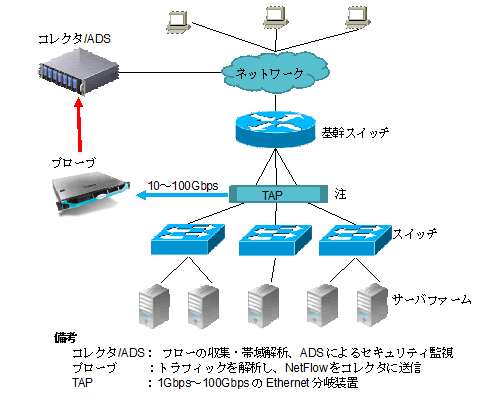

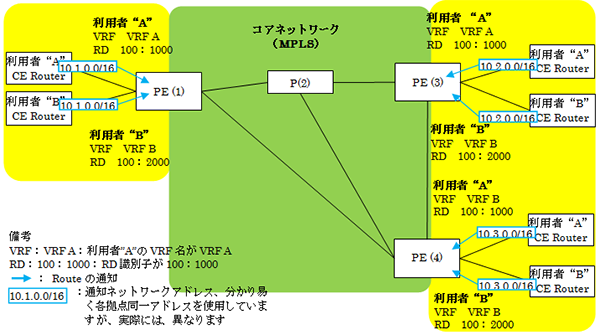

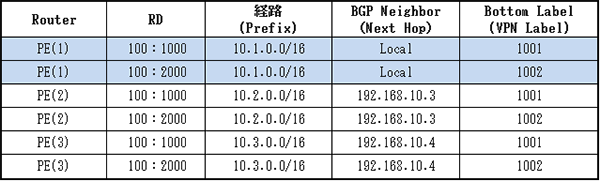

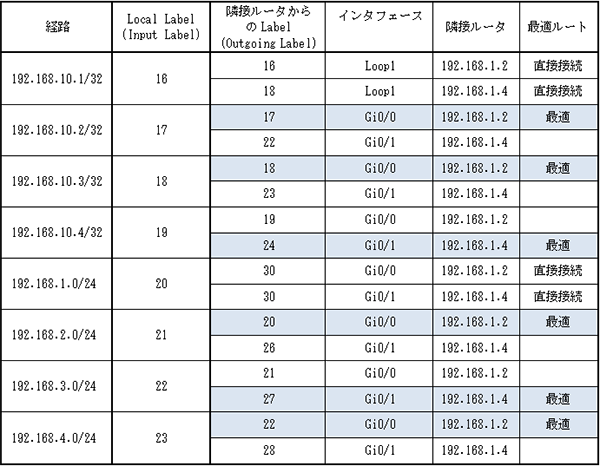

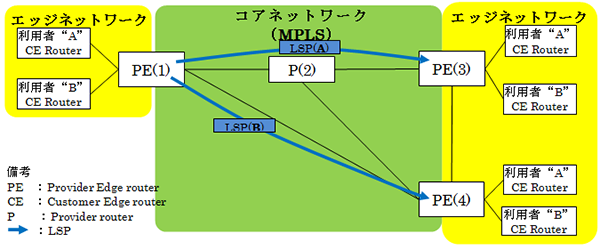

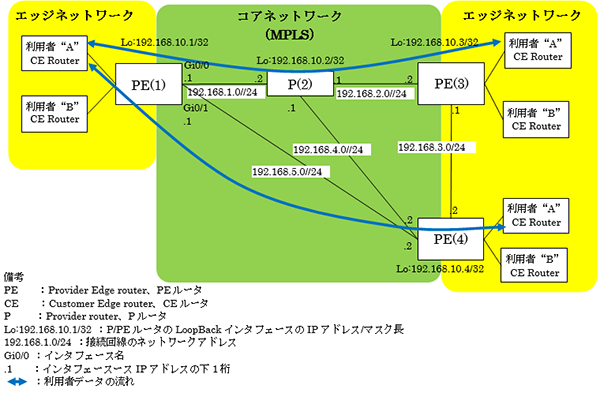

昨今のDDoS攻撃の増大により、特にトラフィック量の多い通信キャリアやISP、MSSP、データセンターなど大規模回線を収容する企業では、確実かつ高精度、そして効率的なDDoS対策が必須となっています。 既存のインラインでの脅威検出とミティゲーションの構成(図1)では、ネットワークの入口(根本)に割り込ませる形での処理となり、限られたアップリンクでの対策となってしまうだけでなく、L7攻撃も網羅する必要があり、アップリンクのトラフィック量増大に柔軟に対応することが困難になっています。

すでに存在するネットワークへ追加しようとすると、当然ながらその構成に直接手を入れることとなり、トポロジの変更も必要となり、大規模な改修作業が発生します。

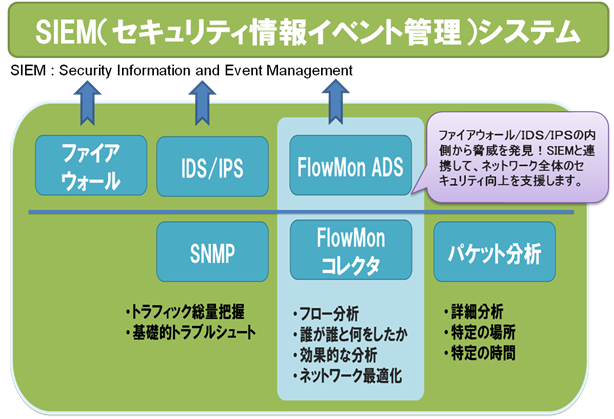

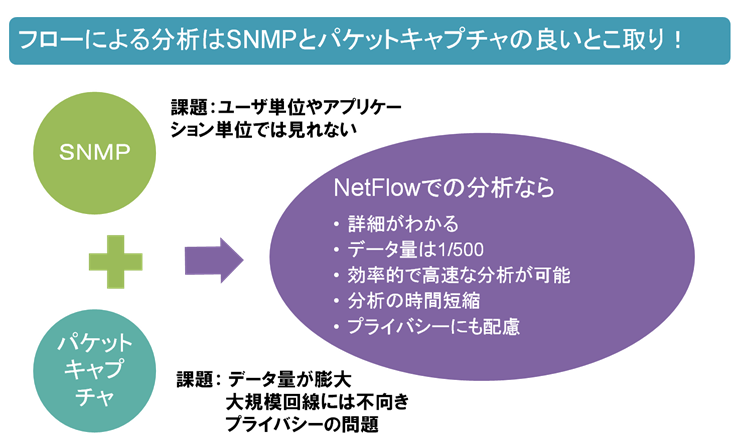

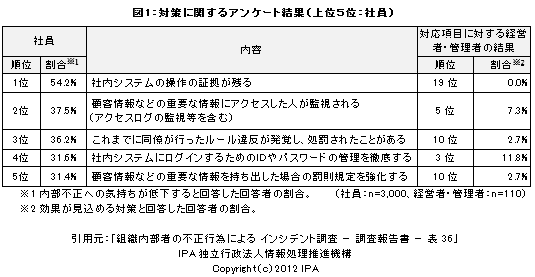

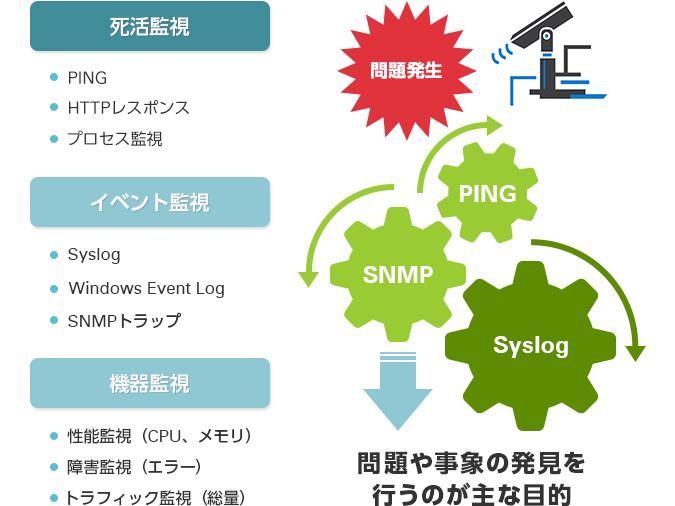

また、一般的なネットワークの監視手法は、PINGやHTTPレスポンスなどの死活監視、SyslogやSNMPトラップでのイベント監視、機器の性能監視とトラフィック総量監視などにより問題や事象の発見を行うことが主目的です。

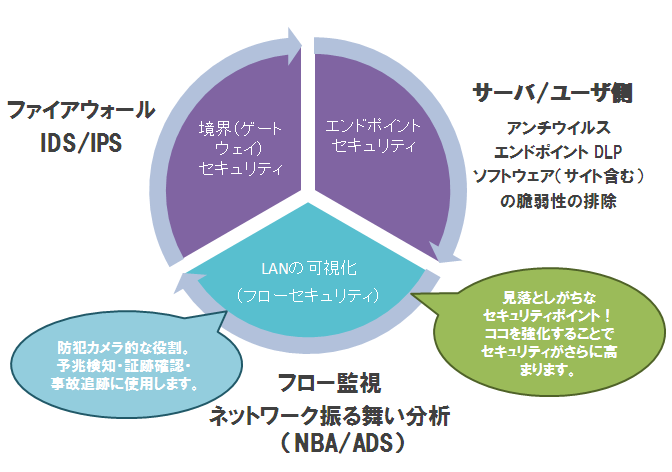

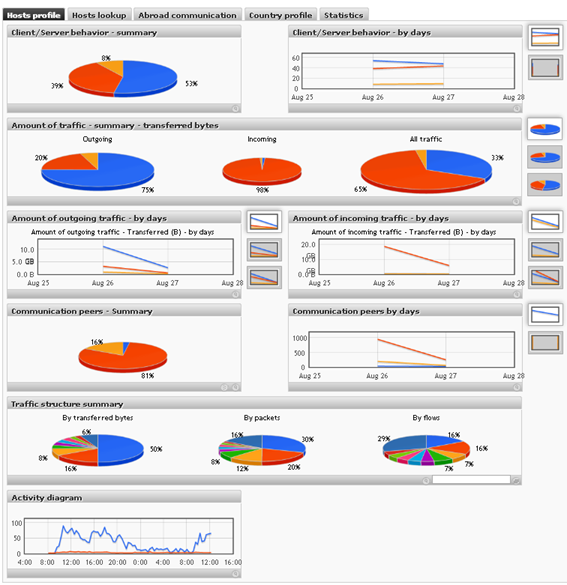

DDoS攻撃等の脅威からネットワークを守るためには、

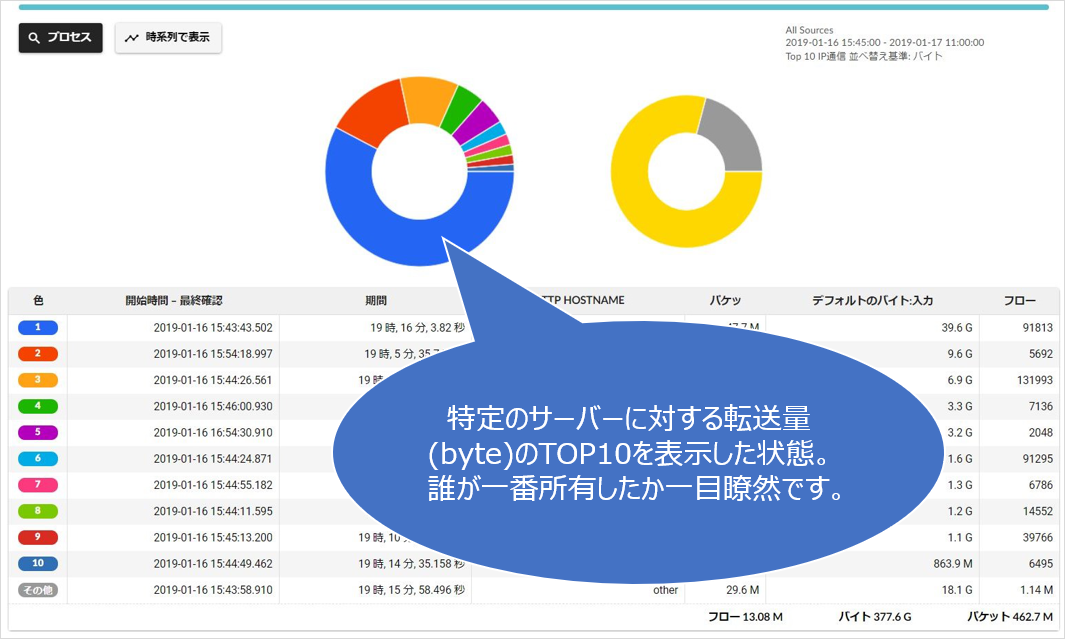

・どこからどこへのトラフィックなのか?

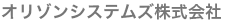

・誰が帯域を占有しているのか?

・どのようなアプリを使用しているか?

といった、誰が・いつ・どこで・何をしたかという「ふるまい」を検知することが必要となってきます。

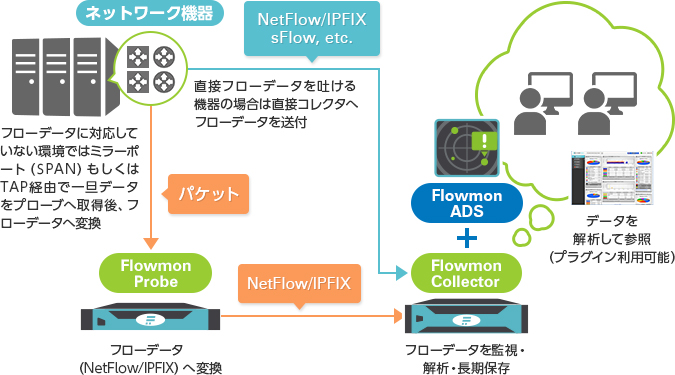

こうした課題を解決するのが、ネットワークフロー分析です。

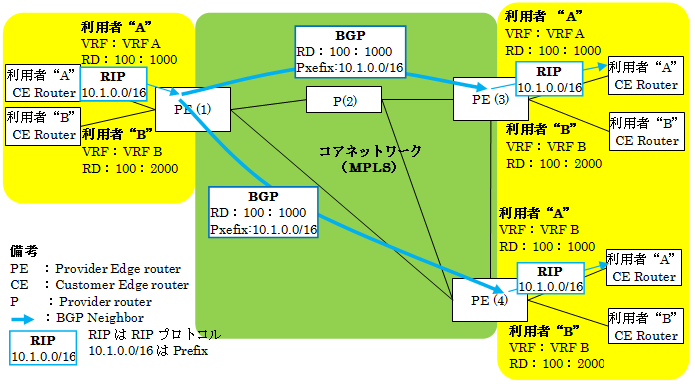

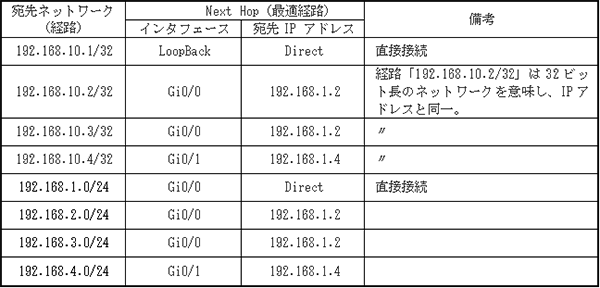

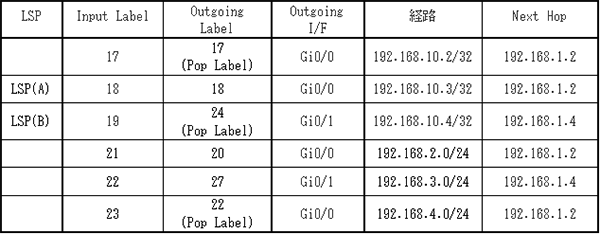

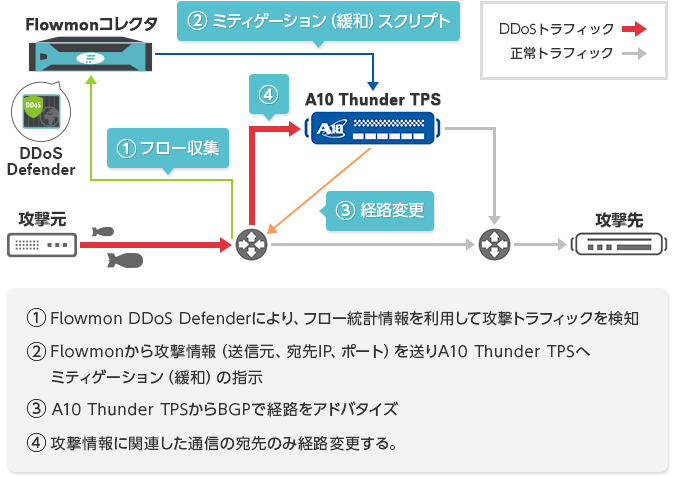

大規模回線では、ボリューム攻撃を防ぐことを優先し、多くのアップリンクと帯域を網羅する必要があるため、FlowベースでのDDoS検出と、アウトオブパスによるミティゲーションが非常に有効です。(図2)

Flowmonのプラグイン“DDoS Defender”とは

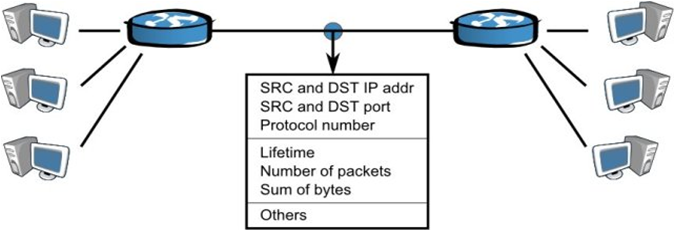

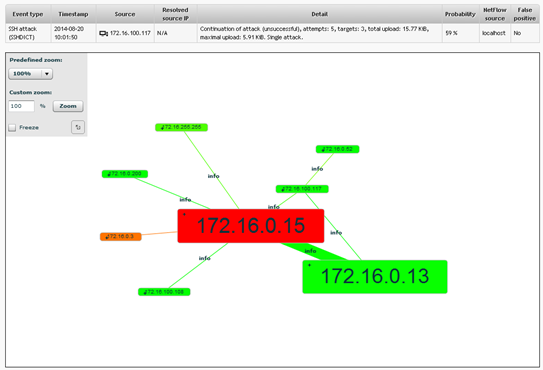

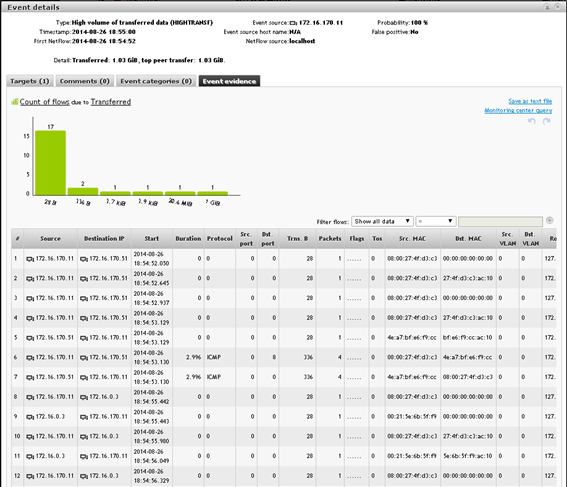

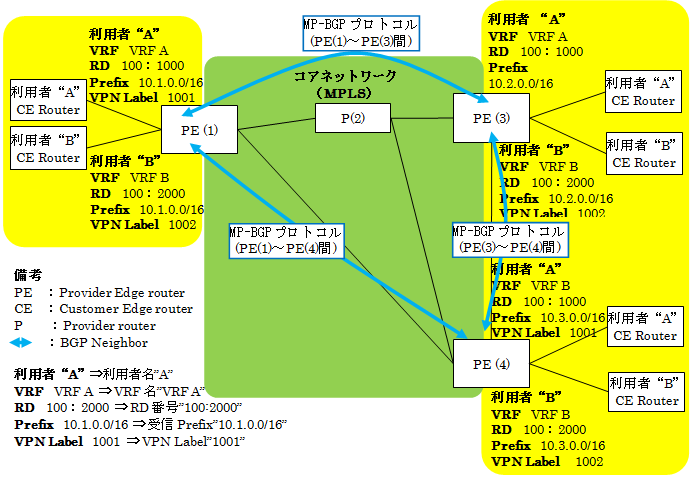

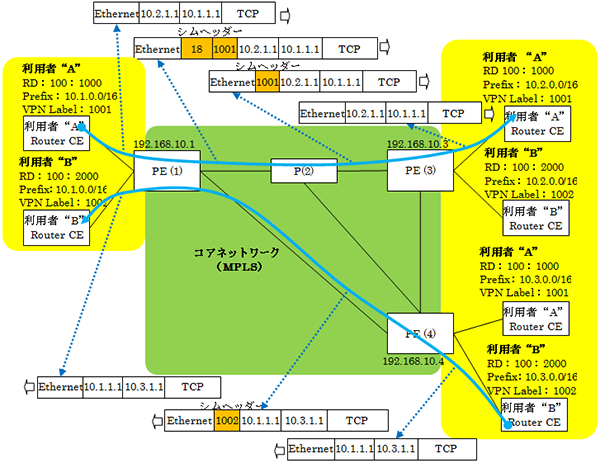

Flowmonでは、負荷が大きく精度の下がるパケットキャプチャとは異なり、送信元・送信先のIPアドレス、ポート番号、プロトコル番号の属性からパケットグループを認識し、分析することでフロー情報を生成します。このため、データ量はパケットキャプチャと比較して1/500となり、分析に必要な時間を短縮できます。プライバシーに配慮しつつ効率的で高速な分析が可能です。 このFlowmonのプラグインであるDDoS Defenderは、フロー情報に対し、 ・ルータ連携によるDDoS攻撃からの防御 ・ミティゲーションツールとの連携 ・各種装置のフローをもとに動作 ・サンプリングされたパケットでもDDoSの検出が可能 といった機能を有することで、現在のネットワーク構成を変更せずとも、ミティゲーションツールと連携することでアウトオブパス構成を実現できます。 また、PBR (Policy Based Routing)、BGP Flowspecをサポートし、BGP RTBHプロトコル(ブラックホール)も使用可能です。

A10ネットワークス社製、Thunder TPSシリーズ(以下、TPS)との連携で効率的なDDoS対策も可能

これら大規模回線の脅威対策として非常に有効なフロー分析+アウトオブパス構成は、当社のFlowmon DDos Defenderと、A10ネットワークス社のTPS連携で実現可能です。 すでに大トラフィック下での検証も終え、その有効性が認められています。 DDoS防御を行う場合、BGP Flowspecを用いて攻撃者に近いところで攻撃を止めることが望ましいですが、BGP Flowspec対応機器は高価なものが多くすべてをリプレースすることは現実的ではありません。そこで、TPSのようなミティゲーションツールを用いてDDoSトラフィックを緩和する手段や、既存のネットワーク機器でRTBH(ブラックホール)を用いてDDoSトラフィックを緩和する方法が考えられます。これらすべての手法に対しDDoS Defenderは有効であり、DDoS Defenderを使用することで、これまで管理者がDos攻撃の検知を行っていたところも自動的に攻撃を検知し、不正なトラフィックを除去することが可能となります。少ない投資と構成追加により自動化させることが可能となるため、多くのISPはすでにBGPによるルーティングの仕組みを採用しています。

関連ページ

■製品紹介

Flowmon DDoS Defender(プラグイン/オプション)

- お見積依頼、お問い合わせはこちらからどうぞ

- 03-6205-6082

- 平日AM9:00~17:30(土日、祝祭日、年末年始、および弊社が定める定休日を除く)