FlowmonADS新バージョンver.12.01情報

ADS12.01には、注目すべき3つの改良点があります。

- DoHトラフィックの新しい検出方法

- 既存の検出方法の改善

- RDPDICT

- TEAMVIEWER

- DNSANOMALY

- BLACKLIST

- 解析とワークフローの改善

DNS over HTTPS(DoH)は、企業のDNSサーバーやDNSベースのサービスをバイパスして潜在的に悪意のあるトラフィックをフィルタリングするため、デバイスが保護されないままとなり、企業のセキュリティにとって大きなリスクとなります。

ADS 12.01では、個々のネットワークデバイスによるDNS over HTTP(DoH)の使用を特定して報告する新しい検出方法を導入し、ネットワーク管理者が暗号化DNSプロトコルを使用して特定のデバイスを特定および位置付けすることができるようになりました。

これにより、全体的なリスクを低減し、サイバー犯罪者が暗号化DNSを使用して隠そうとする悪意のある活動や通信を検出することが容易になります。

私たちは、組織のネットワークを監視・保護するのに役立つFlowmonソリューションの改善方法について、常にお客様からのフィードバックに耳を傾けています。ADS12.01では、いくつかの検知方法が改善されました。

この検出方法は、広く使用されているリモートデスクトッププロトコル(RDP)サービスに対する攻撃に注目し、誤ったサービスや設定のデバイスへの不正アクセスを検知することを目的としています。このメソッドは、最新リリースで改訂され、RDPプロトコルの現行および最新バージョンに対する攻撃を検出します。また、新しいメソッドのパラメータにより、管理者は環境に合わせて検出閾値を調整することができます。

リモートアクセスアプリケーションの使用を検出するために使用される方法です。ASNs(Autonomous System Numbers)を解析の一部として使用することにより、精度が向上しました。

DNSANOMALY内のForbiddenServerサブメソッドは、ローカルDNSサーバーの除外を可能にしました。これにより、ローカルDNSサーバーがパブリックDNSサーバーと通信する際の誤検知を抑制します。

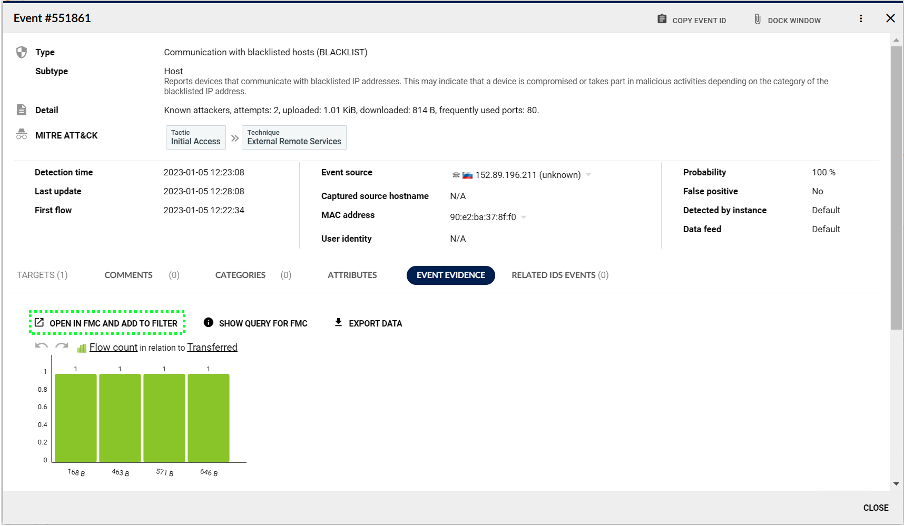

IPブラックリストのフォーマットは、コメントフィールドを含むように拡張されました。このオプションのフィールドは、ブラックリストに登録されたIPアドレスに関する追加情報を提供し、ユーザーがコンテキストを理解し、特定のIPアドレスがリストに登録されている理由を把握するのに役立ちます。

イベントを調査する際に FMC 内で必要なアクティビティを合理化しました。以前のリリースでは、ADSからフィルターをコピーしてFMCに貼り付けるという手作業が必要でした。その後、FMCで関連するトラフィックセグメントを手動で見つけ、チャネルと時間間隔を調整し、必要なフィルターを適用してから、解析を開始する必要がありました。

ADS 12.01では、これらの作業をすべて設定済みのFMC解析画面にまとめ、すぐに作業に取り掛かれるようにしました。下の例は、イベントエビデンスでの直接連携を示しています。

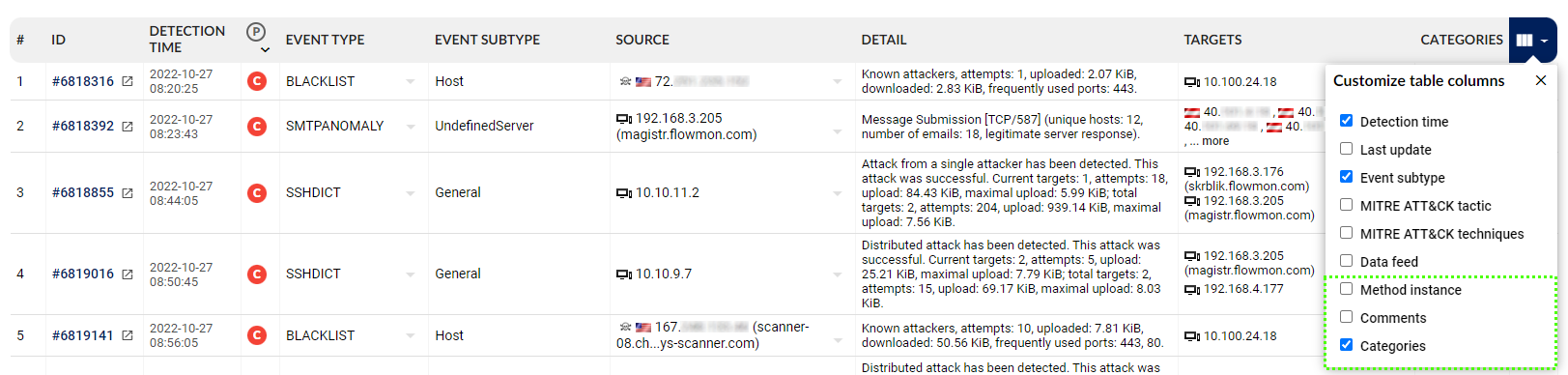

ユーザー視点で構成できる利用可能なテーブルの列を拡張しています。サイバーセキュリティエンジニアは、ADS Analysis と ADS Events のページで、既存のイベントの優先順位付けとステータス把握の問題に直面していますが、ステータスに関する情報はイベントの詳細に隠されています。従来は、ユーザーは各イベントを個別に押す必要があり、多くの時間がかかっていました。

ワークフローを改善するために、下図に示すように、分析ページのイベントテーブルで、メソッドインスタンス、コメント、カテゴリの列をカスタマイズできるようになりました。

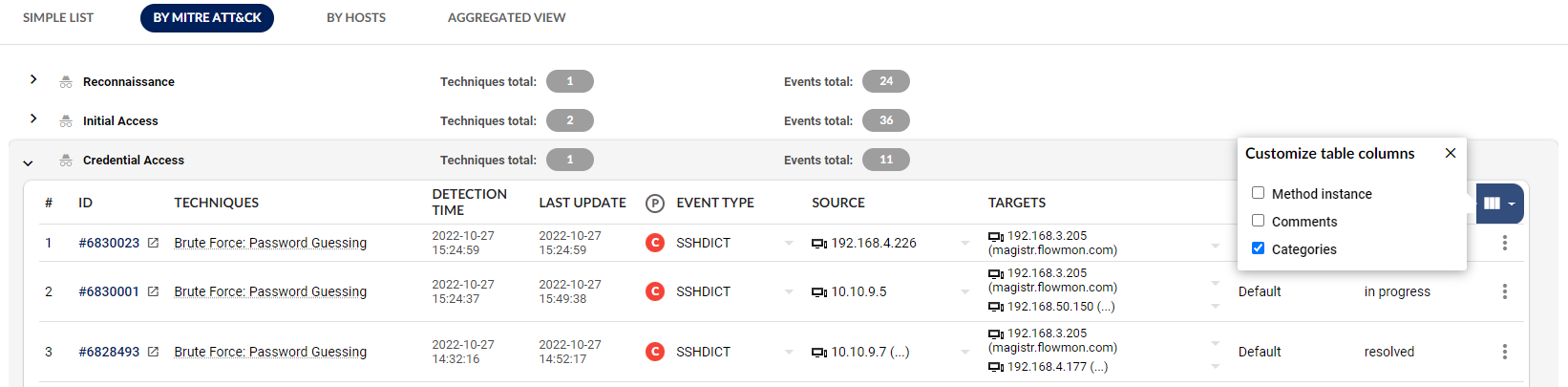

また、ユーザーはイベントページの「Simple list」、「By MITRE」、「By Hosts」タブで新しい列を追加することができます。イベントページの「By MITRE ATT&CK」タブでブルートフォース攻撃を見た場合の例を以下に示します。

※ 各種サポートの内容については、「よくある質問(FAQ)」を参照してください。

※ その他の変更点につきましては、リリースノートをご参照ください。